پس از پایان این فصل ، می توانید به سوالات زیر پاسخ دهید :

- ویژگی های انواع مختلف رسانه چیست؟

- نقش یک مولفه زیرساخت شبکه مشخص چیست؟

- دستگاه های تخصصی شبکه چه ویژگی هایی را ارائه می دهند؟

- چگونه فناوری های مجازی سازی طرح های سنتی مرکز داده شرکت ها را تغییر می دهند؟

- برخی از پروتکل های اصلی و اجزای سخت افزاری موجود در شبکه Voice over IP (VoIP) چیست؟

بسیاری از شبکه های مدرن می توانند تعداد زیادی دستگاه داشته باشند و وظیفه شما این است که عملکرد هر دستگاه و نحوه کار آن را با سایر دستگاه ها درک کنید. برای ایجاد شبکه ، این دستگاه ها به بعضی از نوع های اتصال نیاز دارند. این اتصال از یکی از انواع مختلف رسانه استفاده می کند. بنابراین ، این فصل با بررسی ویژگی های انواع رسانه ها مانند کابل کواکسیال ، کابل به هم تابانده شده ، کابل فیبر نوری و فناوری های بی سیم آغاز می شود. در مرحله بعدی ، این فصل اجزای زیرساخت (به عنوان مثال ، هاب ها ، پل ها ، سوئیچ ها ، سوئیچ های چند لایه و روترها) ، همراه با هدف آنها را پوشش می دهد. این کتاب توجه ویژه ای به سوئیچ ها دارد ، زیرا آنها بخش قابل توجهی از زیرساخت های شبکه محلی (LAN) را تشکیل می دهند.

سرانجام ، این فصل شما را با مجموعه ای از دستگاه های شبکه تخصصی آشنا می کند. که شامل [۱](VPN) ، فایروال ها ، [۲](DNS) ، [۳](DHCP) ، سرورهای پروکسی ، موتورهای ذخیره سازی و سوئیچ محتوا و … هستند

موضوعات بنیادی

رسانه

شبکه اتصالی از دستگاه هاست. این ارتباطات در برخی از انواع رسانه ها رخ می دهد. این رسانه ممکن است فیزیکی باشد ، مانند کابل مسی یا فیبر نوری. یا، رسانه ممکن است هوا باشد که از طریق آن امواج رادیویی پخش می شود (همانطور که در فن آوری های شبکه های بی سیم وجود دارد). این بخش انواع مختلف رسانه ها از جمله رسانه های فیزیکی و بی سیم را در تضاد قرار می دهد. اگرچه برخی از فناوری های بی سیم در اینجا پوشش داده شده اند ، اما توجه داشته باشید که فن آوری های بی سیم در فصل ۸ ، “فن آوری های بی سیم” به طور کامل بررسی شده اند

کابل کواکسیال

کابل کواکسیال (که به آن کواکس گفته می شود) از دو رسانا تشکیل شده است. همانطور که در شکل ۳-۱ نشان داده شده است ، یکی از رساناها یک هادی عایق داخلی است که توسط هادی دیگری احاطه شده است. این رسانای دوم گاهی اوقات از یک فویل فلزی یا سیم بافته شده ساخته می شود.

[۱] virtual private network

[۲] Domain Name System

[۳] Dynamic Host Configuration Protocol

شکل ۱-۳ : کابل کواکسیال

از آنجا که هادی داخلی توسط هادی خارجی فلزی محافظت می شود ، کابل کواکسیال در برابر تداخل الکترومغناطیسی (EMI) مقاوم است. به عنوان مثال ، EMI زمانی اتفاق می افتد که یک سیگنال خارجی روی سیم دریافت می شود و ممکن است منجر به خرابی انتقال داده شود یا ، EMI زمانی اتفاق می افتد که سیم به عنوان آنتن عمل می کند و امواج الکترومغناطیسی را تابش می کند ، که ممکن است در انتقال داده بر روی یک کابل دیگر تداخل ایجاد کند. کابل های کواکسیال دارای یک امپدانس مشخصه مرتبط هستند که باید با دستگاه (یا ترمیناتوری) که کابل به آن وصل می شود ، تعادل داشته باشد.

توجه

گاهی اوقات به جای اصطلاح تداخل الکترومغناطیسی (EMI) از اصطلاح تداخل فرکانس رادیویی (RFI) استفاده می شود.

لیست زیر جزئیات سه نوع متداول کابل کواکسیال را شرح می دهد:

- RG-59: معمولاً برای کاربردهای مسافت کوتاه ، مانند انتقال تصویریا فیلم بین دو دستگاه نزدیک ، استفاده می شود. این نوع کابل دارای مشخصه ی loss است به طوری که برای کاربردهای طولانی مدت مناسب نیست. کابل RG-59 دارای امپدانس مشخصه ۷۵ اهم است.

- RG-6: توسط شرکت های محلی برای اتصال خانه های جداگانه به کابل شبکه توزیع شرکت استفاده می شود. این کابل نیز دارای امپدانس مشخصه ۷۵ اهم است.

- RG-58: دارای ویژگی های loss و محدودیت های فاصله مانند RG-59 است. با این حال ، امپدانس مشخصه RG-58 50 اهم است و این نوع کابل در شبکه های اترنت ۱۰BASE2 اولیه (که در فصل ۴ ، “فناوری اترنت” بحث شده است) محبوب بود.

هرچند کابل کواکسیال RG-58 در شبکه های رایانه ای اولیه (در شبکه های ۱۰BASE2) امری عادی بود ، اما نقش کابل کواکسیال در شبکه های رایانه ای مدرن همان رسانه ای است که مودم های کابل از آن استفاده می کنند. مودم های کابلی معمولاً در اقامتگاه ها نصب می شوند تا دسترسی سریع به اینترنت را از طریق همان اتصال مورد استفاده برای دریافت چندین ایستگاه تلویزیونی فراهم کنند.

توجه

پیشوند RG مورد استفاده در انواع کابل کواکسیال نوعی از استاندارد radio guide. است .

اتصالات متداول مورد استفاده در کابل های کواکسیال به شرح زیر است:

- BNC: اتصال Bayon Neill-Concelman (BNC) (در برخی متون British Naval-Connector) می تواند برای کاربردهای مختلف از جمله به عنوان اتصال دهنده در یک شبکه اترنت ۱۰BASE2 استفاده شود. می توان از یک اتصال دهنده BNC برای اتصال دو کابل کواکسیال به یکدیگر به صورت back to back استفاده کرد.

- F-connector : F کانکتور اغلب برای اتصالات کابل تلویزیون (از جمله مودم کابلی) استفاده می شود. توجه داشته باشید که برخی ها از جمله CompTIA برای سادگی به آن F-type میگویند .

شکل ۳-۲ شکل هر دو کانکتور را نشان می دهد.

شکل ۲-۳ : کانکتورهای کابل کواکسیال

Twisted-Pair Cable

امروزه محبوب ترین نوع رسانه LAN کابل جفت پیچ خورده است که رشته های مسی عایق بندی شده جداگانه در هم آمیخته شده اند. دو دسته کابل جفت پیچ خورده شامل جفت پیچ خورده محافظ (STP) و جفت پیچ خورده بدون محافظ (UTP) است. می توان از یک اتصال دهنده UTP برای اتصال دو کابل UTP ، back to back استفاده کرد. همچنین ، ممکن است لازم باشد کابل plenum را در مقابل کابل nonplenum انتخاب کنید. برای تعریف pinout استاندارد صنعت و کدگذاری رنگ برای کابل کشی جفت پیچ خورده ، استاندارد TIA / EIA-568 ساخته شد. اولین استاندارد TIA / EIA-568 به عنوان استاندارد TIA / EIA-568-A شناخته می شود که در سال ۱۹۹۱ منتشر شد.

توجه

مخفف TIA / EIA از انجمن صنایع ارتباطات از راه دور / اتحاد صنایع الکترونیکی آمده است.

در سال ۲۰۰۱ ، یک استاندارد به روز شده منتشر شد که به TIA / EIA-568-B معروف شد. جالب است بدانید که نقطه پین این دو استاندارد یکسان است. با این حال ، کدگذاری رنگ سیم کشی متفاوت است. ۵۶۸-B استاندارد رایج تری است که در ایالات متحده استفاده می شود.

Shielded Twisted Pair

اگر سیم های کابل پیچ خورده یا محافظ نباشند ، آن کابل می تواند به عنوان یک آنتن عمل کند ، که ممکن است EMI را دریافت یا منتقل کند. برای کمک به جلوگیری از این نوع رفتارها ، سیم ها (که به صورت جداگانه عایق بندی شده اند) می توانند به صورت جفت به هم تابیده شوند. اگر فاصله بین پیچ ها کمتر از یک چهارم طول موج یک شکل موج الکترومغناطیسی باشد ، جفت سیم پیچ خورده آن طول موج را تابش نمی دهد یا EMI را از آن طول موج دریافت نمی کند (از نظر تئوری ، اگر سیم ها رسانای کاملی بودند). با این حال ، فرکانس ها افزایش می یابد ، طول موج ها کاهش می یابد. یکی از گزینه های پشتیبانی از فرکانس های بالاتر ، احاطه یک جفت پیچ خورده در یک محافظ فلزی ، مشابه هادی خارجی در کابل کواکسیال است. از این نوع کابل ها به عنوان کابل محافظ پیچ خورده (STP) یاد می شود.

شکل ۳-۳ نمونه ای از کابل STP را نشان می دهد. این هادی های خارجی رشته های مسی را از EMI محافظت می کنند. با این حال ، اضافه شدن محافظ فلزی به هزینه STP می افزاید.

شکل ۳-۳ : Shielded Twisted Pair

Shielded Twisted Pair

روش دیگر برای جلوگیری از EMI از رشته های مسی که یک کابل جفت پیچ خورده را تشکیل می دهد ، محکم تر چرخاندن رشته ها است (یعنی پیچ های بیشتر در هر سانتی متر). با اتصال این رشته ها به یکدیگر ، سیم ها یکدیگر را از EMI عایق بندی می کنند. شکل ۳-۴ نمونه ای از کابل UTP را نشان می دهد. از آنجا که UTP هزینه کمتری نسبت به STP دارد ، از اواسط دهه ۱۹۹۰ محبوبیت بیشتری پیدا کرده است تا به رسانه انتخابی اکثر شبکه های محلی تبدیل شود

شکل ۴-۳ : Unshielded Twisted Pair

انواع کابل UTP از نظر ظرفیت حمل داده متفاوت است. دسته های معمول کابل کشی UTP شامل موارد زیر است:

- دسته ۳: کابل دسته ۳ (Cat 3) در شبکه های قدیمی Ethernet 10BASE-T استفاده می شد ، که داده ها را با سرعت ۱۰ مگابیت در ثانیه حمل می کرد ( Mbps مخفف مگابیت در ثانیه است ، به معنای میلیون ها بیت در ثانیه). با این حال ، کابل Cat 3 می تواند داده ها را با حداکثر سرعت ۱۶ مگابیت در ثانیه حمل کند ، همانطور که در برخی از شبکه های قدیمی Token Ring دیده می شود.

- دسته ۵: کابل دسته ۵ (Cat 5) معمولاً در شبکه های Ethernet 100BASE TX ، که داده ها را با سرعت ۱۰۰ مگابیت بر ثانیه حمل می کنند ، استفاده می شود. با این حال ، کابل Cat 5 می تواند ترافیک ATM را با سرعت ۱۵۵ مگابیت بر ثانیه حمل کند. بیشتر کابل های Cat 5 از چهار جفت سیم ۲۴ گیگابایت تشکیل شده است. هر جفت با تعداد متفاوت پیچش در هر متر پیچ خورده است. اما به طور متوسط در هر ۵ سانتی متر یک جفت سیم پیچ خورده است.

- دسته ۵e: کابل دسته ۵ (Cat 5e) نسخه به روز شده Cat 5 است و معمولاً برای شبکه های ۱۰۰۰BASE-T که داده ها را با سرعت ۱Gbps حمل می کنند ، استفاده می شود. کابل Cat 5e در مقایسه با کابل Cat 5 میزان crosstalk را کاهش می دهد.

- دسته ۶: مانند کابل Cat 5e ، کابل دسته ۶ (Cat 6) معمولاً برای شبکه های اترنت ۱۰۰۰BASE-T استفاده می شود. بعضی از کابل های Cat 6 از هادی های ضخیم تر ساخته شده اند (به عنوان مثال ، سیم ۲۲ یا ۲۳ متری) ، اگرچه برخی از کابل های Cat 6 از همان سیم ۲۴ متری ساخته شده توسط Cat 5 و Cat 5e ساخته شده اند. کابل Cat 6 در مقایسه با Cat 5e از عایق ضخیم تری برخوردار است و میزان crosstalk را کاهش می دهد.

- دسته ۶a: دسته ۶a (Cat 6a) ، یا Cat 6 augment ، فرکانسهای دو برابر Cat 6 را پشتیبانی می کند و می تواند برای شبکه های ۱۰GBASE-T مورد استفاده قرار گیرد ، که می توانند داده ها را با سرعت ۱۰ میلیارد بیت در ثانیه (۱۰ Gbps) انتقال دهند. .

اگرچه سایر دسته های سیم کشی وجود دارد ، دسته هایی که در لیست قبلی ارائه شده اند ، دسته هایی هستند که بیشتر در شبکه های مدرن دیده می شوند. بیشتر کابل های UTP که در شبکه های امروزی استفاده می شود مستقیم در نظر گرفته می شوند ، به این معنی که جک های RJ-45 در هر انتهای کابل دارای pinouts مطابق هستند. به عنوان مثال ، پین ۱ در جک RJ-45 در یک انتهای کابل از همان رسانای مسی استفاده می کند که پین ۱ در جک RJ-45 در انتهای دیگر کابل استفاده میکند با این حال ، برخی از دستگاه های شبکه نمی توانند با یک کابل مستقیم متصل شوند. به عنوان مثال ، دو رایانه شخصی را که با یک کابل مستقیم به هم متصل شده اند در نظر بگیرید. از آنجا که کارتهای رابط شبکه (NIC) در این رایانه های شخصی از جفت سیم یکسانی برای انتقال و دریافت استفاده می کنند ، هنگامی که یک رایانه شخصی داده را به رایانه دیگر می فرستد ، رایانه دریافت کننده به جای سیم گیرنده خود ، داده های سیم انتقال دهنده خود را دریافت می کند. برای چنین سناریویی ، می توانید از یک کابل crossover استفاده کنید ، که انتقال و دریافت جفت سیم را بین دو انتهای کابل مبادله می کند

توجه

کابل متقاطع برای دستگاه های اترنت با کابل متقاطع مورد استفاده برای مدار دیجیتال T1 متفاوت است (همانطور که در فصل ۷ ، “شبکه های گسترده منطقه (WAN ها”) بحث شده است). به طور خاص ، یک کابل crossover اترنت دارای یک نقشه پین ۱> 3 ، ۲> 6 ، ۳> 1 و ۶> 2 است ، در حالی که یک کابل crossover T1 دارای یک نقشه پین ۱> 4 ، ۲> 5 ، ۴> 1 و ۵> 2 است . نوع دیگر کابل کابل rollover است که برای اتصال به درگاه کنسول برای مدیریت دستگاهی مانند روتر یا سوئیچ استفاده می شود. نگاشت پین برای یک کابل چرخان ۱ <> 8 ، ۲ <> 7 ، ۳ <> 6 ، ۴ <> 5 است. انتهای کابل مانند یک اتصال هشت پین RJ 45 است.

توجه

یک درگاه سنتی که در NIC یک رایانه یافت می شود رابط وابسته به رسانه (MDI) نامیده می شود. اگر کابل مستقیم پورت MDI رایانه شخصی را به پورت سوئیچ اترنت متصل کند ، پورت سوئیچ اترنت باید مبادله شود . جفت سیم (یعنی سیمهای متصل به پایه های ۱ و ۲) را با جفت سیم دریافت (یعنی سیم های متصل به پایه های ۳ و ۶) منتقل میکند. بنابراین ، یک پورت سنتی که در یک سوئیچ اترنت یافت می شود [۱](MDIX) نامیده می شود که جفت انتقال و دریافت را معکوس می کند. با این حال ، اگر می خواهید دو سوئیچ را به هم متصل کنید ، جایی که هر دو پورت سوئیچ مورد استفاده برای اتصال پورت MDIX بودند ، کابل باید یک کابل متقاطع باشد.

خوشبختانه ، اکثر سوئیچ های اترنت مدرن دارای پورت هایی هستند که می توانند به طور خودکار تشخیص دهند که آیا لازم است مانند درگاه های MDI یا درگاه های MDIX عمل کنند و تنظیمات مناسب را انجام دهند. این ضرورت استفاده از کابلهای مستقیم برای برخی اتصالات سوئیچ اترنت و کابلهای متقاطع برای سایر اتصالات را از بین می برد. با استفاده از این ویژگی Auto-MDIX ، می توانید از کابل های مستقیم یا کابل های متقاطع استفاده کنید.

اتصالات متداول مورد استفاده در کابلهای جفت پیچ خورده به شرح زیر است:

- RJ-45: [2](RJ-45) یک اتصال هشت پینی است که در اکثر شبکه های اترنت یافت می شود. با این حال ، بیشتر پیاده سازی های اترنت فقط از چهار پین از هشت پین استفاده می کنند.

- RJ-11: یک جک ثبت شده نوع ۱۱ (RJ-11) ظرفیت اتصال شش پایه را دارد. با این حال ، بیشتر اتصالات RJ-11 فقط دو یا چهار هادی دارند. رابط RJ-11 در بیشتر شبکه های تلفنی خانگی یافت می شود. با این حال ، اکثر تلفن های خانگی فقط از دو پایه از شش پین استفاده می کنند.

- DB-9 (RS-232): یک اتصال نه پین D-subminiature (DB-9) قدیمی تر است اتصال دهنده ای که برای ارتباطات سریال ناهمزمان کم سرعت مانند رایانه شخصی به چاپگر سریال ، رایانه شخصی به درگاه کنسول روتر یا سوئیچ یا رایانه شخصی به مودم خارجی استفاده می شود. DB-9 را با DB-25 اشتباه نگیرید. اتصال DB-25 برای درگاه های سری یا موازی رایانه های شخصی اولیه استفاده می شد

[۱] media-dependent interface crossover

[۲] ۴۵ registered jack

شکل ۵-۳ : کانکتور کابل Twisted-Pair

Plenum Versus Nonplenum Cable

اگر قرار است یک کابل جفت پیچ خورده در زیر کف مرتفع یا در فضای باز قرار گیرد ، باید کدهای آتش نشانی در نظر گرفته شود. به عنوان مثال ، تصور کنید که در یک ساختمان آتش سوزی شده است. اگر عایق بیرونی کابل جفت پیچ خورده ای در آتش سوخت یا شروع به ذوب شدن کرد ، می تواند گازهای سمی آزاد کند. اگر آن بخارات سمی در مکانی آزاد شوند ، این بخارات می توانند در سراسر ساختمان پخش شوند و این خطر سلامتی زیادی را به دنبال دارد. برای کاهش نگرانی از پمپاژ گاز سمی در سراسر سیستم گرمایش ، تهویه و تهویه هوا (HVAC) ساختمان ، می توان از کابل کشی plenum استفاده کرد. عایق بیرونی کابل جفت پیچ خورده plenum نه تنها ضد حریق است بلکه در برخی از آنها از یک پلیمر اتیلن فلوئوره دار [۱](FEP) یا یک پلی وینیل کلراید کم دود [۲](PVC) برای به حداقل رساندن بخارات خطرناک استفاده می شود.

توجه

قبل از نصب کابل کشی شبکه ، با کدهای آتش نشانی محلی خود تماس بگیرید.

کابل فیبر نوری

یک جایگزین برای کابل کشی مسی ، کابل کشی فیبر نوری است که نور (به جای برق) را از طریق فیبر نوری (به طور معمول از شیشه ساخته می شود) ارسال می کند. استفاده از نور به جای برق باعث می شود فیبرهای نوری از EMI مصون باشند. همچنین ، بسته به فناوری لایه ۱ مورد استفاده ، کابلهای فیبر نوری معمولاً برد بیشتری (یعنی حداکثر فاصله بیشتر بین دستگاههای شبکه ای) و ظرفیت حمل اطلاعات بیشتری دارند. از لیزر اغلب برای تزریق پالس های نور به کابل فیبر نوری استفاده می شود. با این حال ، دیودهای نوری با هزینه کم (LED) نیز در بازار وجود دارند. کابل های فیبر نوری به طور کلی بر اساس قطر آنها طبقه بندی می شوند و در یکی از دو دسته قرار می گیرند: فیبر چند حالته (MMF) و فیبر تک حالته (SMF). طول موج های نور نیز بین کابل های MMF و SMF متفاوت است. معمولاً طول موج های نور در کابل MMF در محدوده ۸۵۰–۱۳۰۰ نانومتر است برعکس ، طول موج های نور در یک کابل SMF معمولاً در محدوده ۱۳۱۰ ۱۵۵۰ نانومتر استفاده می شود. می توان از اتصال دهنده فیبر برای اتصال دو کابل فیبر ، پشت به پشت استفاده کرد.

فیبر چند حالته

وقتی یک منبع نور ، مانند لیزر ، پالس های نور را به کابل فیبر نوری می فرستد ، چه چیزی باعث می شود نور به راحتی از شیشه عبور نکند و در هوای اطراف پخش نشود؟ ترفند این است که کابل های فیبر نوری از دو نوع شیشه مختلف استفاده می کنند. یک رشته داخلی شیشه (یعنی یک هسته) وجود دارد که با روکش خارجی شیشه احاطه شده است ( شبیه ساخت کابل کواکسیال قبلاً ذکر شده). نوری که توسط لیزر (یا LED) تزریق می شود به هسته وارد می شود و از خروج نور از آن رشته داخلی و رفتن به داخل روکش خارجی شیشه جلوگیری می شود. به طور مشخص ، شاخص های شکست این دو نوع مختلف شیشه به قدری متفاوت است که اگر نور بخواهد رشته داخلی را ترک کند ، به روکش خارجی برخورد کرده و دوباره به سمت خودش خم می شود. برای درک بهتر این مفهوم ، نی را در یک لیوان آب در نظر بگیرید ، همانطور که در شکل ۳-۶ نشان داده شده است. از آنجا که هوا و آب دارای شاخص های مختلف شکست هستند (به این معنی که نور با سرعت کمی متفاوت در هوا و آب حرکت می کند) ، نوری که از روی نی باز می گردد و به چشم ما می رسد توسط شاخص شکست آب خم می شود. هنگامی که یک کابل فیبر نوری ساخته می شود ، dopants را به دو نوع لیوان تزریق می کنند هسته و روکش را تشکیل میدهند تا به طور قابل توجهی شاخص های مختلف شکست را به آنها بدهد ، بنابراین باعث می شود هر گونه نوری که قصد فرار دارد دوباره به هسته خم شود.

[۱][۱] fluorinated ethylene polymer

[۲] low-smoke polyvinyl chloride

شکل ۶-۳ : مثال

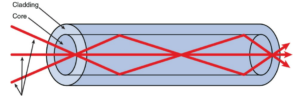

مسیری که نور از طریق یک کابل فیبر نوری طی می کند ، حالت انتشار نامیده می شود. قطر هسته در یک فیبر چند حالته به اندازه کافی بزرگ است و اجازه می دهد نور از زوایای مختلف به هسته وارد شود ، همانطور که در شکل ۳-۷ نشان داده شده است. اگر نور با یک زاویه شیب دار وارد شود ،( در مقابل نوری که به طور عمود وارد کابل می شود) در مسیری که به انتهای کابل منتقل می شود خیلی بیشتر به عقب و جلو برمی گردد. اگر پالس های نوری که بیت های مختلف را نشان می دهد با استفاده از حالت های مختلف انتشار به پایین کابل حرکت می کنند ، ممکن است بیت ها (یعنی پالس های نور نشان دهنده بیت ها) در انتهای دور (جایی که پالس های نور ، یا عدم وجود نور ، توسط حسگرهای فوتوالکترونیک به عنوان داده های باینری تفسیر می شوند) به طور نامنظم میرسند

شکل ۷-۳ : انتشار نور در فیبر مولتی مد

به عنوان مثال ، ممکن است پالس نوری که بیت اول را نشان می دهد ، هسته را با یک زاویه شیب دار قطع کرده و در انتهای آن تا انتهای کابل بارها و بارها به عقب و جلو برگردد ، در حالی که پالس نور نشان دهنده بیت دوم ، هسته را عمود برش می دهد و خیلی زیاد عقب و جلو نمی رود ، بیت اول باید بیشتر از بیت دوم حرکت کند ، که ممکن است باعث خارج شدن نظم بیت ها شود. چنین شرایطی به عنوان اعوجاج تأخیر چند حالته شناخته می شود. برای کاهش مسئله اعوجاج تاخیر چند حالته ، MMF ، در مقایسه با SMF دارای محدودیت های مسافت کمتری است.

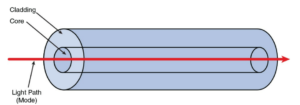

Single-Mode Fiber

داشتن یک هسته با قطری بسیار کوچک که فقط یک حالت (یعنی یک مسیر) را گسترش می دهد ، مسئله اعوجاج تاخیر چند حالته را برطرف می کند ، همانطور که در شکل ۳-۸ نشان داده شده است. با کاهش میزان اعوجاج تاخیر چند حالته ، SMF معمولاً محدودیت مسافت بیشتری نسبت به MMF دارد

شکل ۸-۳ : انتشار نور در فیبر تک مد

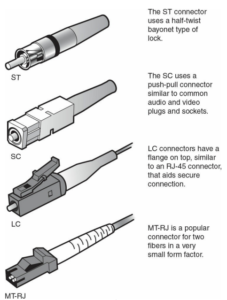

با این حال ، یک نقطه ضعف احتمالی برای SMF هزینه است. چونکه SMF باید با تحمل بسیار دقیق تولید شود ، شما معمولاً برای یک طول کابل کشی فیبر نوری هزینه بیشتری پرداخت می کنید. با این حال ، برای برخی از پیاده سازی ها ، که مسافت بیشتری لازم است ، هزینه رسیدن به فواصل بیشتر یک معامله قابل قبول است. برخی از اتصالات متداول مورد استفاده در کابلهای فیبر نوری به شرح زیر است:

- ST: از straight tip (ST) بعضی وقتا bayonet connector نیز یاد می شود. اتصالات ST معمولاً با MMF استفاده می شوند. یک اتصال دهنده ST با فشار دادن اتصال دهنده به داخل تجهیزات قطع کننده و سپس پیچاندن محفظه اتصال به محل اتصال آن ، در آن قفل می شود.

- SC: متون مختلف کانکتور SC را به عنوان اتصال مشترک ، اتصال استاندارد یا اتصال مربع تعریف می کنند. کانکتور SC با فشار دادن کانکتور به داخل دستگاه قطع کننده متصل می شود و با کشیدن کانکتور از دستگاه خاتمه می توان آن را جدا کرد. این اتصال دارای انواع جزئی در صنعت است که انواع عمده آن APC ، UPC و MTRJ است. همیشه در مورد شرایط دقیق با فروشنده یا کارمند IT مشورت کنید.

- LC: یک کانکتور Lucent (LC) با فشار دادن کانکتور به داخل دستگاه قطع کننده به یک دستگاه ترمینال متصل می شود و می توان با فشار دادن زبانه اتصال دهنده و بیرون کشیدن آن از دستگاه خاتمه ، آن را جدا کرد.

- MTRJ: منحصر به فردترین ویژگی اتصال اتصال جک (MTRJ) برای خاتمه رسانه این است که دو رشته فیبر (یک رشته انتقال و یک رشته دریافت) در یک اتصال واحد وجود دارد. یک کانکتور MTRJ با فشار دادن کانکتور به داخل دستگاه ترمینال متصل می شود و با کشیدن کانکتور از دستگاه خاتمه می توان آن را جدا کرد.

شکل ۳-۹ شکل ظاهری این اتصالات را نشان می دهد.

شکل ۹-۳ : کانکتورهای فیبر نوری رایج

کابلهای فیبر نوری دارای انواع مختلفی از اتصالات مکانیکی هستند. نوع اتصال بر کیفیت انتقال فیبر نوری تأثیر می گذارد. این گزینه ها از ابتدایی تا بهتر ذکر شده اند ، [۱](PC) ، [۲](UPC) و [۳](APC) ، که به سبک های پرداخت اتصالات فیبر نوری اشاره دارد. بازتاب متفاوت اتصالات فیبر نوری منجر به عملکرد متفاوت اتصال می شود. هرچه بازتاب کمتری داشته باشد ، انتقال بهتر است. بازتابنده پشت کامپیوتر -۴۰ دسی بل ، بازتابش پشت UPC در حدود -۵۵ دسی بل و بازتابش عقب APC در حدود -۷۰ دسی بل است.

مبدل های رسانه ای

ممکن است مواقعی پیش بیاید که رسانه ها باید تبدیل شوند. برای این کار می توان از مبدل رسانه استفاده کرد. به عنوان مثال می توان به فیبر تک حالت به اترنت ، فیبر چند حالته به اترنت ، الیاف به کواکسیال و فیبر تک حالت به چند حالت اشاره کرد.

توزیع کابل

پس از تصمیم گیری در مورد نوع رسانه ای که می خواهید در شبکه خود استفاده کنید (به عنوان مثال UTP ، STP ، MMF یا SMF) ، باید آن رسانه را به عنوان بخشی از سیستم توزیع کابل سازمان یافته نصب کنید. به طور معمول ، سیستم های توزیع کابل ماهیتی سلسله مراتبی دارند.

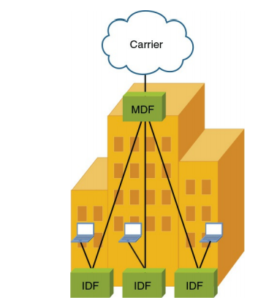

مثال نشان داده شده در شکل ۳-۱۰ را در نظر بگیرید. در این مثال ، کابل از دفاتر کاربر نهایی به مکان های مشترک داخل ساختمان برمی گردد. از این مکان ها گاهی اوقات به عنوان کمد سیم کشی یاد می شود. کابلهای این مکانها ممکن است در یک پچ پنل خاتمه پیدا کنند. این پچ پانل ممکن است از نوعی بلوک اتصال متقاطع متصل به یک سری پورتها (به عنوان مثال پورتهای RJ-45) تشکیل شده باشد ، که می تواند برای اتصال سریع کابلهایی که از دفاتر کاربر نهایی با یک دستگاه شبکه به هم متصل می شوند ، استفاده شود ، مانند یک سوئیچ اترنت یک ساختمان ممکن است دارای چندین پچ پانل باشد (به عنوان مثال ، در طبقات مختلف ساختمان). این مکانهای معمول ، جایی که کابلهای دفاتر مجاور خاتمه می یابند ، اغلب [۴](IDF) نامیده می شوند.

[۱] Physical Contact

[۲] Ultra Physical Contact

[۳] Angled Physical Contact

[۴] intermediate distribution frames

شکل ۱۰-۳ : مثالی از سیستم توزیع کابل

دو محبوب ترین نوع بلوک اتصال متقاطع[۱] که در IDF یافت می شود در اینجا شرح داده شده است:

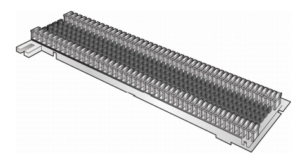

- ۶۶ بلوک: یک بلوک ۶۶ ، همانطور که در شکل ۳-۱۱ نشان داده شده است ، به طور سنتی در محیط های شرکتی برای اتصال کابل شبکه سیستم تلفن استفاده می شد. با رشد محبوبیت شبکه های ۱۰ مگابیتی در ثانیه ، در اواخر دهه ۱۹۸۰ و اوایل دهه ۱۹۹۰ ، این بلوک های انتهایی برای اتصال متقابل کابل UTP Cat 3 مورد استفاده قرار گرفتند. ویژگی های الکتریکی (به طور خاص ، crosstalk) یک بلوک ۶۶ ، از فناوری های LAN با سرعت بالاتر ، مانند شبکه های اترنت ۱۰۰ مگابیت بر ثانیه پشتیبانی نمی کند.

[۱] cross-connect

شکل ۱۱-۳ : بلوک ۶۶

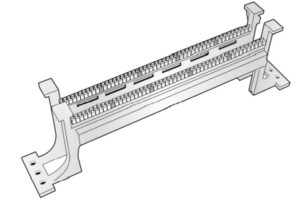

- ۱۱۰ بلوک: از آنجا که ۶۶ بلوک در معرض crosstalk زیاد قرار دارند (یعنی تداخل بین جفت های مختلف سیم) برای اتصالات LAN با سرعت بالاتر ، ۱۱۰ بلوک که نمونه آن در شکل ۳ ۱۲ ارائه شده است ، می توانند یک کابل را خاتمه دهند (برای مثلاً از کابل Cat 5) که برای شبکه های با سرعت بالاتر استفاده می شود

شکل ۱۲-۳ : بلوک ۱۱۰

main distribution frame (MDF)

جزمولفه دیگری که ممکن است استفاده کنید پچ پنل فیبر نوری است. این اغلب پنل توزیع فیبر نامیده می شود. شما از این امر برای سازماندهی و توزیع کابلهای نوری استفاده می کنید. همچنین به شما امکان می دهد تا عناصر کابل را خاتمه دهید و محفظه ای سازمان یافته و ایمن برای اتصالات مسکن و واحدهای اتصال ایجاد می کند. با استفاده از چنین طیف گسترده ای از کابل های مسی و الیافی که توسط دستگاه های شبکه مختلف استفاده می شود ، ممکن است به یک یا چند مبدل رسانه نیاز داشته باشید. نمونه هایی از مبدل های رسانه ای شامل موارد زیر است:

- فیبر (MMF یا SMF) به اترنت

- فیبر به کواکسیال

- SMF به MMF

فن آوری های بی سیم

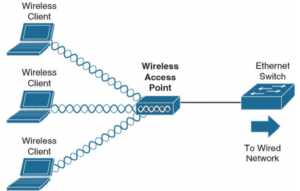

همه رسانه ها فیزیکی نیستند ، همانطور که در مورد فناوری های شبکه بی سیم وجود دارد. این کتاب فصل ۸ را به این فناوری ها اختصاص داده است. با این حال ، در حال حاضر ، شما فقط باید اصول را درک کنید. نمونه توپولوژی بی سیم ارائه شده در شکل ۳-۱۳ را در نظر بگیرید. توجه داشته باشید که سرویس گیرندگان بی سیم با برقراری ارتباط از طریق امواج رادیویی با یک نقطه دسترسی بی سیم (AP) به شبکه سیمی دسترسی پیدا می کنند. سپس AP به شبکه LAN متصل می شود.

شکل ۱۳-۳ : مثال از توپولوژی شبکه بی سیم

همانطور که در فصل ۸ بحث شد ، شبکه های بی سیم شامل چندین استاندارد هستند که از سرعت های مختلف انتقال و ویژگی های امنیتی پشتیبانی می کنند. با این حال ، در این مرحله باید بدانید که همه دستگاه های بی سیم متصل به یک AP در یک بخش شبکه مشترک قرار دارند ، به این معنی که فقط یک دستگاه می تواند داده را به AP از هر یک ارسال کند و از آن داده دریافت کند.

تکنولوژی های اینترنت اشیا

بسیاری از فناوری های بی سیم (یا مرتبط با آن ) برای تحقق بخشیدن به اینترنت اشیا وارد عمل می شوند. اینترنت اشیا به روند اتصال اشیا به اینترنت برای “هوشمند” کردن آنها اشاره دارد. مثلا در خانه من با بلندگوی Amazon Echo صحبت می کنم تا بتوانم چراغ ها را کنترل کنم. این بلندگو متصل به اینترنت و چراغ ها نمونه های کاملی از اینترنت اشیا در عمل هستند. فن آوری های کلیدی که به تحقق اینترنت اشیا کمک میکنند و باید آن را بدانیم به صورت زیر است :

- Z-Wave: پروتکل ارتباطات بی سیم که عمدتا برای اتوماسیون خانگی استفاده می شود. این یک شبکه مشبک است که از امواج رادیویی کم انرژی برای برقراری ارتباط از دستگاه به دستگاه دیگر استفاده می کند. Z-Wave با دستگاه هایی مانند سیستم های کنترل روشنایی ، سیستم های امنیتی ، ترموستات ها ، پنجره ها ، قفل ها ، استخرها و درهای بازکن گاراژ یافت می شود.

- بلوتوث: همانطور که در فصل ۱ ، “مبانی شبکه رایانه” مطرح شد ، بلوتوث یک فناوری بی سیم است که به دستگاه ها امکان ارتباط از راه دور را می دهد. علاوه بر ایجاد یک شبکه منطقه شخصی (PAN) ، بلوتوث برای فعال کردن ارتباطات برای اینترنت اشیا نیز به کار می رود.

- NFC: [1](NFC) مجموعه ای از پروتکل های ارتباطی است که دو دستگاه الکترونیکی را قادر به انتقال اطلاعات می کند. به طور معمول ، یکی از این دستگاه ها دستگاه قابل حمل مانند تلفن هوشمند است. دستگاه های NFC باید نزدیک به هم باشند (در فاصله ۴ سانتی متر یا ۱٫۶ اینچ). دستگاه های NFC در سیستم های پرداخت بدون تماس ، مشابه آنچه در کارتهای اعتباری و کارتهای هوشمند بلیط الکترونیکی استفاده می شود ، استفاده می شوند و به شما امکان می دهد پرداخت تلفن همراه این سیستم ها را جایگزین یا تکمیل کنید.

- IR: مادون قرمز یکی دیگر از فناوری های بی سیم است که امکان انتقال داده را در ارتباط میان برد بین وسایل جانبی رایانه و دستیارهای دیجیتال شخصی فراهم می کند. این دستگاه ها معمولاً با استانداردهای منتشر شده توسط IrDA ، انجمن داده های مادون قرمز مطابقت دارند. کنترل از راه دور و دستگاه های IrDA از دیودهای ساطع کننده نور مادون قرمز (LED) برای تابش مادون قرمز استفاده می کنند که توسط یک عدسی پلاستیکی به یک پرتو باریک متمرکز می شود.

- RFID: شناسایی فرکانس رادیویی (RFID) از میدان های الکترومغناطیسی برای شناسایی و ردیابی خودکار برچسب های متصل به اشیا استفاده می کند. برچسب ها حاوی اطلاعات ذخیره شده الکترونیکی هستند. برچسب های غیرفعال انرژی را از طریق RFID امواج رادیویی جمع می کنند. برچسب های فعال دارای منبع تغذیه محلی مانند باتری هستند و ممکن است در صدها متر از RFID کار کنند. برخلاف بارکد ، برچسب لازم نیست در محدوده دید خواننده باشد ، بنابراین ممکن است در شی ردیابی شده تعبیه شده باشد.

- ۱۱: همانطور که در فصل ۸ آمده است ، IEEE 802.11 مجموعه ای از کنترل دسترسی رسانه و مشخصات لایه فیزیکی برای اجرای ارتباطات رایانه ای شبکه محلی بی سیم (WLAN) در باند فرکانسی ۹۰۰ مگاهرتز و ۲٫۴ گیگاهرتز ، ۳٫۶ گیگاهرتز ، ۵ گیگاهرتز و ۶۰ گیگاهرتز است. بدیهی است که این فناوری ها نقش زیادی در اینترنت اشیا دارند زیرا بسیاری از لوازم خانگی و اشیا مشترک با بیش از ۸۰۲٫۱۱ سیگنال بی سیم برای رسیدن به یک مرکز اصلی ارتباط برقرار می کنند. به عنوان مثال اکثر چراغ های هوشمند اینگونه عمل می کنند.

[۱] Near field communication

- دستگاه های زیرساخت شبکه

دستگاه های مورد استفاده در زیرساخت شبکه می توانند براساس فناوری لایه ۱ استفاده شده متفاوت باشند. به عنوان مثال ، یک شبکه Token Ring (که امروزه کمیاب است) ممکن است از یک واحد دسترسی چند مرحله ای (MAU) استفاده کند ، در حالی که یک شبکه اترنت ممکن است از یک سوئیچ استفاده کند. از آنجا که شبکه های مبتنی بر اترنت در شبکه های محلی امروزی غالب هستند ، با این وجود دستگاه های زیرساختی که در اینجا ارائه می شوند خود را به شبکه هایی با استفاده از اترنت به عنوان حمل و نقل لایه ۱ قرض می دهند. برخی از دستگاه ها (به عنوان مثال روتر) بدون در نظر گرفتن میزان انتقال لایه ۱ ، اساساً عملکرد یکسانی دارند.

هاب

همانطور که در فصل ۲ ذکر شد ، “مدل مرجع OSI” ، یک مرکز (به طور خاص یک مرکز اترنت در این بحث) در لایه ۱ مدل OSI قرار دارد . در نتیجه ، یک مرکز تصمیم گیری حمل و نقل نمی کند. در عوض ، یک هاب بیت هایی را در یک پورت دریافت می کند و سپس بیت ها را مجدداً به سایر پورت های دیگر انتقال می دهد (یعنی همه پورت های هاب غیر از پورتی که بیت ها بر روی آن دریافت شده اند) هاب ها اغلب از کابل کشی UTP برای اتصال به سایر دستگاه های شبکه استفاده می کنند. با این حال ، برخی از نسخه های اولیه هاب اترنت (قبل از محبوبیت سوئیچ های اترنت) از اتصالات فیبر نوری پشتیبانی می کردند.

سه نوع اساسی هاب اترنت به شرح زیر است:

- هاب پسیو : بیت های دریافتی را تقویت نمی کند (یعنی دوباره تولید برق می کند).

- هاب فعال: بیت های ورودی را هنگام ارسال همه پورت های هاب ، غیر از پورتی که بیت ها در آن دریافت شده اند ، بازسازی می کند.

- هاب هوشمند: اصطلاح هاب هوشمند معمولاً به یک مرکز فعال با ویژگی های پیشرفته ، مانند پشتیبانی از پروتکل مدیریت شبکه ساده (SNMP) دلالت دارد.

یک نقطه ضعف قابل توجه برای هاب ها و دلیل اصلی جایگزینی آنها با کلیدها این است که همه درگاه های هاب به یک حوزه برخورد تعلق دارند. همانطور که در فصل ۴ بحث شد ، یک دامنه برخورد یک منطقه را در یک LAN نشان می دهد که در آن واحد می تواند فقط یک انتقال داشته باشد. از آنجا که چندین دستگاه می توانند در یک دامنه برخورد قرار بگیرند ، همانطور که در چندین رایانه شخصی متصل به هاب وجود دارد ، اگر دو دستگاه به طور همزمان انتقال دهند ، این انتقال ها با هم برخورد می کنند و باید دوباره انتقال داده شوند. به دلیل مسئله دامنه برخورد و استفاده ناکارآمد از پهنای باند (یعنی ارسال بیت ها از همه پورت ها و نه فقط پورت مورد نیاز بیت ها) ، هاب در شبکه های مدرن به ندرت دیده می شود. با این وجود هاب ها قطعه مهمی هستند که تاریخچه شبکه های اترنت را تشکیل می دهند و نمایانگر خصوصیاتی هستند که در مناطق مختلف شبکه های اترنت مدرن یافت می شوند. به عنوان مثال ، یک AP بی سیم شباهت زیادی به هاب دارد ، از این نظر که تمام دستگاه های بی سیم مرتبط با AP متعلق به یک حوزه برخورد هستند. شکل ۳-۱۴ را در نظر بگیرید. توجه داشته باشید که رایانه های شخصی به تصویر کشیده شده با استفاده از یک هاب اترنت به یکدیگر متصل می شوند ، اما همه آنها در یک حوزه برخورد هستند. در نتیجه ، فقط یکی از رایانه های شخصی متصل می تواند هر زمان انتقال یابد. این ویژگی هاب ها می تواند مقیاس پذیری شبکه های محلی مبتنی بر هاب را محدود کند.

شکل ۱۴-۳ : هاب اترنت

همچنین توجه داشته باشید که همه دستگاه های موجود در هاب به یک دامنه پخش یکسان تعلق دارند ، به این معنی که پخش ارسال شده به هاب از طریق تمام پورت های هاب (به غیر از پورتی که پخش در آن دریافت شده است) پخش می شود.

Bridges

یک پل به دو یا چند بخش LAN متصل می شود ،) به طور معمول دو بخش LAN اترنت(. همانطور که در شکل ۳-۱۵ نشان داده شده است ، هر بخش LAN در حوزه های برخورد جداگانه ای قرار دارد. در نتیجه ، می توان از یک پل اترنت برای مقیاس گذاری شبکه های اترنت در تعداد بیشتری از دستگاه های متصل استفاده کرد.

شکل ۱۵-۳ : پل اترنت

بر خلاف هاب ، که کورکورانه بیت ها را دریافت می کند ، یک پل (به طور خاص ، یک پل اترنت) تصمیمات هوشمندانه حمل و نقل را براساس آدرس MAC مقصد موجود در یک فریم می گیرد. به طور خاص ، یک پل اطلاعات آدرس MAC منبع را روی فریم های ورودی به پل تجزیه و تحلیل می کند و یک جدول آدرس MAC داخلی را بر اساس اطلاعات آموخته شده جمع می کند. سپس ، هنگامی که یک قاب وارد پل می شود که برای یک آدرس MAC شناخته شده توسط جدول آدرس MAC پل برای مستقر شدن در یک درگاه خاص است ، پل می تواند به طور هوشمند قاب را از درگاه مناسب خارج کند. از آنجا که این عملیات از نظر منطقی همان عملکرد سوئیچ است ، توضیحات مفصل تری در بحث آتی سوئیچ ها ارائه شده است. از آنجا که یک پل براساس اطلاعات لایه ۲ (یعنی آدرسهای MAC) تصمیمات حمل و نقل را اتخاذ می کند ، یک پل به عنوان دستگاه لایه ۲ در نظر گرفته می شود.

اگرچه یک پل یک LAN را به چندین دامنه برخورد تقسیم می کند (یعنی یک دامنه برخورد در هر پورت پل) ، همه پورت های یک پل به یک دامنه پخش یکسان تعلق دارند. برای درک این مفهوم ، به آدرس MAC مقصد که در یک قاب پخش پیدا شده فکر کنید. در لایه ۲ ، آدرس MAC مقصد یک فریم پخش FFFF.FFFF.FFFF در نماد هگزادسیمال است. همچنین ، اگر پل قبلاً آدرس MAC مقصد را در جدول آدرس MAC خود آموخته باشد ، یک پل فریم ها را فیلتر می کند (یعنی فریم ها را فقط از درگاه های لازم ارسال می کند). از آنجا که هیچ دستگاهی در شبکه دارای آدرس MAC FFFF.FFFF.FFFF نیست ، هرگز یک پل آن آدرس MAC را در جدول آدرس MAC خود وارد نمی کند. در نتیجه ، فریم های پخش شده از تمام پورت های پل به غیر از پورت دریافت کننده فریم ، دریافت می کنند. پل ها در اواسط تا اواخر دهه ۱۹۸۰ و اوایل دهه ۱۹۹۰ محبوب هستند ، به دلایلی از جمله قیمت ، عملکرد و ویژگی ها ، تا حد زیادی با سوئیچ جایگزین شده اند. از دیدگاه عملکرد ، پل تصمیمات حمل و نقل خود را در نرم افزار می گیرد ، در حالی که یک سوئیچ با استفاده از مدارهای مجتمع مخصوص برنامه (ASIC) تصمیمات حمل و نقل خود را در سخت افزار می گیرد. همچنین ، این ASIC ها نه تنها به کاهش هزینه سوئیچ ها کمک می کنند ، بلکه سوئیچ ها را قادر می سازند تا مجموعه وسیعی از ویژگی ها را ارائه دهند. به عنوان مثال ، فصل ۴ در مورد ویژگی های مختلف سوئیچ ، از جمله VLAN ، Power over Ethernet (PoE) و احراز هویت ۸۰۲٫۱X بحث می کند.

سوئیچ ها

مانند یک پل ، یک سوئیچ (به طور خاص ، یک سوئیچ لایه ۲ اترنت) می تواند آدرس MAC متصل به پورت های مختلف را با نگاه کردن به آدرس MAC منبع در فریم های ورودی به یک پورت ، به صورت پویا بیاموزد. به عنوان مثال ، اگر پورت سوئیچ Gigabit Ethernet 1/1 یک فریم با آدرس MAC DDDD.DDDD. DDDD دریافت کرد ، سوئیچ می تواند نتیجه گیری کند که آدرس MAC DDDD.DDDD. DDDD از پورت Gigabit Ethernet 1/1 دریافت شده . در آینده ، اگر سوئیچ قاب دریافت شده برای آدرس MAC DDDD.DDDD.DDDD را دریافت کند ، سوئیچ فقط آن قاب را از پورت Gigabit Ethernet 1/1 ارسال می کند. در ابتدا ، یک سوئیچ از اینکه آدرس MAC در کدام پورت ها قرار دارد ، اطلاعی ندارد (مگر اینکه آدرس های MAC از نظر آماری پیکربندی نشده باشند). بنابراین ، هنگامی که یک سوئیچ قاب دریافت شده برای یک آدرس MAC را که هنوز در جدول آدرس MAC سوئیچ وجود ندارد دریافت می کند ، سوئیچ آن فریم را از همه درگاه های سوئیچ به جز درگاهی که قاب در آن دریافت شده است ، جاری می کند. به همین ترتیب ، فریم های پخش شده (یعنی فریم هایی که دارای آدرس MAC مقصد FFFF.FFFF.FFFF هستند) همیشه از همه پورت های سوئیچ به جز درگاهی که قاب در آن دریافت شده است ، عبور می کنند. همانطور که در بحث در مورد پل ها ذکر شد ، دلیل این که فریم های پخش همیشه پر شده است این است که هیچ نقطه پایانی آدرس MAC FFFF.FFFF.FFFF نخواهد داشت ، به این معنی که آدرس MAC FFFF.FFFF.FFFF هرگز در آدرس MAC سوئیچ فرا گرفته نمی شود .برای نشان دادن چگونگی پر شدن جدول آدرس MAC یک سوئیچ ، یک نقطه پایانی به نام PC1 را در نظر بگیرید که می خواهد یک اتصال Telnet با یک سرور ایجاد کند. همچنین ، فرض کنید که PC1 و سرور آن هر دو در یک زیر شبکه قرار دارند (یعنی برای جابجایی ترافیک بین PC1 و سرور آن نیازی به مسیریابی نیست). قبل از اینکه PC1 بتواند یک جلسه Telnet را به سرور خود بفرستد ، PC1 باید آدرس IP (یعنی آدرس لایه ۳) و آدرس MAC (آدرس لایه ۲) سرور را بداند. آدرس IP سرور معمولاً شناخته شده است یا از طریق جستجوی (DNS) برطرف می شود. در این مثال ، فرض کنید آدرس IP سرور شناخته شده باشد. برای تشکیل درست یک بخش Telnet ، PC1 باید آدرس MAC لایه ۲ سرور را بداند. اگر PC1 از قبل آدرس MAC سرور را در حافظه پنهان ARP خود نداشته باشد ، PC1 می تواند در تلاش برای یادگیری آدرس MAC سرور ، مانند پروتکل (ARP) درخواست ارسال کند ، همانطور که در شکل ۳-۱۶ نشان داده شده است.

شکل ۱۶-۳ : Endpoint Sending an ARP Request

وقتی سوئیچ SW1 درخواست ARP PC1 را مشاهده می کند ، وارد پورت Gigabit 0/1 می شود ، آدرس MAC PC1 از AAAA.AAAA.AAAA برای تغییر جدول آدرس MAC SW1 اضافه می شود. همچنین ، از آنجا که درخواست ARP یک broadcast است ، آدرس MAC مقصد آن FFFF.FFFF.FFFF است. چون آدرس MAC FFFF.FFFF.FFFF برای تغییر جدول آدرس MAC SW1 شناخته شده نیست ، سوئیچ SW1 یک کپی از قاب ورودی را از همه پورتهای ، غیر از پورتی که قاب در آن دریافت شده است خارج می کند ، همانطور که در شکل ۳ نشان داده شده است -۱۷

شکل ۱۷-۳ : Switch SW1 Flooding the ARP Request

هنگامی که سوئیچ SW2 درخواست ARP را از طریق درگاه Gig 0/1 خود دریافت می کند ، آدرس MAC منبع AAAA.AAAA.AAAA برای تغییر جدول آدرس MAC SW2 اضافه می شود ، همانطور که در شکل ۳-۱۸ نشان داده شده است. همچنین ، مشابه رفتار سوئیچ SW1 ، سوئیچ SW2 باعث پر شدن broadcast می شود.

شکل ۱۸-۳ : Switch SW2 Flooding the ARP Request

همانطور که در شکل ۳-۱۹ نشان داده شده است ، سرور درخواست ARP را دریافت کرده و با ARP پاسخ می دهد. برخلاف درخواست ARP ، قاب پاسخ ARP یک فریم broadcast نیست. پاسخ ARP ، در این مثال ، دارای آدرس MAC مقصد AAAA.AAAA.AAAA است. این باعث می شود پاسخ ARP به یک فریم یکپارچه تبدیل شود.

شکل ۱۹-۳ : ARP Reply Sent from the Server

با دریافت پاسخ ARP از سرور ، سوئیچ SW2 آدرس MAC سرور BBBB.BBBBB.BBBBB را به جدول آدرس MAC خود اضافه می کند ، همانطور که در شکل ۳-۲۰ نشان داده شده است. همچنین ، پاسخ ARP فقط از طریق پورت Gig 0/1 ارسال می شود زیرا سوئیچ SW1 می داند که آدرس MAC مقصد AAAA.AAAA.AAAA از پورت Gig 0/1 در دسترس است.

شکل ۲۰-۳ : ARP Reply Sent from the Server

هنگام دریافت پاسخ ARP در پورت Gig 0/2 خود ، سوئیچ SW1 آدرس MAC سرور BBBB.BBBBB.BBBBB را به جدول آدرس MAC خود اضافه می کند. همچنین ، مانند سوئیچ SW2 ، سوئیچ SW1 اکنون در جدول آدرس MAC خود ورودی آدرس MAC فریم AAAA.AAAA.AAAA را دارد. بنابراین ، سوئیچ SW1هدایت میکند ARPتا Gig 0/1 به نقطه پایانی PC1 پاسخ دهد ، همانطور که در شکل ۳-۲۱ نشان داده شده است.

شکل ۲۱-۳ : Switch SW1 Forwarding the ARP Reply

پس از دریافت پاسخ ARP سرور ، PC1 اکنون آدرس MAC سرور را می داند. بنابراین ، PC1 اکنون می تواند به درستی یک بخش Telnet را که برای سرور مقصد است ، درست کند ، همانطور که در شکل ۳-۲۲ نشان داده شده است.

شکل ۲۲-۳ : PC1 Sending a Telnet Segment

سوئیچ SW1 دارای آدرس MAC سرور BBBB.BBBBB.BBBB در جدول آدرس MAC خود است. بنابراین ، هنگامی که سوئیچ SW1 قطعه Telnet را از PC1 دریافت می کند ، همان قطعه از پورت Gig 0/2 سوئیچ SW1 به جلو هدایت می شود ، همانطور که در شکل ۳-۲۳ نشان داده شده است.

شکل ۲۳-۳ : Switch SW1 Forwarding the Telnet Segment

مشابه رفتار سوئیچ SW1 ، سوئیچ SW2 قطعه Telnet را از درگاه Gig 0/2 خود به جلو هدایت می کند. این انتقال ، در شکل ۳-۲۴ نشان داده شده است ، امکان پذیر است ، زیرا سوئیچ SW2 یک ورودی BBBB.BBBB.BBBB در جدول آدرس MAC آن دارد .

شکل ۲۴-۳ : Switch SW2 Forwarding the Telnet Segment

سرانجام ، سرور به PC1 پاسخ می دهد ، و یک جلسه دو طرفه Telnet بین PC1 و سرور برقرار می شود ، همانطور که در شکل ۳ ۲۵ نشان داده شده است. زیرا PC1 در نتیجه درخواست ARP قبلی ، آدرس MAC سرور را فراگرفت و آن را در محلی ذخیره کرد. حافظه پنهان ARP ، انتقال بخشهای Telnet بعدی به درخواستهای ARP اضافی نیاز ندارد. با این حال ، اگر برای مدتی استفاده نشود ، ورودی های حافظه PC می تواند پایان یابد. بنابراین ، در صورت نیاز به ارسال ترافیک به همان آدرس IP مقصد ، کامپیوتر مجبور است یک فریم ARP دیگری را پخش کند. ارسال ARP اضافی هنگام برقراری مجدد جلسه با آدرس IP مقصد ، مقدار کمی تأخیر را ایجاد می کند.

شکل ۲۵-۳ : Bidirectional Telnet Session Between PC1 and the Server

همانطور که در شکل ۳-۲۶ نشان داده شده است ، مانند یک پل ، هر پورت روی یک سوئیچ یک حوزه برخورد ( collision domain) جداگانه را نشان می دهد. همچنین ، تمام پورت های سوئیچ متعلق به یک دامنه پخش (broadcast domain) یکسان هستند. (با یک استثنا)

شکل ۲۶-۳ : سوییچ Collision و ناحیه برادکست

این استثنا زمانی است که درگاههای سوئیچ به شبکه های مجازی مجزا (VLAN) تقسیم می شوند. همانطور که در فصل ۵ ، “آدرس IPv4 و IPv6” بحث شد ، هر VLAN یک دامنه پخش جداگانه را نشان می دهد ، و برای ترافیک برای عبور از یک VLAN به دیگری ، این ترافیک باید توسط یک دستگاه لایه ۳ هدایت شود.

سوئیچ های چند لایه

همانطور که قبلا توضیح داده شد ، در حالی که سوئیچ لایه ۲ ، تصمیمات حمل و نقل را با استفاده از اطلاعات آدرس MAC می گیرد ، یک سوئیچ چند لایه می تواند براساس اطلاعات لایه بالایی تصمیمات حمل و نقل را اتخاذ کند. به عنوان مثال ، یک سوئیچ چند لایه می تواند به عنوان روتر عمل کند و بر اساس اطلاعات آدرس IP مقصد تصمیمات حمل و نقل را اتخاذ کند. برخی از ادبیات به سوئیچ چند لایه به عنوان سوئیچ لایه ۳ اشاره دارد زیرا توانایی سوئیچ در تصمیم گیری برای حمل و نقل مانند یک روتر است. اصطلاح سوئیچ چندلایه دقیق تر است ، زیرا بسیاری از سوئیچ های چند لایه دارای ویژگی های مسیریابی مبتنی بر سیاست هستند که اجازه می دهد از اطلاعات لایه بالا (به عنوان مثال شماره پورت برنامه) در تصمیم گیری های حمل و نقل استفاده شود.

شکل ۳-۲۷ این نکته را بیان می کند که می توان با سوئیچ چند لایه نه تنها بخش های شبکه ، بلکه کل شبکه ها را به هم متصل کرد. به طور خاص ، فصل ۶ ، “مسیریابی بسته های IP” ، توضیح می دهد که چگونه از آدرس های IP لایه ۳ منطقی برای اختصاص دستگاه های شبکه به شبکه های منطقی مختلف استفاده می شود. برای جابجایی ترافیک بین دو دستگاه شبکه ای که به شبکه های مختلف تعلق دارند ، این ترافیک باید مسیریابی شود. (یعنی دستگاهی مانند سوئیچ چند لایه باید بر اساس اطلاعات لایه ۳ تصمیم حمل و نقل را اتخاذ کند.)

شکل ۲۷-۳ : سوییچ اینترنت چند لایه

مانند یک سوئیچ لایه ۲ ، هر درگاه روی یک سوئیچ چند لایه نشان دهنده یک حوزه برخورد جداگانه است. با این حال ، ویژگی یک سوئیچ چند لایه (و یک روتر) این است که می تواند به یک مرز از یک دامنه پخش تبدیل شود. اگرچه تمام پورتهای سوئیچ لایه ۲ به یک دامنه پخش یکسان تعلق دارند ، اما اگر به همین ترتیب پیکربندی شود ، همه پورتهای سوئیچ چند لایه می توانند به دامنه های مختلف پخش تعلق داشته باشند.

روترها

روتر یک دستگاه لایه ۳ است ، به این معنی که تصمیمات حمل و نقل را براساس اطلاعات آدرس شبکه منطقی (به عنوان مثال آدرس IP) می گیرد. اگرچه یک روتر به عنوان یک سوئیچ چند لایه ، یک دستگاه لایه ۳ در نظر گرفته می شود ، اما این توانایی را دارد که پارامترهای سطح بالای ترافیک ، مانند تنظیمات کیفیت خدمات (QoS) را در تصمیم گیری برای حمل و نقل خود در نظر بگیرد. همانطور که در شکل ۳-۲۸ نشان داده شده است ، هر پورت در روتر یک دامنه برخورد جداگانه و یک دامنه پخش جداگانه است. در این مرحله از بحث ، روترها تقریباً شبیه سوئیچ های چند لایه هستند. بنابراین ، چرا طراحان شبکه در طراحی خود به جای سوئیچ چند لایه ، یک روتر انتخاب می کنند؟

شکل ۲۸-۳ برادکست روتر و ناحیه Collision

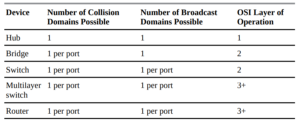

یکی از دلایل ترجیح یک روتر به سوئیچ چند لایه ، در بعضی موارد این است که روترها معمولاً از ویژگی های بیشتری برخوردار هستند و طیف گسترده تری از انواع رابط را پشتیبانی می کنند. به عنوان مثال ، اگر لازم باشد که دستگاه لایه ۳ را با استفاده از پورت سریال به ارائه دهنده خدمات اینترنت (ISP) خود متصل کنید ، به احتمال زیاد به جای سوئیچ چند لایه خود ، یک ماژول گسترش پورت سریال برای روتر خود پیدا خواهید کرد. جدول ۳-۱ مشخصات دستگاه های زیرساخت شبکه را خلاصه می کند .

جدول ۱-۳ : مشخصات دستگاه های زیر ساخت شبکه

دستگاه های تخصصی شبکه

اگرچه دستگاه های زیرساخت شبکه ستون فقرات یک شبکه را تشکیل می دهند ، برای قابلیت های اضافه شده کاربر نهایی ، بسیاری از شبکه ها دستگاه های مختلف شبکه تخصصی مانند متمرکز کننده های VPN ، فایروال ها ، سرورهای DNS ، سرورهای DHCP ، سرورهای پروکسی ، موتورهای ذخیره سازی و سوئیچ های محتوا را ادغام می کنند.

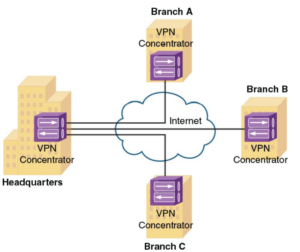

متمرکز کننده های VPN

شرکتهایی که مکان آنها در چندین سایت پخش شده است ، اغلب به ارتباطات ایمن بین آن سایتها نیاز دارند. یک گزینه خرید چندین اتصال WAN است که آن سایت ها را بهم متصل می کند. با این حال ، گاهی اوقات ، یک گزینه مقرون به صرفه تر ایجاد ارتباطات ایمن از طریق یک شبکه غیرقابل اعتماد ، مانند اینترنت است. چنین تونلی امن را شبکه خصوصی مجازی (VPN) می نامند. بسته به فناوری VPN مورد استفاده ، دستگاههایی که انتهای یک تونل VPN را خاتمه می دهند ممکن است برای پردازش سنگین مورد نیاز باشند. به عنوان مثال ، محل اصلی شرکت را با اتصالات VPN به هر یک از ۱۰۰ سایت از راه دور در نظر بگیرید. دستگاه مستقر در مرکز خاتمه این تونل های VPN ممکن است مجبور به انجام رمزگذاری و احراز هویت برای هر تونل باشد ، و در نتیجه پردازنده بار زیادی را متوجه دستگاه آن می کند. اگرچه چندین مدل روتر می توانند مدار VPN را خاتمه دهند ، اما می توان به جای آن از یک دستگاه اختصاصی ، به نام متمرکز کننده VPN استفاده کرد. یک متمرکز کننده VPN فرایند فشرده پردازنده مورد نیاز برای خاتمه دادن به چندین تونل VPN را انجام می دهد. شکل ۳-۲۹ یک نمونه توپولوژی VPN را نشان می دهد ، با یک غلظت دهنده VPN در هر مکان شرکت.

شکل ۲۹-۳ : کانکتورهای VPN

اصطلاح رمزگذاری به توانایی دستگاه برای مخلوط کردن داده ها از یک فرستنده گفته می شود به گونه ای که داده ها توسط گیرنده قابل جدا شدن نیستند ، اما توسط طرف دیگری که ممکن است داده ها را رهگیری کند ممکن است قابل جداشدن باشند . با قابلیت متمرکز کننده VPN برای رمزگذاری داده ها ، دستگاه های رمزگذاری دستگاه هایی هستند (به عنوان مثال روترها ، فایروال ها و متمرکز کننده های VPN) که می توانند در یک جلسه رمزگذاری شده شرکت کنند.

فایروال ها

فایروال اصولاً یک وسیله امنیتی شبکه است و در فصل ۱۲ ، “امنیت شبکه” مورد بحث قرار گرفته است. همانطور که در شکل ۳-۳۰ نشان داده شده است ، یک دیوار فایروال از شبکه شما محافظت می کند و از آن در برابر ترافیک اینترنتی مخرب محافظت می کند.

شکل۳۰-۳ : فایروال

به عنوان مثال ، یک فایروال حاکم اجازه می دهد تا ترافیک از یک شبکه داخلی (یعنی یک شبکه قابل اعتماد) سرچشمه گرفته و به اینترنت (یک شبکه غیرقابل اعتماد) برود. به همین ترتیب ، ترافیک برگشتی از اینترنت به شبکه داخلی توسط فایروال مجاز است. با این حال ، اگر ترافیک از دستگاهی در اینترنت نشات گرفته باشد (یعنی عدم بازگشت ترافیک) ، فایروال این ترافیک را مسدود می کند.

سرورهای DNS

سرور (DNS) وظیفه گرفتن نام دامنه (به عنوان مثال ، www.ciscopress.com) و حل و فصل آن نام را به آدرس IP مربوطه (به عنوان مثال ، ۱۰٫۱٫۲٫۳) انجام می دهد. از آنجا که روترها (یا سوئیچ های چند لایه) تصمیمات حمل و نقل خود را براساس اطلاعات لایه ۳ (به عنوان مثال آدرس های IP) می گیرند ، یک بسته IP باید حاوی اطلاعات آدرس IP باشد نه نام های DNS. با این حال ، ما به راحتی به جای اعداد ۳۲ بیتی ، نام های معنی دار را به یاد می آوریم. همانطور که در شکل ۳-۳۱ نشان داده شده است ، کاربر نهایی که می خواهد به وب سایت www.ciscopress.com حرکت کند ، آن نام دامنه کاملاً واجد شرایط (FQDN) را در مرورگر وب خود وارد می کند. با این حال ، مرورگر نمی تواند بلافاصله بسته ای را برای مقصد www.ciscopress.com ارسال کند. ابتدا ، رایانه کاربر نهایی باید FQDN سایت www.ciscopress.com را گرفته و آن را در یک آدرس IP مربوطه حل کند ، که می تواند به عنوان آدرس IP مقصد در یک بسته IP وارد شود. این وضوح توسط یک سرور DNS امکان پذیر شده است ، که علاوه بر نشانگرهای سایر سرورها که می توانند آدرس های IP را برای دامنه های دیگر حل و فصل کنند ، یک پایگاه داده از FQDN های محلی و آدرس IP مربوطه آنها را نگهداری می کند.

شکل۳۱-۳ : سرور DNS

FQDN یک رشته از رشته ها است که با یک دوره محدود می شوند (مانند www.ciscopress.com). درست ترین قسمت ، دامنه سطح بالا است. نمونه هایی از دامنه های سطح بالا شامل .com ، .mil و .edu است ، همانطور که در شکل ۳-۳۲ نشان داده شده است. اگرچه دامنه های سطح بالا بسیاری دیگر نیز وجود دارند ، این ها از جمله دامنه های سطح بالاتری هستند که در ایالات متحده دیده می شوند.

شکل ۳۲-۳ : ساختار نام دامنه سلسله مراتبی

دامنه های سطح پایین می توانند به سمت سرورهای سطح بالاتر DNS جهت حل FQDN های غیرمکانی به سمت بالا حرکت کنند ، همانطور که در شکل ۳-۳۲ نشان داده شده است. بانک اطلاعاتی سرور DNS نه تنها شامل FQDN ها و آدرس های IP مربوطه ، بلکه انواع رکورد DNS را نیز در خود دارد. به عنوان مثال ، یک رکورد Mail Exchange (MX) نوع رکورد برای یک سرور ایمیل است. به عنوان چند مثال ، جدول ۳-۲ مجموعه ای از انواع ضبط شده DNS را نشان می دهد.

جدول ۲-۳ : انواع رکورد DNS

یک چالش احتمالی هنگام تنظیم سوابق DNS این است که بخواهید به آدرس IP دستگاهی اشاره کنید که ممکن است آدرس IP آن را تغییر دهد. به عنوان مثال ، اگر مودم کابلی یا مودم خط مشترک دیجیتال (DSL) در خانه خود دارد ، ممکن است آن دستگاه آدرس IP خود را از طریق DHCP از ارائه دهنده خدمات شما دریافت کند (همانطور که در بخش بعدی “سرورهای DHCP” توضیح داده شده است). در نتیجه ، اگر آدرس IP را اضافه کنید مودم کابلی یا مودم DSL شما به یک رکورد DNS (برای دسترسی کاربران در اینترنت به یک یا چند دستگاه در داخل شبکه شما) تبدیل میشود اگر دستگاه شما آدرس IP جدیدی را از ارائه دهنده خدمات خود دریافت کند ، این ضبط می تواند نادرست باشد.

برای غلبه بر چنین چالشی ، می توانید به DNS پویا (DDNS) متوسل شوید. یک ارائه دهنده DDN نرم افزاری را که روی یکی از رایانه های شخصی اجرا می کنید و آدرس IP دستگاه ارجاع شده در ضبط DNS (مودم کابلی یا مودم DSL شما را در این مثال) کنترل می کند ، تهیه می کند. اگر نرم افزار تغییری در آدرس IP نظارت شده تشخیص دهد ، این تغییر به ارائه دهنده خدمات شما گزارش می شود ، این سرویس همچنین خدمات DNS را ارائه می دهد. گزینه دیگر مدیریت آدرس IP (IPAM) است. این وسیله ای برای برنامه ریزی ، ردیابی و مدیریت فضای آدرس پروتکل اینترنت است که در یک شبکه استفاده می شود. IPAM DNS و DHCP را ادغام می کند تا هر کس از تغییرات در دیگری مطلع باشد (به عنوان مثال DNS با دانستن آدرس IP گرفته شده توسط مشتری از طریق DHCP ، و خود را به روز می کند).

با این وجود یکی دیگر از گزینه های DNS ، مکانیزم های توسعه برای DNS (EDNS) است. مشخصات اصلی DNS دارای محدودیت هایی در اندازه است که از افزودن برخی ویژگی ها مانند امنیت جلوگیری می کرد. EDNS ضمن حفظ سازگاری عقب مانده با اجرای اصلی DNS ، از این ویژگی های اضافی پشتیبانی می کند. به جای استفاده از پرچم های جدید در هدر DNS ، که سازگاری رو به عقب را رد می کند ، EDNS رکوردهای شبه منبع اختیاری را بین دستگاه های پشتیبانی کننده EDNS ارسال می کند. این سوابق از ۱۶ پرچم DNS جدید پشتیبانی می کنند. اگر یک سرور قدیمی DNS یکی از این سوابق اختیاری را دریافت کند ، رکورد صرفاً نادیده گرفته می شود. بنابراین ، سازگاری به عقب حفظ می شود ، در حالی که ویژگی های جدیدی می تواند برای سرورهای DNS جدید اضافه کرد. هنگامی که آدرس وب را به صورت FQDN (به عنوان مثال ، http://www.ajsnetworking.com) در مرورگر خود وارد می کنید ، ، توجه داشته باشید که شما نه تنها FQDN آدرس وب خود را نشان می دهید ، بلکه مشخص می کنید که می خواهید با استفاده از پروتکل HTTP به این مکان دسترسی پیدا کنید. به چنین رشته ای که هم نشانی (مثلاً www.ajsnetworking.com) و هم روشی برای دستیابی به آن آدرس را نشان می دهد ، یک منبع یاب یکنواخت (URL) می گویند. سازمانها اغلب وضوح نام DNS را با استفاده از داخلی و خارجی پیاده سازی می کنند این یعنی مشتریانی که از DNS برای حل منابع داخلی استفاده می کنند ، به یک سرور DNS نصب شده در سازمان متکی هستند ، در حالی که مشتریانی که نیاز به حل منابع خارجی دارند ، به سرورهای DNS اینترنت (خارجی) متکی هستند.

گزینه دیگری که امروزه اغلب برای پیاده سازی DNS استفاده می شود DNS شخص ثالث یا میزبان cloud است. به عنوان مثال سرویس های وب آمازون خدمات Route 53 خود را ارائه می دهند. این مجموعه قدرتمند خدمات DNS همه چیز را از ثبت دامنه گرفته تا نام خدمات با کیفیت برای سرورهای ابری یا سرورهای پیش رو و کلاینت های شما مجاز می کند.

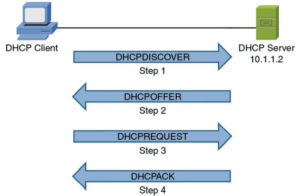

سرورهای DHCP

اکثر شبکه های مدرن دارای آدرس های IP اختصاص یافته به دستگاه های شبکه هستند و از آن آدرس های لایه ۳ منطقی برای مسیریابی ترافیک بین شبکه های مختلف استفاده می شود. با این حال ، چگونه یک دستگاه شبکه اختصاص آدرس IP اولیه خود را دریافت می کند؟ یک گزینه پیکربندی دستی آدرس IP در دستگاه است. با این حال ، چنین فرایندی زمانبر و مستعد خطا است. یک روش بسیار کارآمدتر برای تخصیص آدرس IP این است که آدرس های IP را به صورت پویا به دستگاه های شبکه اختصاص دهید. متداول ترین روش برای این تخصیص خودکار آدرس های IP پروتکل پیکربندی میزبان پویا (DHCP) است. نه تنها DHCP آدرس IP را به دستگاه شبکه اختصاص می دهد ، بلکه می تواند طیف گسترده ای از سایر پارامترهای IP مانند subnet mask ، default gateway و آدرس IP سرور DNS. اگر در خانه خود مودم کابل یا اتصال DSL دارید ، مودم کابل یا روتر DSL شما ممکن است آدرس IP خود را از طریق DHCP از ارائه دهنده خدمات شما دریافت کند. در بسیاری از شبکه های سازمانی ، هنگام راه اندازی رایانه شخصی ، این رایانه اطلاعات پیکربندی آدرس IP خود را از یک سرور DHCP شرکتی دریافت می کند. شکل ۳-۳۳ مبادله پیام هایی را نشان می دهد که مشتری DHCP اطلاعات آدرس IP را از یک سرور DHCP به دست می آورد. لیست زیر هر مرحله را با جزئیات بیشتر شرح می دهد:

شکل۳۳-۳ : به دست آوردن آدرس IP از طریق DHCP سرور

. وقتی سرویس گیرنده DHCP در ابتدا بوت می شود ، هیچ آدرس IP ، gateway پیش فرض یا سایر اطلاعات پیکربندی از این دست ندارد. بنابراین ، نحوه ارتباط مشتری DHCP در ابتدا از طریق ارسال یک پیام پخش شده (یعنی یک پیام DHCPDISCOVER به آدرس مقصد ۲۵۵٫۲۵۵٫۲۵۵٫۲۵۵) در تلاش برای کشف یک سرور DHCP است.

- هنگامی که یک سرور DHCP پیام DHCPDISCOVER را دریافت می کند ، می تواند با یک پیام DHCPOFFER یکپارچه پاسخ دهد. از آنجا که پیام DHCPDISCOVER به عنوان broadcast ارسال می شود ، ممکن است بیش از یک سرور DHCP به این درخواست پاسخ دهد. با این حال ، مشتری معمولاً سروری را انتخاب می کند که اولین پاسخ DHCPOFFER دریافت شده توسط مشتری را ارسال کرده باشد.

۳- سرویس گیرنده DHCP با ارسال یک پیام DHCPREQUEST یکپارچه از سرور DHCP برای ارائه پارامترهای پیکربندی IP با این سرور انتخاب شده ارتباط برقرار می کند.

۴- سرور DHCP با یک پیام DHCPACK منحصر به فرد به مشتری پاسخ می دهد. این پیام DHCPACK شامل مجموعه ای از پارامترهای پیکربندی IP است.

توجه داشته باشید که در مرحله ۱ ، پیام DHCPDISCOVER به عنوان broadcast ارسال شد. به طور پیش فرض ، یک برادکست نمی تواند از مرز روتر عبور کند. بنابراین ، اگر یک سرویس گیرنده در شبکه متفاوتی از سرور DHCP ساکن باشد ، روتر بعدی باید به عنوان یک عامل رله DHCP پیکربندی شود ، که به روتر اجازه می دهد درخواست DHCP را به یک آدرس IP یکپارچه یا یک آدرس برادکست مستقیم برای یک شبکه انجام دهد . عامل رله DHCP غالباً به عنوان کمک کننده IP شناخته می شود. یک سرور DHCP می تواند برای اختصاص آدرس IP به دستگاه های متعلق به زیر شبکه های مختلف پیکربندی شود. به طور خاص ، سرور DHCP می تواند زیرمجموعه منبع درخواست DHCP را تعیین کرده و یک مجموعه آدرس مناسب را انتخاب کند که از آن یک آدرس اختصاص دهد. یکی از این آدرس ها (که معمولاً مربوط به یک زیر شبکه واحد است) دامنه نامیده می شود. وقتی به دستگاه شبکه از طریق دامنه مناسب DHCP آدرس IP اختصاص داده شود ، این انتساب دائمی نیست. بلکه یک کار موقت است که از آن به عنوان اجاره یاد می شود. اگرچه بیشتر دستگاههای کلاینت در شبکه با این آدرس دهی پویا کار می کنند ، ممکن است لازم باشد که به برخی از دستگاهها (به عنوان مثال سرورها) آدرس IP مشخصی اختصاص داده شود. خوشبختانه ، می توانید یک رزرو DHCP را پیکربندی کنید ، جایی که یک آدرس MAC خاص به یک آدرس IP خاص نگاشته شود ، که به هیچ دستگاه شبکه دیگری اختصاص داده نشود. از این روش آدرس دهی ساکن به عنوان رزرو DHCP یاد می شود. یکی دیگر از نگرانی های رایج در پیکربندی های DHCP ، حذف آدرس های IP از محدوده آدرس هایی است که در دسترس قرار می دهید. ما این موارد را استثنا IP می نامیم. شما ممکن است این کار را برای چندین سرور در سازمان خود انجام دهید که نیاز به پیکربندی با آدرس IP ثابت در محدوده فضای کلی آدرس IP شما دارند. پیکربندی موارد استثنائی IP ساده است و اطمینان حاصل می کند که تداخل آدرس IP منجر به ایجاد زیرشبکه شما نمی شود. روشی برای به خاطر سپردن چهار مرحله اصلی DHCP ، D.O.R.A است که هر حرف نمایانگر مراحل کشف ، پیشنهاد ، درخواست و تأیید است.

سرورهای پروکسی

برخی از سرویس گیرنده ها پیکربندی شده اند تا بسته های خود را که ظاهراً برای اینترنت مشخص شده اند ، به یک سرور پروکسی ارسال کنند. این سرور پروکسی درخواست مشتری را دریافت می کند و از طرف آن مشتری (یعنی به عنوان پروکسی مشتری) ، پروکسی سرور درخواست را ارسال می کند وقتی پاسخی از اینترنت دریافت می شود ، پروکسی سرور پاسخ را به مشتری منتقل می کند. شکل ۳-۳۴ عملکرد یک سرور پروکسی را نشان می دهد.

شکل۳۴-۳ : عملکرد پروکسی سرور

چه منافع احتمالی می تواند از چنین ترتیبی حاصل شود؟ امنیت یک مزیت است. به طور خاص ، از آنجا که تمام درخواست های ورودی به اینترنت از طریق سرور پروکسی تهیه می شوند ، آدرس IP دستگاه های شبکه در داخل شبکه مورد اعتماد از اینترنت پنهان می شود. یک مزیت دیگر می تواند به صورت صرفه جویی در پهنای باند باشد ، زیرا بسیاری از سرورهای پروکسی حافظه پنهان محتوا را انجام می دهند. به عنوان مثال ، بدون سرور پراکسی ، اگر چندین مشتری همه از یک وب سایت بازدید کنند ، گرافیک های مشابه از صفحه اصلی وب سایت چندین بار بارگیری می شود (یک بار برای هر مشتری که از وب سایت بازدید می کند). با این حال ، هنگامی که اولین مشتری به وب سایتی در اینترنت هدایت می شود و سرور پراکسی محتوای خود را برمی گرداند ، با پراکسی سرور ، حافظه پنهان محتوا را انجام می دهد ، سرور پروکسی نه تنها این محتوا را به مشتری متقاضی صفحه وب ارسال می کند بلکه یک کپی از مطالب موجود در هارد دیسک آن انجام میدهد. سپس ، هنگامی که مشتری بعدی مرورگر وب خود را به همان وب سایت نشان می دهد ، پس از اینکه سرور پروکسی تشخیص داد صفحه تغییر نکرده است ، پروکسی سرور می تواند محتوا را به صورت محلی به مشتری ارائه دهد ، بدون اینکه یک بار دیگر از پهنای باند اینترنت برای بارگیری استفاده کند. بعنوان مثال آخر از مزیت پروکسی سرور ایناست که برخی از سرورهای پروکسی می توانند فیلتر کردن محتوا را انجام دهند. فیلتر کردن محتوا دسترسی مشتریان به URL های خاص را محدود می کند. به عنوان مثال ، بسیاری از شرکت ها برای جلوگیری از از بین رفتن بهره وری ، از فیلتر کردن محتوا برای جلوگیری از دسترسی کارمندان خود به سایت های معروف شبکه های اجتماعی استفاده می کنند. یک پروکسی معکوس درخواست ها را از طرف سرور یا سرورها دریافت می کند و از طرف آن سرورها به مشتری پاسخ می دهد. این مورد همچنین می تواند با استفاده از توازن بار و ذخیره برای استفاده بهتر از گروهی از سرورها استفاده شود.

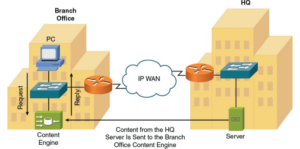

موتورهای محتوا

همانطور که قبلا توضیح داده شد ، بسیاری از سرورهای پروکسی قادر به ذخیره سازی محتوا هستند. با این حال ، برخی از شبکه ها از لوازم اختصاصی برای انجام این حافظه پنهان استفاده کردند. این وسایل معمولاً به عنوان موتورهای کش یا موتورهای محتوایی شناخته می شوند. شکل ۳-۳۵ نشان می دهد که چگونه یک دفتر شعبه شرکتی می تواند اطلاعات را از یک سرور واقع در محل دفتر مرکزی شرکت ذخیره کند. چندین درخواست از مشتری دفتر شعبه برای محتوا می تواند از موتور محتوا در دفتر شعبه سرویس داده شود ، بنابراین انتقال تکراری همان داده ها از بین می رود. بسته به الگوهای ترافیکی ، چنین ترتیبی ممکن است باعث کاهش قابل توجه پهنای باند WAN شود.

شکل۳۵-۳ : عملکرد موتور محتوا

سوئیچ های محتوا

شکل ۳-۳۶ را در نظر بگیرید. سرورهای تشکیل دهنده این شکل سرور داده های مشابهی را در خود جای داده اند. برای شرکت هایی که حضور گسترده در اینترنت دارند (به عنوان مثال یک شرکت موتور جستجو ، یک فروشگاه آنلاین کتاب یا یک سایت شبکه اجتماعی) ، یک سرور واحد مملو از شلوغی درخواست های ناشی از اینترنت است. برای کاهش بار متحمل شده بر روی یک سرور ، یک سوئیچ محتوا (که به عنوان تعادل دهنده بار نیز شناخته می شود) درخواست های ورودی را در سرورهای مختلف موجود در سرور توزیع می کند ، که هر یک از آنها کپی یکسان داده ها و برنامه ها را حفظ می کند.

شکل۳۶-۳ : عملکرد سوییچ های محتوا

یک مزیت عمده تغییر محتوا این است که به یک سرور اجازه می دهد مقیاس بندی کند. به طور خاص ، با افزایش تقاضا ، می توان سرورهای جدیدی را به گروه سرورهایی اضافه کرد که درخواست ها از طریق آنها متعادل است. همچنین ، اگر نیاز به تعمیر و نگهداری (به عنوان مثال استفاده از پچ سیستم عامل) بر روی سرور باشد ، می توان سرور را به راحتی از چرخش متعادل کننده بار خارج کرد. سپس ، پس از اتمام مراحل تعمیر و نگهداری ، می توان دوباره سرور را به گروه سرور تعریف شده اضافه کرد

سایر دستگاه های تخصصی

در اینجا برخی دیگر از تجهیزات شبکه تخصصی وجود دارد:

- توسعه دهنده دامنه بی سیم: از آنجا که تمام فناوری های بی سیم ۸۰۲٫۱۱ محدودیت فاصله دارند ، یک توسعه دهنده دامنه بی سیم می تواند سیگنال را تقویت کند و قابلیت دسترسی سلول بی سیم را افزایش دهد.

- [۱] (NGFW): فایروال های جدید امروزه نه تنها می توانند فیلتر کردن ترافیک بدون حالت و حالت را انجام دهند ، بلکه می توانند محتویات بسته ها را برای یافتن و جلوگیری از حملات عمیقاً بازرسی کنند. این دستگاه ها همچنین می توانند برای آخرین به روزرسانی تهدیدات جهانی به cloud متصل شوند.

- کنترل کننده شبکه (SDN) با نرم افزار تعریف شده: این دستگاه وظیفه توزیع دستورالعمل های صفحه کنترل را برای دستگاه های شبکه پایین دست برای پیکربندی و مدیریت آنها بر عهده دارد. اگر با SDN آشنایی ندارید ، ترس نداشته باشید: بخش بعدی این فصل آن را برای شما توضیح می دهد.

[۱] Next-generation firewall

دستگاه های شبکه مجازی

تغییر پارادایم مرکز داده از شرکتی که مرکز داده خود را داشته باشد حاوی چندین سرور فیزیکی است ، هر یک از آنها سرویس خاصی را ارائه می دهند (به عنوان مثال ایمیل ، خدمات DNS یا Microsoft Active Directory).

سرورهای مجازی

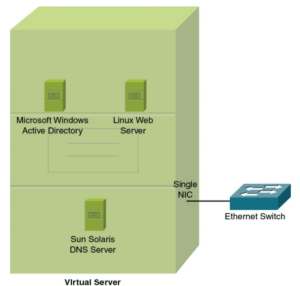

توان محاسباتی موجود در یک سرور سطح بالا تنها برای انجام وظایف چندین سرور مستقل کافی است. با ظهور مجازی سازی ، چندین سرور (که ممکن است از سیستم عامل های مختلفی استفاده می کنند) می توانند در موارد سرور مجازی در یک دستگاه فیزیکی اجرا شوند. به عنوان مثال ، یک سرور سطح بالا ممکن است یک نمونه از Microsoft Windows Server با ارائه خدمات Microsoft Active Directory (AD) به یک شرکت را اجرا کند ، در حالی که به طور همزمان یک نمونه از سرورهای Linux را به عنوان یک وب سرور شرکتی اجرا می کند و در همان زمان به عنوان یک سرور Sun Solaris UNIX که خدمات DNS شرکتی را ارائه می دهد ، عمل می کند. شکل ۳-۳۷ این مفهوم سرور مجازی را نشان می دهد اگرچه سرور مجازی در شکل از یک کارت رابط شبکه (NIC) برای اتصال به سوئیچ اترنت استفاده می کند ، بسیاری از سیستم عامل های سرور مجازی از چندین NIC پشتیبانی می کنند. داشتن چندین NIC باعث افزایش توان و تعادل بار می شود

شکل۳۷-۳ : سرور مجازی

توجه

اگرچه در مثال قبلی از وب سرور مبتنی بر Linux استفاده شده است ، اما توجه داشته باشید که وب سرورها می توانند در سیستم عامل های مختلف سیستم عامل (OS) اجرا شوند. به عنوان یک مثال ، سرورهای Microsoft Windows از یک برنامه وب سرور به نام Internet Information Services (IIS) پشتیبانی می کنند که قبلاً با عنوان Internet Information Server شناخته می شد.

مجازی سازی به لطف نرم افزار تخصصی موسوم به hypervisor توسط سرورها امکان پذیر است. hypervisor سخت افزار فیزیکی را می گیرد و آن را برای سرور مجازی خلاصه می کند. میزان مجازی سازی شگفت انگیز است . شبکه ها و سیستم های پشتیبانی کننده سرورهای مجازی معمولاً دارای فضای ذخیره سازی متصل به شبکه (NAS) هستند ، جایی که ذخیره دیسک به عنوان سرویس از طریق شبکه تحویل داده می شود. یک فناوری برای ذخیره سازی شبکه ، رابط سیستم کوچک رایانه ای مبتنی بر IP (iSCSI) است. با iSCSI ، مشتری با استفاده از فضای ذخیره سازی به عنوان آغازگر شناخته می شود و سیستم ارائه دهنده فضای ذخیره سازی iSCSI هدف iSCSI نامیده می شود. شبکه های پشتیبانی کننده از iSCSI اغلب برای پشتیبانی از اندازه فریم های بزرگتر از حد نرمال پیکربندی می شوند که از آنها به عنوان فریم های jumbo یاد می شود. کانال فیبر فناوری دیگری است که می تواند خدمات ذخیره سازی را از طریق شبکه ارائه دهد. به لطف گزینه های پر سرعت اترنت امروز ، شما حتی می توانید فیبر کانال را از طریق اترنت (FCoE) پیکربندی کنید تا یک شبکه واحد برای ترافیک SAN و داده های غیر ذخیره سازی شما اجرا شود.

توجه

فناوری کمتر رایحج InfiniBand (IB). این فناوری ارتباطی اجازه ارتباط با سرعت بالا و تأخیر کم بین ابر رایانه ها را می دهد.

روترهای مجازی و فایروال ها

اکثر فروشندگانی که روترهای فیزیکی و فایروال ها را ایجاد می کنند نیز پیشنهادی دارند که شامل روترها و فایروال مجازی است. مزیت استفاده از فایروال مجازی یا روتر این است که همان ویژگی های مسیریابی و امنیت در محیط مجازی همانطور که در محیط فیزیکی هستند نیز قابل دسترسی است. به عنوان بخشی از رابط با شبکه های مجازی ، می توان از آداپتورهای شبکه مجازی استفاده کرد. برای اتصال بین دنیای مجازی و فیزیکی ، رابط های فیزیکی وجود دارد که به رابط های مجازی منطقی متصل می شوند.

سوئیچ های مجازی

یک معامله احتمالی که شما با سناریوی سرور مجازی که قبلاً شرح داده شد انجام می دهید این است که همه سرورها به یک زیر شبکه IP تعلق دارند ، که می تواند پیامدهای امنیتی داشته باشد. اگر این نمونه های سرور روی دستگاه های فیزیکی جداگانه ای اجرا شوند ، می توانند به درگاه های مختلف سوئیچ اترنت متصل شوند. این پورت های سوئیچ می توانند به VLAN های مختلف تعلق داشته باشند ، که می تواند هر سرور را در یک دامنه برادکست متفاوت قرار دهد. خوشبختانه برخی از سرورهای مجازی به شما امکان می دهند که همچنان کنترل لایه ۲ را داشته باشید (به عنوان مثال ، جداسازی و فیلتر کردن VLAN). این کنترل لایه ۲ توسط سرور مجازی نه تنها مجازی سازی سرورها ، بلکه مجازی سازی سوئیچ لایه ۲ نیز امکان پذیر است. شکل ۳-۳۸ یک سوئیچ مجازی را نشان می دهد. توجه داشته باشید که سرورها به طور منطقی در VLAN های جداگانه ای زندگی می کنند و فریم های موجود در آن سرورها هنگام عبور از یک صندوق عقب به سوئیچ اترنت متصل ، به طور مناسب برچسب گذاری می شوند.

شکل۳۸-۳ : سرور مجازی با سوییچ مجازی

Desktop های مجازی

یکی دیگر از فناوری های نوین مجازی سازی ، دسکتاپ های مجازی است. با توجه به اینکه کاربران امروزی بیش از هر زمان دیگری متحرک هستند ، از مکانهای مختلف دیگر به اطلاعاتی که به طور سنتی در هارد دیسک رایانه های اداری خود ذخیره می شوند نیاز دارند. به عنوان مثال ، یک کاربر ممکن است با استفاده از تلفن هوشمند خود در فرودگاه باشد و نیاز به دسترسی به سندی دارد که در رایانه دفتر کار خود ایجاد کرده است. با استفاده از دسکتاپ های مجازی ، داده های کاربر به جای اینکه در هارد دیسک کامپیوتر اداری باشد ، در مرکز داده ذخیره می شود. همانطور که در شکل ۳-۳۹ نشان داده شده است ، با ارائه اعتبارنامه های احراز هویت ، کاربر می تواند بین مخزن متمرکز داده های کاربر و دستگاه آنها ارتباطی ایمن برقرار کند ، بنابراین به کاربر اجازه می دهد تا از راه دور به سند مورد نظر دسترسی پیدا کند.

شکل۳۹-۳ : توپولوژی دسکتاپ مجازی

سایر راه حل های مجازی سازی

اگرچه در مورد فن آوری های مجازی سازی که قبلاً بحث شده بود (یعنی سرورهای مجازی ، سوئیچ های مجازی و دسک تاپ های مجازی) به عنوان ساکن در یک مکان شرکت (یعنی در محل) توصیف شده بود ، برخی از ارائه دهندگان خدمات گزینه های خارج از سایت را ارائه می دهند. به طور خاص ، اگر مشتری ارائه دهنده خدمات نمی خواهد مرکز داده خود را مستقر و نگهداری کند ، این فناوری های مجازی سازی می توانند در مرکز داده یک ارائه دهنده خدمات مستقر شوند و براساس الگوهای استفاده از مشتری صورتحساب دریافت شود. چنین ارائه دهنده خدمات شبکه به عنوان سرویس (NaaS) نامیده می شود ، این بدان معناست که ویژگی های شبکه را می توان توسط یک سرویس دهنده ارائه داد ، همانطور که یک سرویس دهنده خدمات تلفنی دسترسی به شبکه تلفن سوئیچ عمومی (PSTN) را فراهم می کند و یک ISP دسترسی به آن را ارائه می دهد.

پردازش ابری

خدمات و راه حل های مجازی اغلب توسط ارائه دهندگان خدمات به عنوان رایانش ابری ارائه می شود. شرکتی که خدمات رایانش ابری را خریداری می کند ، امکان استفاده از خدمات ابری عمومی ، خصوصی یا ترکیبی را دارد. سرویسهای ابری خصوصی شامل سیستمهایی هستند که فقط با دستگاههای دیگر در همان ابر خصوصی یا سیستم خصوصی تعامل و ارتباط دارند. سرویس های ابری عمومی با دستگاه های موجود در شبکه های عمومی مانند اینترنت و سایر ابرهای عمومی بالقوه ارتباط برقرار می کنند. محیطی که در آن سرویس های ابر خصوصی وجود داشته باشد ، اما برخی از این خدمات با ابرهای عمومی ارتباط برقرار می کنند ، تحت عنوان خدمات ابر ترکیبی شناخته می شوند. برخی از انواع خدماتی که می توانند به عنوان بخشی از رایانش ابری در دسترس باشند شامل [۱](IaaS) است ، جایی که این شرکت سرورهای مجازی را اجاره می کند (که توسط یک ارائه دهنده خدمات میزبانی می شوند) و سپس برنامه های خاص را روی آن سرورها اجرا می کند. نوع دیگر سرویس ابری نرم افزار به عنوان سرویس [۲](SaaS) است که در آن جزئیات سرورها از دید مشتری پنهان مانده و تجربه مشتری مشابه استفاده از یک برنامه تحت وب است. سرویس ابری دیگری پلت فرم به عنوان سرویس [۳](PaaS) نامیده می شود ، که می تواند بستر توسعه ای را برای شرکت هایی که در حال توسعه برنامه هستند و می خواهند روی ایجاد نرم افزار تمرکز کنند فراهم کند و نگران سرورها و زیرساخت هایی که برای آن توسعه استفاده می شود نباشد. . نوع دیگر کلود ، ابر جامعه است که اصطلاحی است به خدمات ابری که توسط اشخاص ، شرکت ها یا نهادهایی با علایق مشابه استفاده می شود. در رایانش ابری ، به احتمال زیاد از سوئیچ ها ، روترها ، سرورها و فایروال های مجازی به عنوان بخشی از خدمات مبتنی بر ابر استفاده می شود.

توجه

یک ارائه دهنده خدمات برنامه (ASP) دسترسی نرم افزار برنامه را به مشترکان فراهم می کند. این سرویس را بعضاً نرم افزار (SaaS) می نامند. مشابه با برون سپاری ویژگی های یک شبکه داده با NaaS ، یک راه حل تلفنی شرکتی نیز ممکن است به خارج از کشور سپرده شود. بسیاری از شرکت ها دارای مبادلات شعبه خصوصی (PBX) خود هستند که یک سیستم تلفنی خصوصی است. یکی از گزینه ها برای شرکت هایی که می خواهند خدمات تلفنی خود را به خارج از کشور برسانند ، استفاده از PBX مجازی یک ارائه دهنده خدمات است. PBX مجازی معمولاً یک راه حل Voice over IP (VoIP) است ، جایی که صدا درون بسته های داده برای انتقال از طریق یک شبکه داده محصور می شود. به طور معمول ، یک ارائه دهنده خدمات تمام درگاه های لازم تلفن IP را برای تبدیل بین سیستم تلفنی موجود مشتری و PBX مجازی ارائه دهنده خدمات فراهم می کند.

توجه

PBX مجازی با PBX میزبان متفاوت است که معمولاً یک PBX سنتی (یعنی نه VoIP) است که توسط ارائه دهنده خدمات میزبانی می شود.

با ظهور هر چه بیشتر فناوری در ابر (اعم از عمومی یا خصوصی) ، اتصال (به طور خاص اتصال ایمن) از اهمیت بالاتری برخوردار است. پروتکل های ایمن مانند HTTPS ، TLS و SSH هنگام دسترسی به اکثر منابع ابری ضروری هستند. خوشبختانه ، ارائه دهندگان ابر گسترده مانند آمازون با خدمات وب آمازون (AWS) اتصال ایمن را با استفاده از طیف گسترده ای از روش ها ، از جمله لوازم سخت افزاری VPN واقع در دفتر کارخانه یا منزل شما ، ساده می کنند. اگرچه ممکن است برنامه ها و سرورهای شما تجهیزات فیزیکی را با سایر مشتریان آمازون به اشتراک بگذارند ، اما برای اطمینان از این که این تعدد امنیت امنیت را تضعیف نمی کند ، دردسر بزرگی به بار می آورد.

توجه

آمازون این را کاملاً واضح بیان کرده است. وقتی صحبت از امنیت ابر با سرویس های وب آمازون می شود ، این یک مدل مسئولیت مشترک است. به عنوان مثال ، آمازون ماشین مجازی شما را از سایر ماشین های مجازی مشتری ایمن می کند ، اما این شما هستید که باید سیستم عامل (OS) را به درستی در داخل ماشین مجازی ایمن کنید ، همانطور که کنترل دسترسی VM به عهده خود شماست.

[۱] infrastructure as a service

[۲] software as a service

[۳] platform as a service

شبکه تعریف شده توسط نرم افزار (SDN)

شبکه های تعریف شده توسط نرم افزار در حال تغییر چشم انداز شبکه های سنتی ما هستند. یک شبکه تعریف شده نرم افزاری که به خوبی پیاده سازی شده باشد ، به سرپرست اجازه می دهد ویژگی ها ، توابع و پیکربندی ها را بدون نیاز به انجام تنظیمات جداگانه خط فرمان در دستگاه های شبکه پیاده سازی کند. قسمت جلویی که مدیر با آن رابط می شود می تواند مدیر را از آنچه شبکه در حال حاضر انجام می دهد مطلع کند و سپس از طریق همان رابط کاربری گرافیکی مدیر می تواند آنچه را که می خواهد انجام دهد نشان دهد و سپس در پشت صحنه پیکربندی های دقیق در چندین دستگاه شبکه می تواند توسط شبکه تعریف شده توسط نرم افزار پیاده سازی شود.

Voice over IP Protocols and Components

همانطور که قبلاً ذکر شد ، یک شبکه Voice over IP (VoIP) صدای گفتاری را به صورت بسته ای دیجیتالی می کند و آن بسته ها را از طریق شبکه داده انتقال می دهد. این اجازه می دهد تا صدا ، داده ها و حتی فیلم را با یک رسانه به اشتراک بگذارند. در شبکه ای با ارتباطات یکپارچه (UC) مانند صدا ، ویدئو و داده ها ، احتمالاً از سرورهای تخصصی UC ، کنترل کننده ها ، دستگاه ها و دروازه ها نیز استفاده می شود. در یک محیط رایانش ابری ، ممکن است آنها نیز مجازی شوند. شکل ۳-۴۰ نمونه توپولوژی شبکه VoIP را نشان می دهد. شبکه VoIP نه تنها می تواند صرفه جویی در هزینه های قابل توجهی را نسبت به یک راه حل PBX سنتی فراهم کند ، بلکه بسیاری از شبکه های VoIP خدمات پیشرفته ای را ارائه می دهند (به عنوان مثال ، ادغام با برنامه های کنفرانس ویدیویی و نرم افزار تقویم برای تعیین در دسترس بودن) که در محیط های تلفنی سنتی شرکت ها یافت نمی شود.

شکل۴۰-۳ : نمونه ای از توپولوژی شبکه VOIP

جدول ۳-۳ دستگاه ها و پروتکل های VoIP را نشان می دهد که در شکل ۳ ۴۰ نشان داده شده است.

جدول ۳-۳ : المان های شبکه VOIP

مطالعه موردی در دنیای واقعی

Acme ، Inc تصمیم گرفته است که برای همگام شدن با تقاضای روزافزون مشتری ، از نرم افزار به عنوان خدماتی از یک سرویس دهنده ابر برای برنامه اصلی تجارت خود استفاده خواهد کرد. این به شما این امکان را می دهد تا شرکت روی تجارت خود تمرکز کرده و برنامه به جای استفاده از مدیریت و نگهداری آن برنامه چند رایانه رومیزی در دفتر کار برای کاربران وجود دارد و این رایانه ها با استفاده از کابل کشی UTP که به یک سوئیچ می رود شبکه می شوند. کلیدهای موجود در هر طبقه از ساختمان در یک قاب (IDF) در یک کمد سیم کشی در هر طبقه محکم می شود. برای اتصال بین کلیدهای هر طبقه ، از کابل کشی فیبر نوری چند حالته استفاده می شود. در هنگام خرید سخت افزار و کابل فیبر نوری ، Acme می خواهد مطمئن شود که نوع اتصال فیبر نوری با نوع رابط فیبر صحیح روی سوئیچ ها مطابقت دارد. در زیرزمین ساختمان محوطه ای برای Acme ، Inc وجود دارد تا از آن به عنوان قاب توزیع اصلی اختصاصی (MDF) خود استفاده کند. از MDF ، کابل کشی انجام می شود که به مرزبندی ارائه دهنده خدمات برای WAN و اتصال به اینترنت ارائه شده توسط ارائه دهنده خدمات می رسد. این اتصال برای دسترسی به سرویس های ابری (به طور خاص SaaS) از طرف ارائه دهنده خدمات و برای WAN و دسترسی به اینترنت استفاده خواهد شد. در داخل ساختمان ، تعداد کمی از کاربران دستگاه های تلفن همراه دارند. برای سهولت دسترسی به شبکه برای این کاربران تلفن همراه ، از AP های بی سیم که از طریق کابل کشی UTP به کلیدهای هر طبقه از طریق فیزیکی متصل می شوند ، استفاده می شود. از هاب استفاده نخواهد شد زیرا بسیار ایمن و موثر نیستند و به این دلیل که همه ترافیک شبکه به هر درگاه دیگری در یک هاب ارسال می شود ، در حالی که یک سوئیچ فقط فریمهای یکپارچه را به پورت های دیگری که نیاز به دیدن آن ترافیک دارند هدایت می کند. برای ادغام سخت افزار در MDF ، از سوئیچ های چند لایه استفاده می شود تا انتقال لایه از فریم های لایه ۲ بر اساس آدرس های MAC و همچنین ارسال بسته ۳ بر اساس آدرس IP (مسیر یابی) لایه ۳ انجام شود. در شبکه LAN ، Acme قصد دارد از مجموعه ای از سرورهای زائد در نزدیکی MDF برای ارائه خدمات مانند DHCP ، DNS و همگام سازی زمان با هر یک از دفاتر خود در هر طبقه استفاده کند. سرورها می توانند DNS و هماهنگ سازی زمان را با سایر سرورها در اینترنت عمومی هماهنگ کنند. از سرورهای محلی می توان برای احراز هویت شبکه استفاده کرد تا دسترسی کاربر به شبکه را بدون در نظر گرفتن منبع ، از جمله بی سیم ، سیمی و VPN کنترل کند. به جای خرید چندین سرور فیزیکی ، این شرکت قصد دارد مجوزهای سرورها را بر روی سخت افزارهای تخصصی تحمل خطا قرار دهد. با استفاده از این راه حل ، شرکت می تواند بدون خرید سیستم فیزیکی برای هر سرور جدید ، به راحتی سرورهای منطقی اضافی اضافه کند. این می تواند شامل سرورهای ارتباطی یکپارچه ای باشد که ممکن است با صدا ، ویدئو و انواع دیگر داده های جریان ارتباط داشته باشند. همچنین یک دستگاه VPN در MDF نصب خواهد شد تا به کاربرانی که از خانه یا مکان های دیگر خود به اینترنت متصل هستند امکان ایجاد اتصال دسترسی از راه دور VPN امن از طریق اینترنت به دفتر مرکزی شرکت را فراهم کند. Acme قصد دارد به جای خرید یک دستگاه اختصاصی VPN از فایروال استفاده کند که این قابلیت VPN را به عنوان بخشی از خدمات در خود جای داده است.

خلاصه

در اینجا موضوعات اصلی ذکر شده در این فصل وجود دارد:

- این فصل انواع مختلف رسانه ها ، از جمله کابل کواکسیال ، جفت پیچ خورده محافظ ، جفت پیچ خورده بدون محافظ ، کابل فیبر نوری و فناوری های بی سیم را شامل می شود

- نقش اجزای مختلف زیرساخت شبکه شامل هاب ، پل ، سوئیچ ، سوئیچ چند لایه و روترها بررسی میشود

- در این فصل نمونه هایی از دستگاه های شبکه شامل متمرکز کننده های VPN ، فایروال ها ، سرورهای DNS ، سرورهای DHCP ، سرورهای پروکسی ، موتورهای محتوا و سوئیچ های محتوا ویژه ارائه شده و توضیح داده شده است که چگونه آنها می توانند پیشرفت های شبکه را اضافه کنند.

- این مولفه های اجزای شبکه مجازی شامل فناوری های سرور مجازی ، سوئیچ مجازی ، دسکتاپ مجازی و PBX مجازی توصیف شد.

- در این فصل VoIP معرفی شده و برخی از پروتکل ها و اجزای سخت افزاری که یک شبکه VoIP را تشکیل می دهند شرح داده شده است.

سیستم هایی که به یک سوییچ متصل هستند با یکدیگر در یک ناحیه ی برادکست قرار دارند و ناحیه ای که اگر یک سیستم در آن اقدام به ارسال برادکست اطلاعات (ارسال همگانی ) بکند تا جایی که آن برادکست میرسد را یک lan یا broadcast domain میگویند و قابل ذکر است که روتر ها اجازه ی عبور برادکست را نمیدهند .

هدف از سوییچ ایجاد یک lan است و سوییچ ها از هاب هوشمند تر هستند چون در دل خود جدول mac-table دارند که موقعی که یک سیستم جدید به آن ها متصل میشود یا موقعی که کابل آن قطع میشود یا سیستم ریستارت میشود یا روشن ، خاموش میشود به صورت بازه ی زمانی mac-table را آپدیت میکند .

سیستم هایی که در یک lan هستند و روتری بین آنها وجود ندارد برای این که شبکه شوند باید دارای Net ID یکسان باشند

نکته :

روتر به ازای هر پورت خود یک broadcast domain مجزا است .

در شکل ۱ اگر کامپیوترA بخواهد بسته ای را به کامپیوترB ارسال کند اول Net ID را بررسی میکند چون اینجا Net ID ها یکسان است پس به سراغ arc table (جدولی که مک مرتبط با هرid را نشان میدهد ) خود میرود وقتی به این جدول نگاه میکند و متوجه میشود که مک ۱۰۰۳ متعلق به b است پس بسته را تحویل سوییچ میده و سوییچ مجددا به جدول خود نگاه میکند (مک b به ether3) وصل است پس بسته از e1 وارد و از e3 خارج میشود .

نکته

وقتی دو سیستم در یک lan قرار دارند نیازی به ست کردن getway برای آنها نیست

وظیفه ی روتر وصل کردن Net ID های مختلف به هم است

مثال ۲

در همان شکل قبل اگر بسته ای از A به C داشته باشیم چون دارای Net ID های مختلف هستند باید بررسی کنیم که Gateway ست شده است یا نه ؟ در شکل قبل چون ست شده است