هدف از این فصل در کتاب نتورک پلاس پاسخ دهی به سوالات زیر است :

- هدف از امنیت شبکه و آشنایی با انواع حملات

- بهترین روش های دفاع در برابر تهدیدهای امنیتی

- ویژگی های مختلف فناوری های امنیتی دسترسی از راه دور

- استفاده از فایروال ها برای محافظت از شبکه های داخلی

- استفاده از VPN برای امنیت ترافیک

- تفاوت سیستم ها جلوگیری و تشخیص نفوذ و چگونه استفاده از آن در برابر تهدیدات امنیتی

شبکه های امروزی به طور فزاینده ای به اتصال با شبکه های دیگر وابسته هستند. با این حال ، اتصال شبکه به شبکه های غیرقابل اعتماد ، مانند اینترنت ، خطرات امنیتی را به همراه دارد. خطرات امنیتی حتی در داخل یک سازمان وجود دارد. برای محافظت از داده های سازمان خود در برابر کاربران مخرب ، باید انواع تهدیدات را درک کنید. سپس شما بایدگزینه های دفاع از شبکه را بدانید. یک مفهوم کلیدی امنیتی برای درک این است که شما به چندین لایه امنیتی برای شبکه خود نیاز دارید . شما ممکن است user training ، سیاست های امنیتی ، پروتکل های امنیتی دسترسی از راه دور ، فایروال ها ، VPN ها و سیستم های جلوگیری از نفوذ را ترکیب کنید. این راه حل ها به صورت ترکیبی ، لایه های محافظتی شبکه را با هم تداخل می دهند. این فصل با معرفی اصول امنیتی ، که شامل بحث در مورد حملات مشترک شبکه است ، آغاز می شود. سپس بحث به چگونگی دفاع در برابر این حملات می پردازد. گزینه های امنیتی دسترسی از راه دور ، همراه با توابع و ملاحظات استقرار راه حل های امنیتی اختصاصی ، از جمله فایروال ها ، VPN ها و سیستم های تشخیص / پیشگیری از نفوذ ، نیز بررسی می شوند.

مباحث بنیادی

مبانی امنیتی

امنیت یک موضوع گسترده است و برای شروع بحث ما ، این بخش اهدافی را که امنیت می تواند به شما در رسیدن به آن کمک کند معرفی می کند. سپس این بخش چندین دسته از حملات شبکه را مشخص می کند.

اهداف امنیت شبکه

برای بیشتر شبکه های امروز ، نیازهای تجارت الکترونیک و ارتباط با مشتری نیاز به اتصال بین شبکه های داخلی شرکت ها و دنیای خارج دارد. در اینجا دو فرض اساسی ، از نظر امنیتی ، در مورد شبکه های مدرن وجود دارد :

- شبکه های شرکتی امروز بزرگ هستند ، با شبکه های دیگر ارتباط برقرار می کنند و هم پروتکل های مبتنی بر استاندارد و هم پروتکل های اختصاصی را اجرا می کنند.

- دستگاه ها و برنامه های کاربردی متصل به شبکه های سازمانی و استفاده از آنها به طور مداوم ازنظر پیچیدگی افزایش می یابند

از آنجا که تقریباً همه (اکثرا) شبکه های سازمانی به امنیت شبکه نیاز دارند ، سه هدف اصلی امنیت شبکه را در نظر بگیرید:

- محرمانه بودن

- یکپارچگی

- دسترسی پذیری

هر کدام از بخش ها را مختصرا توضیح میدهیم :

- محرمانه بودن

محرمانه بودن داده ها به معنای خصوصی نگه داشتن داده ها است. این حریم خصوصی می تواند از نظر فیزیکی یا منطقی دسترسی به داده های حساس یا رمزگذاری ترافیک در شبکه را محدود کند. شبکه ای که محرمانه بودن را فراهم می کند ، به عنوان چند مثال ، موارد زیر را انجام می دهد:

- برای جلوگیری از دسترسی غیر مجاز به منابع شبکه ، از مکانیسم های امنیتی شبکه مانند فایروال ها و لیست های کنترل دسترسی (ACL) استفاده می شود .

- برای دسترسی به منابع خاص شبکه ، به اعتبارنامه مناسب (مانند نام کاربری و گذرواژه) نیاز دارید.

- رمزگذاری ترافیک باید به گونه ای باشد که هر ترافیکی که توسط یک مهاجم از شبکه خارج شده باشد ، توسط مهاجم قابل رمزگشایی نباشد.

محرمانه بودن می تواند با رمزگذاری ایجاد شود . رمزگذاری این امکان را در یک بسته ایجاد میکند که توسط شخص مورد نظر رمزگشایی شود. با این حال ، اگر یک کاربر مخرب یک بسته رمزگذاری شده را در حین عبور رهگیری کند ، نمی تواند بسته را رمزگشایی کند. روشی که الگوریتم های رمزنگاری مدرن از رمزگشایی توسط شخص ثالث جلوگیری می کند ، استفاده از کلید است . از آنجا که الگوریتم رمزگذاری یا رمزگشایی از یک کلید در محاسبه ریاضی خود استفاده می کند ، شخص ثالثی که کلید را در اختیار ندارد نمی تواند داده های رمزگذاری شده ای را که رهگیری می کند تفسیر کند. رمزگذاری دارای دو شکل اساسی است

- رمزگذاری متقارن

- رمزگذاری نامتقارن

- رمزگذاری متقارن

رمزگذاری متقارن در مقایسه با رمزگذاری نامتقارن سریع است. کلمه متقارن در رمزگذاری متقارن بیانگر این است که از همان کلید توسط فرستنده و گیرنده برای رمزگذاری یا رمزگشایی بسته استفاده می شود. نمونه هایی از الگوریتم های رمزگذاری متقارن شامل موارد زیر است:

که DES یک الگوریتم قدیمی رمزگذاری است (در اواسط دهه ۱۹۷۰ توسعه یافته است) و از یک کلید ۵۶ بیتی استفاده میکند . ۳DES که در اواخر دهه ۱۹۹۰ تولید شد ، از سه کلید ۵۶ بیتی DES (در کل ۱۶۸ بیت) استفاده می کند و معمولاً یک الگوریتم رمزگذاری قوی محسوب می شود. با این حال ، امنیت آن بر اساس نحوه اجرای آن متفاوت است. به طور خاص ، ۳DES دارای سه گزینه کلید زدن است ، که هر سه کلید متفاوت هستند (گزینه کلید زدن ۱) ، دو کلید از سه کلید یکسان هستند (گزینه کلید زدن۲ ) ، یا هر سه کلید یکسان هستند (گزینه کلید زدن ۳) در نهایت AES ، که در سال ۲۰۰۱ منتشر شد ، به طور معمول الگوریتم رمزگذاری متقارن ترجیحی در نظر گرفته می شود. AES در نسخه های کلید ۱۲۸ بیتی ، کلید ۱۹۲ بیتی و کلید ۲۵۶ بیتی در دسترس است.

الگوریتم رمزنگاری گسترده دیگری که به کار رفته است ، (PGP) است که غالباً برای رمزگذاری ترافیک ایمیل استفاده می شود. PGP از هر دو الگوریتم های متقارن و نامتقارن استفاده می کند.

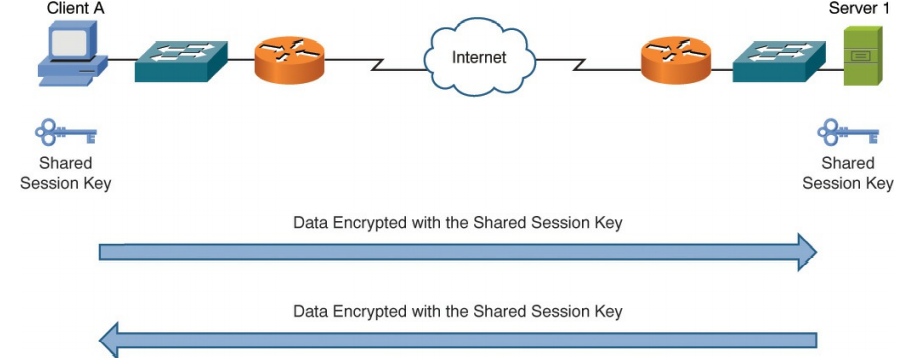

شکل ۱۲-۱ نمونه ای از رمزگذاری متقارن را نشان می دهد ، که هر دو طرف دارای یک کلید مشترک هستند که باید در طول جلسه استفاده شود (session key نامیده می شود).

[۱] Data Encryption Standard

[۲] Triple DES

[۳] Advanced Encryption Standard

شکل ۱-۱۲ : مثالی از رمز گذاری متقارن

توجه :

الگوریتم رمزنگاری دیگری که به طور گسترده به کار گرفته شده است ، Pretty Good Privacy (PGP) است که اغلب برای رمزگذاری ترافیک ایمیل استفاده می شود. PGP از هر دو الگوریتم متقارن و نامتقارن استفاده می کند. یک نسخه رایگان از PGP ، GNU Privacy Guard (GPG) است.

- رمزگذاری نامتقارن

رمزگذاری نامتقارن در مقایسه با رمزگذاری متقارن کند است اما تعادل دارد این کندی امنیت بالاتر را به همراه دارد . همانطور که از نام آن پیداست ، رمزگذاری نامتقارن از کلیدهای نامتقارن (متفاوت) برای فرستنده و گیرنده یک بسته استفاده می کند. الگوریتم های رمزگذاری نامتقارن به طور معمول برای رمزگذاری مقادیر زیادی از داده های زمان واقعی استفاده نمی شوند. در عوض ، رمزگذاری نامتقارن ممکن است برای رمزگذاری قسمت کوچکی از اطلاعات استفاده شود ، به عنوان مثال برای تأیید اعتبار طرف مقابل در یک مکالمه یا مبادله کلید مشترک برای استفاده در طول جلسه (پس از آن طرفین مکالمه می توانند رمز گزاری متقارن استفاده کنند). یکی از محبوب ترین الگوریتم های رمزگذاری نامتقارن که امروزه استفاده می شود RSA است. که نام آن از آخرین حروف ابتکاری مخترع آن گرفته شده استRSA معمولاً به عنوان بخشی از سیستم [۱](PKI) استفاده می شود. به طور خاص ، PKI از گواهینامه های دیجیتال و یک مرجع صدور گواهینامه (CA) برای خدمات احراز هویت و رمزگذاری استفاده می کند.

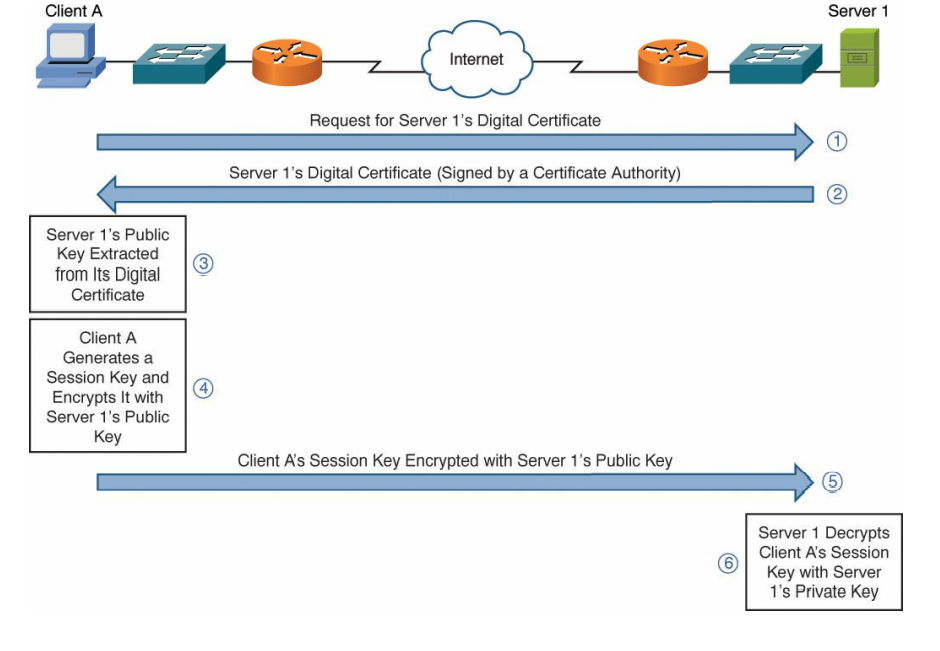

به عنوان مثال ، هنگامی که مشتری A می خواهد به طور ایمن با سرور ۱ ارتباط برقرار کند ، همانطور که در شکل ۱ نشان داده شده است ، مراحل زیر رخ می دهد:

[۱] public key infrastructure

شکل ۲-۱۲ : مثالی از رمز گذاری نا متقارن

مرحله ۱. مشتری A گواهی دیجیتال سرور ۱ را درخواست می کند.

مرحله ۲. سرور ۱ گواهینامه دیجیتال خود را ارسال می کند و مشتری A می داند که گواهی دریافت شده واقعاً از سرور ۱ است زیرا گواهی توسط شخص ثالث معتبری تأیید شده است (به عنوان مرجع صدور گواهینامه).

مرحله ۳. مشتری A کلید عمومی سرور ۱ را از گواهی دیجیتال سرور ۱ استخراج می کند. رمزگذاری داده ها با استفاده از کلید عمومی سرور ۱ فقط با کلید خصوصی سرور ۱ قابل رمزگشایی است که فقط سرور ۱ آن را دارد.

مرحله ۴. مشتری A یک رشته داده تصادفی به نام کلید جلسه ایجاد می کند.

مرحله ۵٫ سپس کلید جلسه با استفاده از کلید عمومی سرور ۱ رمزگذاری شده و به سرور ۱ ارسال می شود.

مرحله ۶. سرور ۱ با استفاده از کلید خصوصی آن ، کلید جلسه را رمزگشایی می کند.

در این مرحله ، کلاینت A و سرور ۱ کلید جلسه را می دانند ، که می تواند برای رمزگذاری متقارن ترافیک در طول جلسه استفاده شود

- یکپارچگی

یکی از عوامل ایجاد امنیت شبکه کامپیوتری می باشد که در بسیاری از کاربردهای شبکه که قصد داشته باشیم اطلاعات از مبدا به مقصد ارسال شود مهم است از این رو ممکن است اطلاعات به صورت محرمانه نباشد و هر فردی قادر باشد که آن اطلاعات را بخواند اما اصل موضوع در این جا مهم است که فردی نتواند این اطلاعات را تغییر دهد و یا به اصطلاح آنها را جعل نماید. به عبارتی تغییرات در اطلاعات باید توسط افراد با پروسه های معین و مجاز انجام شود. یکپارچگی اطلاعات باید هم در درون سیستم و هم بیرون از آن حفظ شود. بدین معنا که یک داده مشخص چه در درون سیستم و چه در خارج از آن باید یکسان باشد و اگر تغییر می کند باید به صورت همزمان از درون و بیرون آن سیستم آگاه شد.چند مثال :

- تغییر شکل ظاهری یک وب سایت شرکتی

- رهگیری و تغییر یک معامله تجارت الکترونیکی

- اصلاح سوابق مالی که به صورت الکترونیکی ذخیره می شوند

هش کردن یکی از روش های ارائه یکپارچگی به انتقال داده ها است که از یک شبکه عبور می کند. به طور خاص ، هش یک رشته داده (مانند رمز عبور) را می گیرد و آن را از طریق یک الگوریتم اجرا می کند. همراه با داده ها ، هنگامی که گیرنده داده را دریافت می کند ، می تواند داده ها را از طریق همان الگوریتم هش اجرا کند. اگر گیرنده همان هش را محاسبه کند ، ممکن است نتیجه بگیرد که داده ها در حمل و نقل اصلاح نشده اند (یعنی او یکپارچگی داده ها را تأیید کرده است). توجه داشته باشید که یک الگوریتم هش بدون در نظر گرفتن اندازه داده های هش شده ، هش هایی با همان طول تولید می کند. دو الگوریتم متداول هش کردن به شرح زیر است:

- Message digest 5 (MD5)

هش ۱۲۸ بیتی ایجاد می کند

- Secure Hash Algorithm 1 (SHA-1)

هش ۱۶۰ بیتی ایجاد می کند

هش کردن به خودی خود یکپارچگی داده ها را تضمین نمی کند زیرا یک مهاجم می تواند یک رشته داده را رهگیری کند ، آنها را دستکاری کند و مقدار هش را دوباره براساس داده های دستکاری شده محاسبه کند. سپس قربانی براساس داده ها تشخیص می دهد که هش معتبر است. برای غلبه بر این محدودیت هش کردن خالص ، کد [۱](HMAC) از یک کلید مخفی اضافی در محاسبه مقدار هش استفاده می کند. بنابراین یک مهاجم نمی تواند یک مقدار هش معتبر ایجاد کند زیرا از کلید مخفی اطلاع ندارد. انواع دیگری از الگوریتم های هش وجود دارد که دیجیت های طولانی تری دارند ، مانند SHA-256. رمزنگاری بزرگتر به معنای امنیت بهتر است.

توجه :

[۲] (CRAM-MD5) یک نوع رایج از HMAC است که اغلب در سیستم های ایمیل استفاده می شود.

[۱] hash-based message authentication code

[۲] Challenge-Response Authentication Mechanism Message Digest 5

- دسترسی پذیری

در دسترس بودن داده ها معیار دسترسی به داده ها است. به عنوان مثال ، اگر سرور فقط ۵ دقیقه در سال از کار بیفتد ، سرور ۹۹٫۹۹۹٪ در دسترس خواهد بود . چند نمونه از تلاش مهاجم برای به خطر انداختن دسترسی پذیری به شبکه به صورت زیر است :

- داده های قالب بندی شده نامناسب را به یک دستگاه شبکه ارسال کنید ، در نتیجه یک خطای unhandled exception وجود دارد.

- Flood یک سیستم شبکه با میزان بازدید یا درخواست بیش از حد ، که باعث پردازش منابع سیستم می شود و از پاسخ سیستم به بسیاری از درخواست های قانونی جلوگیری می کند. از این نوع حمله به عنوان حمله انکار سرویس (DoS) یاد می شود.

دسته های حملات شبکه

بحث قبلی محرمانه بودن ، یکپارچگی و در دسترس بودن را سه هدف اصلی امنیت شبکه دانست. بنابراین ، ما باید انواع حملاتی را که سعی در به خطر انداختن این اهداف دارند ، بهتر درک کنیم.

- Confidentiality Attacks

- Integrity Attacks

- Availability Attacks

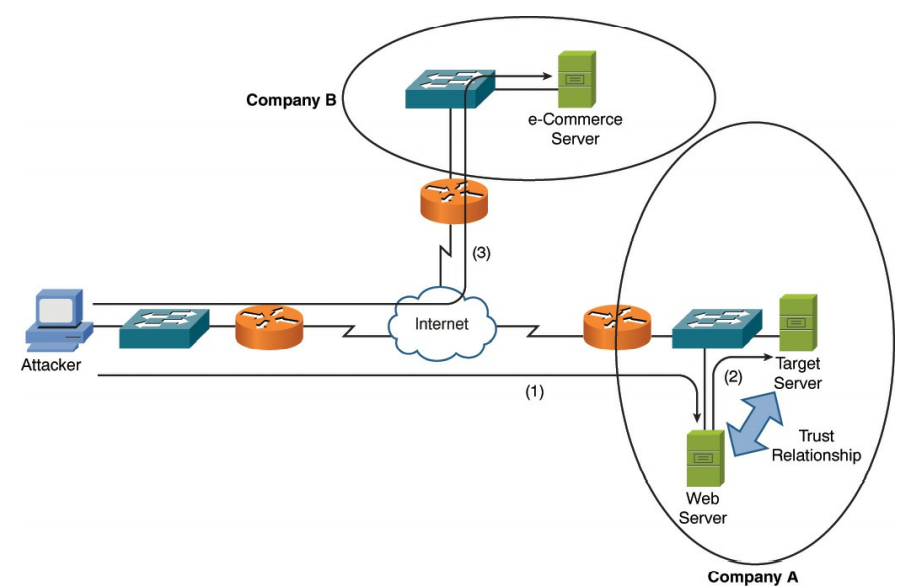

Confidentiality Attack

در یک حمله محرمانه بودن ، داده های محرمانه (به عنوان مثال سوابق پرسنل ، نام کاربری ، رمزهای عبور ، شماره کارت اعتباری یا ایمیل ها) توسط یک مهاجم قابل مشاهده است. از آنجا که یک مهاجم اغلب به جای تلاش برای دستکاری داده ها یا خراب کردن سیستم ، از داده ها کپی می کند ، حملات محرمانه بودن اغلب قابل شناسایی نیست . شکل زیر این حمله را نشان میدهد :

شکل ۳-۱۲ : نمونه ای از Confidentiality Attack

در شکل بالا ، یک وب سرور و یک سرور پایگاه داده رابطه اعتماد متقابل دارند. سرور پایگاه داده اطلاعات محرمانه مشتری ، مانند اطلاعات کارت اعتباری مشتری را در خود جای داده است. در نتیجه ، شرکت A تصمیم به محافظت از سرور پایگاه داده دارد . با این حال ، مهاجم از رابطه اعتماد بین این دو سرور استفاده می کند تا اطلاعات کارت اعتباری مشتری را بدست آورد و سپس با استفاده از اطلاعات کارت اعتباری سرقت شده ، از شرکت B خرید کند. روند کار به صورت زیر است:

مرحله ۱. مهاجم از یک آسیب پذیری در وب سرور شرکت A استفاده کرده و کنترل آن سرور را بدست می آورد.

مرحله ۲٫ مهاجم از رابطه اعتماد بین سرور وب و سرور پایگاه داده برای بدست آوردن اطلاعات کارت اعتباری مشتری از سرور پایگاه داده استفاده می کند.

مرحله ۳٫ مهاجم از اطلاعات کارت اعتباری به سرقت رفته برای خرید از شرکت B استفاده می کند.

روشهای مختلفی که مهاجمان ممکن است در حمله محرمانه بودن استفاده کنند به صورت زیر است :

- Packet capture

- Ping sweep and port scan

- Dumpster diving

- Electromagnetic interference (EMI) interception

- Wiretapping

- Man-in-the–middle (MitM)

- Social engineering

- Sending information over overt channels

- Sending information over covert channels

- Malware

- FTP bounce

- Phishing

جدول ۱-۱۲ : Confidentiality Attack Tactics

| Packet capture | یک ابزار ضبط بسته (همچنین به عنوان packet sniffingشناخته می شود) مانند Wireshark (http://wireshark.org) می تواند با قرار دادن NIC در حالت promiscuous ، بسته ها را با استفاده از کارت رابط شبکه PC (NIC) ضبط کند. برخی از پروتکل ها مانند Telnet و HTTP به صورت متن ساده ارسال می شوند. بنابراین ، این نوع بسته های گرفته شده توسط یک مهاجم قابل خواندن است ، شاید به مهاجم اجازه می دهد اطلاعات محرمانه را ببیند. |

| Ping sweep and port scan | حمله محرمانه بودن ممکن است با اسکن منابع شبکه برای شناسایی اهداف حمله در یک شبکه آغاز شود. از یک ping sweep می توان برای پینگ یک سری آدرس های IP استفاده کرد. پاسخ های پینگ ممکن است به یک مهاجم نشان دهد که منابع شبکه در آن آدرس های IP قابل دسترسی هستند. پس از شناسایی مجموعه ای از آدرس های IP ، مهاجم ممکن است طیف وسیعی از پورت های UDP یا TCP را اسکن کند تا ببیند چه سرویس هایی در میزبان ها در آدرس های IP مشخص شده وجود دارد. همچنین ، اسکن پورت اغلب به مهاجمان کمک می کند تا سیستم عاملی را که روی یک سیستم هدف اجرا می شود ، شناسایی کنند. از این حملات معمولاً حملات شناسایی یا reconnaissance attacks نیز یاد می شود. |

| Dumpster diving | از آنجا که بسیاری از شرکت ها اطلاعات محرمانه را بدون proper shredding دور می اندازند ، برخی از مهاجمان به امید کشف اطلاعاتی که می تواند برای به خطر انداختن منابع شبکه استفاده شود ، سطل زباله های شرکت را مرور می کنند. |

| Electromagnetic interference (EMI) interception | از آنجا که داده ها غالباً از طریق سیم منتقل می شوند (به عنوان مثال ، UTP) ، مهاجمان می توانند با رهگیری EMI ساطع شده از محیط انتقال ، اطلاعاتی را که از طریق سیم عبور می کنند کپی کنند. این انتشارات EMI را بعضی اوقات emanations می نامند. Tempest نام یک پروژه دولتی برای مطالعه توانایی درک داده ها از طریق شبکه با گوش دادن به نتایج بدست آمده است. اتاق های Tempest به منظور حفظ امنیت موجود به گونه ای طراحی شده اند تا امنیت ارتباطات داده ای که در آنجا اتفاق می افتد را افزایش دهند. |

| Wiretapping | اگر یک مهاجم دسترسی فیزیکی به کمد سیم کشی را بدست آورد ، ممکن است به طور فیزیکی به کابل تلفن متصل شود تا مکالمات تلفنی را شنود کند ، یا ممکن است یک هاب رسانه مشترک را به صورت درون خطی با کابل شبکه وارد کند ، به مهاجم اجازه می دهد به هاب متصل شود و نسخه هایی از بسته هایی که از طریق کابل شبکه جریان دارند را دریافت کند. |

| Man-in-the-middle (MitM) | اگر یک مهاجم بتواند بین کلاینت و سرور در مسیر مستقیم قرار بگیرد ، مهاجم می تواند مکالمه آنها را استراق سمع کند. اگر از رمزنگاری استفاده می شود و مهاجم کلاینت و سرور را گول می زند تا VPN ها را به جای اینکه برای یکدیگر ایجاد کنند ، به مهاجم بسازد ، مهاجم می تواند تمام داده ها را ببیند. در یک شبکه محلی اترنت ، روش هایی مانند [۱](ARP) ، ARP cache poisoning ، [۲](DHCP) و [۳](DNS) همه مکانیزمی هستند که می توانند برای هدایت ترافیک کلاینت استفاده شوند. |

| Social engineering | مهاجمان گاهی برای به دست آوردن اطلاعات محرمانه از تکنیک های اجتماعی استفاده می کنند. به عنوان مثال ، یک مهاجم ممکن است به عنوان عضوی از بخش فناوری اطلاعات یک سازمان مطرح شود و از کارمند شرکت اعتبارنامه ورود به سیستم خود را برای “کارکنان فناوری اطلاعات برای آزمایش اتصال” بخواهد. |

| Sending information over overt channels | یک مهاجم ممکن است با استفاده از یک کانال آشکار اطلاعات محرمانه را از طریق شبکه ارسال یا دریافت کند. مثالی از استفاده از یک کانال آشکار ، تونل کردن یک پروتکل در داخل پروتکل دیگر است (برای مثال ارسال ترافیک پیام فوری از طریق HTTP). Steganography نمونه دیگری از ارسال اطلاعات از طریق یک کانال آشکار است. نمونه ای از Steganography ارسال تصویر دیجیتالی متشکل از میلیون ها پیکسل با اطلاعات “مخفی” رمزگذاری شده در پیکسل های خاص است ، که فقط فرستنده و گیرنده می دانند کدام پیکسل ها اطلاعات رمزگذاری شده را نشان می دهند. |

| Sending information over covert channels | یک مهاجم ممکن است با استفاده از یک کانال مخفی ، اطلاعات محرمانه را از طریق شبکه ارسال یا دریافت کند ، که می تواند اطلاعات را به صورت مجموعه ای از کدها / رویدادها برقرار کند. به عنوان مثال ، داده های باینری را می توان با ارسال یک سری پینگ به یک مقصد نشان داد. یک پینگ منفرد در یک بازه زمانی خاص می تواند یک باینری ۰ را نشان دهد ، و دو پینگ در همان بازه زمانی می تواند یک باینری ۱ را نشان دهد. |

| Malware | پس از به خطر افتادن یک ماشین واحد در یک شرکت و اجرای نرم افزار مخرب ، مهاجم می تواند با استفاده از آن رایانه منفرد با استفاده از میزبان به خطر افتاده به عنوان مرکز اصلی ، به شبکه داخلی ادامه دهد. این بدافزار ممکن است توسط یک مهاجم خارجی یا توسط یک کارمند ناراضی در داخل اجرا شده باشد. آنتی ویروس باید روی همه سیستم ها اجرا شود و حقوق محدودی در رابطه با نصب هرگونه نرم افزار بر روی رایانه هایی که استفاده می کنند به کاربران تعلق می گیرد. |

| FTP bounce | FTP از انواع دستورات برای تنظیم جلسه و مدیریت انتقال فایل پشتیبانی می کند. یکی از این دستورات ، دستور port است و در بعضی موارد می تواند توسط مهاجم برای دسترسی به سیستم مورد استفاده قرار گیرد. به طور خاص ، یک مهاجم با استفاده از پورت استاندارد ۲۱ به یک سرور FTP متصل می شود. با این وجود ، FTP برای ارسال داده از اتصال ثانویه استفاده می کند. مشتری یک دستور پورت صادر می کند تا پورت مقصد و آدرس IP مقصد را برای انتقال داده مشخص کند. به طور معمول ، مشتری آدرس IP خود را و یک شماره پورت زودگذر ارسال می کند. سرور FTP پس از ارسال داده به کلاینت از یک پورت منبع ۲۰ و یک پورت مقصد مشخص شده توسط کلاینت استفاده می کند. با این حال ، یک مهاجم ممکن است با مشخص کردن آدرس IP دستگاهی که می خواهد به آن دسترسی داشته باشد ، همراه با شماره پورت باز در آن ، یک دستور پورت صادر کند. در نتیجه ، دستگاه مورد نظر ممکن است امکان اتصال ورودی از آدرس IP سرور FTP را فراهم کند ، در حالی که اتصال از طریق آدرس IP مهاجم رد می شود. خوشبختانه ، اکثر سرورهای FTP مدرن ، دستور پورت را که از دستگاهی وارد می شود که آدرس IP متفاوتی از آدرس IP کلاینت تعیین می کند ، نمی پذیرند. |

| Phishing | این تغییر در یک حمله مهندسی اجتماعی ایمیلی را برای کاربر ارسال می کند که به نظر می رسد مشروع است. به عنوان مثال ، ایمیل می تواند یک پیوند وب سایت برای Federal Express به منظور ادعای بسته ارائه دهد. مهاجم یک وب سایت (در آدرس کاذب) درست می کند که دقیقاً مانند وب سایت واقعی Federal Express است. |

[۱] Address Resolution Protocol

[۲] Dynamic Host Configuration Protocol

[۳] Domain Name System

توجه :

علاوه بر این موارد حملات جدید و حتی دسته های جدید حملات به طور مداوم ایجاد می شوند. به عنوان مثال ، نوع حمله جدیدتر باج افزار نامیده می شود. این حمله سعی در قفل کردن یک سیستم یا سرقت یا خراب کردن داده ها تا زمان پرداخت پول به مهاجم دارد. بسیاری از حملات باج افزار وانمود می کنند که از یک سازمان قانونی مانند مایکروسافت یا FBI ناشی می شوند. همچنین ، باید به خاطر داشت که بسیاری از حملات در واقع از سوی کارمندان خود سازمان صورت می گیرد. به این حملات خودی گفته می شود

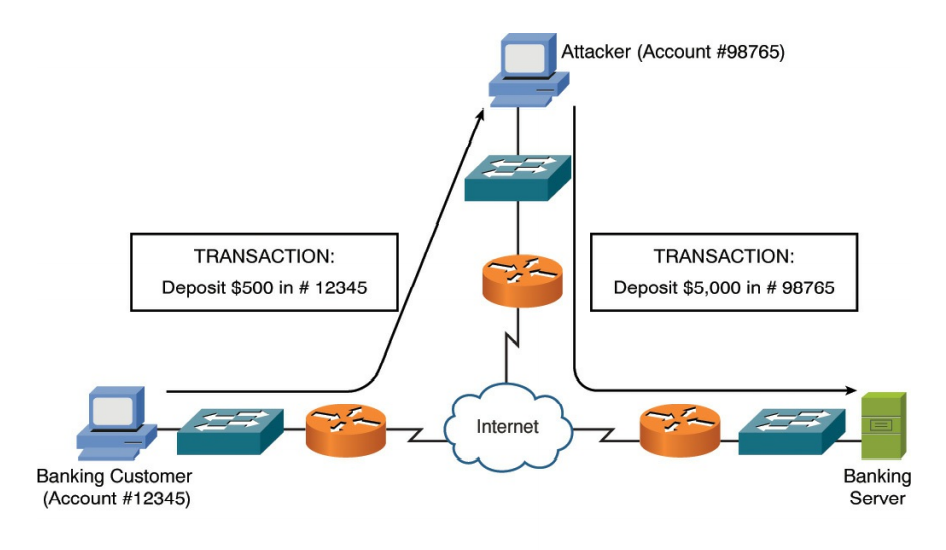

حملات یکپارچگی

حملات یکپارچگی سعی در تغییر داده ها دارد (یکپارچگی داده ها را به خطر می اندازد). شکل زیر نمونه ای از حمله یکپارچه را نشان می دهد.

شکل ۴-۱۲ : Integrity Attack

در شکل بالا ، یک حمله در میانه توسط یک مهاجم آغاز شده است. این حمله باعث می شود داده ها بین مشتری بانکی و سرور بانکی از طریق رایانه مهاجم ارسال شود. پس از آن مهاجم نه تنها می تواند داده ها را رهگیری کند بلکه میتواند دستکاری کند. در شکل ، توجه کنید که مشتری بانکی تلاش می کند ۵۰۰ دلار به حساب خود واریز کند. با این حال ، مهاجم جزئیات معامله را رهگیری و تغییر می دهد ، به این ترتیب دستورالعمل ارائه شده به سرور بانکی برای واریز ۵۰۰۰ دلار به حساب مهاجم است. حمله MitM می تواند محرمانه بودن و یکپارچگی داده ها را به خطر بیندازد لیست زیر روش های متفاوتی را که مهاجمان ممکن است برای انجام حمله یکپارچگی استفاده کنند مشخص می کند:

- Salami attack : حمله سالامی مجموعه ای از حملات کوچک است که در صورت حمله به حمله بزرگتری منجر می شود. به عنوان مثال ، اگر مهاجمی مجموعه ای از شماره کارت های اعتباری دزدیده شده را داشته باشد ، مهاجم می تواند مقادیر کمی پول از هر کارت اعتباری برداشت کند (احتمالاً توسط دارندگان کارت اعتباری قابل توجه نیست). اگرچه هر برداشت اندک است ، اما ترکیبی از برداشت های متعدد مبلغ قابل توجهی را برای مهاجم به همراه دارد.

- Data diddling : فرآیند diddling داده ها ، داده ها را قبل از اینکه در سیستم محاسبات ذخیره شوند ، تغییر می دهد. کد مخرب در یک برنامه ورودی یا ویروس می تواند عملکرد داده ها را کاهش دهد. به عنوان مثال ، یک ویروس ، Trojan horse یا worm می تواند برای رهگیری ورودی صفحه کلید نوشته شود ، و در حالی که نویسه های مناسب روی صفحه نمایش داده می شوند (به طوری که کاربر مسئله ای را نمی بیند) ، شخصیت های دستکاری شده می توانند به یک برنامه پایگاه داده از طریق شبکه وارد شوند یا ارسال شوند

نکته : برای آزمون نتورک + باید تفاوت ویروس ، worm و Trojan horse را بدانید ویروس قطعه ای از کد (به عنوان مثال ، یک برنامه یا یک اسکریپت) که کاربر نهایی آن را اجرا می کند. با این وجود یک worm می تواندبدون دخالت کاربر نهایی یک سیستم را آلوده کرده یا به سیستم های دیگر منتقل شود. سرانجام ، یک Trojan horse برنامه ای است که به نظر می رسد برای یک منظور (به عنوان مثال ، یک بازی) باشد اما مخفیانه کار دیگری را انجام می دهد (مانند جمع آوری لیستی از مخاطبین از برنامه ایمیل کاربر نهایی).

- Trust relationship exploitation

- Password attack

- Trojan horse

- Packet capture

- Keylogger

- Brute force

- Dictionary attack

- Botnet

- Hijacking a session

Trust relationship exploitation : دستگاه های مختلف در یک شبکه ممکن است رابطه اعتماد بین خود داشته باشند. به عنوان مثال ، ممکن است به میزبان خاصی اطمینان داده شود که از طریق فایروال با استفاده از پورت های خاص ارتباط برقرار می کند ، در حالی که با استفاده از همان پورت ها ، از طریق فایروال به سایر میزبان ها رد می شود. اگر یک مهاجم بتواند میزبانی را که با اعتماد به فایروال رابطه اعتماد داشت ، به خطر بیندازد ، مهاجم می تواند از میزبان در معرض خطر استفاده کند تا داده های رد شده را به طور معمول از طریق فایروال منتقل کند. مثال دیگر از رابطه اعتماد ، وب سرور و یک سرور پایگاه داده به طور متقابل به یکدیگر اعتماد دارند. در این صورت ، اگر مهاجمی کنترل وب سرور را بدست آورد ، ممکن است بتواند از این رابطه اعتماد استفاده کند تا سرور پایگاه داده را به خطر بیندازد.

حمله پسورد : حمله رمز عبور ، همانطور که از نامش پیداست ، سعی در تعیین رمز ورود کاربر دارد. هنگامی که مهاجم اعتبار نام کاربری و رمز عبور را به دست آورد ، می تواند سعی کند به عنوان آن کاربر به سیستم وارد شود پ. روشهای مختلفی برای تعیین رمزهای عبور در دسترس است :

- :Trojan horseبرنامه ای است که به نظر می رسد یک برنامه مفید است اما ممکن است رمز عبور کاربر را گرفته و سپس آن را در دسترس مهاجم قرار دهد.

- Packet capture : این ابزار می تواند بسته هایی را که در NIC یک کامپیوتر مشاهده می شود ضبط کند. از ابزار packet capture می توان برای پاک کردن رمز عبور استفاده کرد.

- Keylogger: برنامه ای است که در پس زمینه کامپیوتر اجرا می شود و کلیدهای ثبت شده توسط کاربر را ثبت می کند. پس از وارد کردن رمز عبور توسط کاربر ، رمز ورود در لاگ ثبت شده توسط keylogger ذخیره می شود. سپس یک مهاجم می تواند با ورود به سیستم کلید را برای تعیین رمز عبور کاربر بازیابی کند.

- Brute force : این حمله تمام ترکیبات ممکن رمز عبور را تا زمان ایجاد یک تطابق امتحان می کند. به عنوان مثال ، حمله brute-force ممکن است با حرف a شروع شود و از حرف z عبور کند. سپس حروف aa تا zz را امتحان می کنیم ، تا زمانی که رمز عبور مشخص شود. بنابراین ، استفاده از مخلوطی از حروف بزرگ و کوچک ، علاوه بر نویسه ها و اعداد خاص ، می تواند در کاهش حمله کمک کند.

- Dictionary attack : مانند حمله brute-force ، در این حالت چندین حدس رمز عبور تلاش می شود. با این حال ، حمله Dictionary attack به جای روش brute-force برای امتحان کردن همه ترکیبات ممکن ، مبتنی بر فرهنگ نامه کلمات معمول است. انتخاب رمز عبور که کلمه متداولی نیست به کاهش حمله Dictionary attack کمک می کند.

- Botnet: به طور معمول یک ربات نرم افزاری به عنوان برنامه ای روی دستگاهی که از راه دور قابل کنترل است (به عنوان مثال Trojan horse یا backdoorدر سیستم). اگر مجموعه ای از رایانه ها به چنین ربات های نرم افزاری آلوده شود ، bots نامیده می شوند ، به این مجموعه رایانه ها (که هر کدام به عنوان zombie معروف هستند) botnet گفته می شود. به دلیل اندازه بالقوه بزرگ یک بات نت ، ممکن است یکپارچگی مقدار زیادی داده را به خطر بیندازد.

- Hijacking a session : اگر یک مهاجم با موفقیت یک جلسه از یک دستگاه مجاز را ربود ، ممکن است بتواند داده های موجود در سرور محافظت شده را به طور نادرست دستکاری کند.

Availability Attacks

حملات در دسترس بودن سعی در محدود کردن قابلیت دسترسی و استفاده از سیستم دارد. به عنوان مثال ، اگر یک مهاجم قادر به مصرف پردازنده یا منابع حافظه در یک سیستم هدف باشد ، ممکن است این سیستم برای کاربران قانونی ، غیرقابل دسترسی باشد. حملات در دسترس بودن بسیار متفاوت است ، از مصرف منابع یک سیستم هدف گرفته تا آسیب فیزیکی به آن سیستم. بخشهای زیر حملات مختلف در دسترس را توصیف می کند که ممکن است توسط مهاجمان استفاده شود.

- Logic Bomb

در این نوع حمله ، کد مخرب در یک سیستم پنهان است و می تواند توسط نویسنده یا توسط مهاجم دیگری ایجاد شود. به عنوان مثال می توان به یک برنامه نویس اشاره کرد که کد مخربی را مخفی می کند و در صورت خاتمه یافتن برنامه نویس شروع به حذف پرونده می کند

- Wireless Attacks

علاوه بر این ، محبوبیت شبکه های بی سیم ما را در معرض حملات availability قرار می دهد. در اینجا چند نمونه آورده شده است:

- Deauthentication

یک AP غیرمجاز است که به لطف پیکربندی غلط عمدی از دسترسی مشروع به شبکه جلوگیری می کند

- War driving

نوع خاصی از نقطه دسترسی سرکش است که برای گرفتن اطلاعات احراز هویت از کاربر شبکه بی خبر طراحی شده است

- Evil twin

نظارت بر منطقه ای برای شبکه های Wi-Fi باز یا به راحتی در معرض خطر

- Rogue access point

مهاجم برای قطع اتصال وی از شبکه بی سیم ، قاب غیر احراز هویت را برای قربانی ارسال می کند

خود داری از خدمات

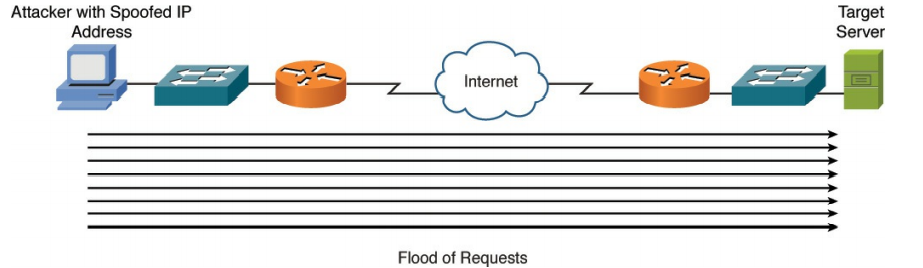

یک مهاجم می تواند با ارسال سیل داده یا درخواست هایی که منابع سیستم هدف را مصرف می کند ، به یک سیستم حمله انکار سرویس (DoS) را آغاز کند. متناوباً ، برخی از سیستم عامل ها و برنامه ها هنگامی که رشته های خاصی از داده های قالب بندی نشده را دریافت می کنند خراب می شوند و مهاجم می تواند از این قبیل آسیب پذیری های سیستم عامل استفاده کند تا یک سیستم یا برنامه را غیرفعال کند. همانطور که در شکل زیرنشان داده شده است ، مهاجم اغلب هنگام جعل حمله DoS از جعل IP استفاده می کند تا هویت خود را پنهان کند.

شکل ۵-۱۲ : DoS Attack

حملات DoS اغلب به شرح زیر دسته بندی می شوند:

- Reflective

با این حمله ، از سیستم شخص ثالث برای کمک به انجام حمله استفاده می شود و پیگیری این حمله بسیار دشوار است.

- Amplified

یک سرور DNS اغلب در حمله تقویت استفاده می شود ، اما از سرویس های دیگر نیز می توان در بهره برداری استفاده کرد. با این حملات ، سرورهای قانونی فریب پاسخ های سیل در سیستم هدف را می خورند. درخواست جعلی کوچک است اما منجر به پاسخهای بزرگ به هدف می شود

Distributed Denial of Service

حملات توزیع شده انکار سرویس (DDoS) می تواند میزان سیل به سیستم هدف را افزایش دهد. این یک حمله هماهنگ است. به طور خاص ، یک مهاجم چندین سیستم را به خطر می اندازد ، و آن سیستم های آسیب دیده ، که botnet نامیده می شوند ، می توانند توسط مهاجم دستور دهند که همزمان یک حمله DDoS را علیه یک سیستم هدف انجام دهند. افزایش قابل توجه ترافیک (در مقایسه با خط پایه) می تواند نشانه ای اولیه از وقوع حمله باشد. یک سیستم پیشگیری از نفوذ (IPS) برای شناسایی و هشدار هنگام بروز حملات یا ترافیک مخرب در شبکه طراحی شده است.

- TCP SYN Flood

- Buffer Overflow

- ICMP Attacks

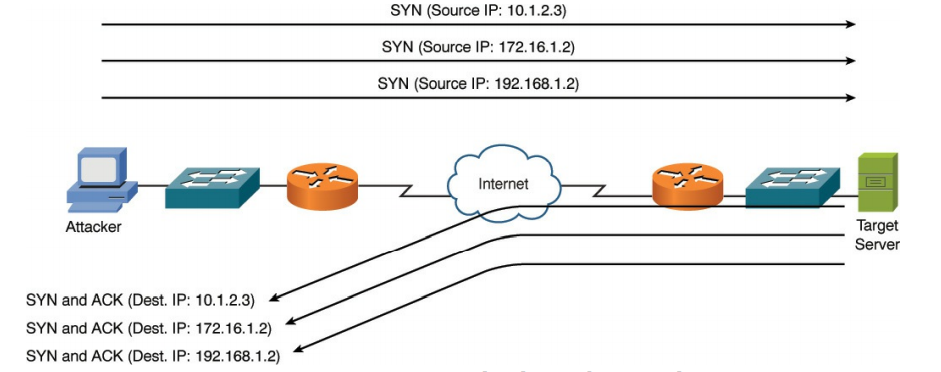

TCP SYN Flood

یک نوع حمله DoS این است که یک مهاجم چندین جلسه TCP را با ارسال بخش های SYN آغاز کند اما هرگز three-way TCP handshake را تکمیل نمیکند. همانطور که در شکل ۱۲-۶ نشان داده شده است ، این حمله می تواند چندین بخش SYN را با آدرسهای منبع کاذب در هدر بخشهای SYN به یک سیستم هدف ارسال کند. از آنجا که بسیاری از سرورها تعداد جلسات TCP را که می توانند به طور همزمان باز کنند محدود می کنند ، یک SYN flood می تواند یک سیستم هدف را از باز کردن یک جلسه TCP با یک کاربر قانونی ناتوان کند.

شکل ۶-۱۲ : TCP SYN Flood Attack Example

Buffer Overflow

یک برنامه کامپیوتری را در نظر بگیرید که به او یک حافظه اختصاص داده شده است که می تواند در آن بنویسد. به این قسمت از حافظه بافر گفته می شود. با این حال ، اگر برنامه بخواهد اطلاعات بیشتری را از آنچه بافر می تواند بنویسد ، داشته باشد ، سرریز بافر ممکن است رخ دهد. در صورت مجاز بودن این کار ، برنامه می تواند بافر خود را پر کرده و سپس خروجی خود را به قسمت حافظه ای که برای برنامه دیگری استفاده می شود ، بریزد. این می تواند به طور بالقوه باعث خراب شدن برنامه دیگر شود. برخی از برنامه ها با این آسیب پذیری شناخته شده اند و توسط مهاجمان قابل استفاده هستند.

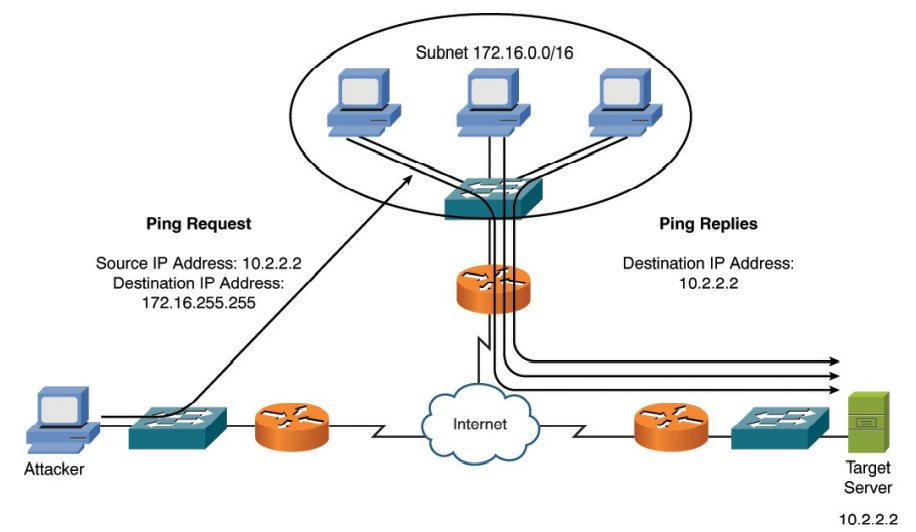

حملات ICMP

بسیاری از شبکه ها اجازه استفاده از [۱](ICMP) (به عنوان مثال ترافیک پینگ) را می دهند زیرا پینگ ها می توانند برای عیب یابی شبکه مفید باشند. با این حال ، مهاجمان می توانند از ICMP برای حملات DoS استفاده کنند. یک نوع حمله ICMP DoS ، ping of death نامیده می شود که از بسته های ICMP خیلی بزرگ استفاده می کند. نوع دیگر ترافیک ICMP را به عنوان مجموعه ای از قطعات در تلاش برای سرریز کردن بافرهای مونتاژ مجدد قطعه در دستگاه مورد نظر ، ارسال می کند. همچنین ، در حمله Smurf می توان از ترافیک ICMP به زیر شبکه برای پر کردن سیستم هدف با پاسخ های پینگ استفاده کرد ، همانطور که در شکل ۱۲-۷ نشان داده شده است. در شکل توجه کنید که مهاجم یک پینگ به آدرس پخش زیر شبکه ۱۷۲٫۱۶٫۰٫۰/۱۶ ارسال می کند. این مجموعه از پینگ ها به دستگاه های موجود در آن زیرشبکه دستور می دهد تا پاسخ های پینگ خود را به سیستم هدف در آدرس IP 10.2.2.2 ارسال کنند ، بنابراین پهنای باند سیستم هدف و منابع پردازشی را تحت فشار قرار می دهد.

[۱] Internet Control Message Protocol

شکل ۷-۱۲ : Smurf Attack Example

توجه

برای اهداف نمایشی ، شکل ۱۲-۷ فقط سه سیستم را در زیر شبکه مورد استفاده برای حمله Smurf نشان می دهد. با این حال ، هزاران سیستم به طور بالقوه ممکن است درگیر شوند و پاسخ های پینگ را به سیستم هدف ارسال کنند. این یک نمونه از حمله amplification است ، که کوچک شروع می شود و سپس با کمک دستگاه های اضافی در حمله افزایش می یابد. پروتکل های متداول مانند [۱](DNS) و پروتکل [۲](NTP) نیز می توانند به عنوان بخشی از حمله تقویت استفاده شوند.

[۱] Domain Name Service

[۲] Network Time Protocol

اختلالات الکتریکی

در سطح فیزیکی ، یک مهاجم می تواند با قطع یا تداخل در سرویس برق موجود در یک سیستم حمله دسترس پذیری را انجام دهد به عنوان مثال ، اگر مهاجم دسترسی فیزیکی به سیستم الکتریکی یک مرکز داده را به دست آورد ، ممکن است بتواند انواع اختلالات الکتریکی را ایجاد کند ، مانند موارد زیر:

افزایش قدرت: قدرت اضافی برای مدت زمان کوتاه

موج های برق: توان اضافی برای مدت زمان طولانی

خطای برق: قطعی مختصر برق

خاموشی: قطعی برق

افت قدرت: کاهش مختصر توان

Brownout: کاهش طولانی مدت قدرت

حمله به یک محیط فیزیکی سیستم :

توجه

منبع تغذیه در حالت آماده به کار (SPS) نسخه پایین تر منبع تغذیه بدون وقفه (UPS) است. گرچه قیمت آن از یو پی اس سنتی ارزان تر است ، اما باتری SPS با برق موجود در پریز دیواری مطابقت ندارد. در عوض ، باتری SPS به طور موازی با برق دیواره کار می کند و در صورت از بین رفتن برق ، در حالت ایستاده قرار می گیرد. به دلیل این پیکربندی ، مدت کوتاهی از زمان بین قطع شدن برق و گرفتن SPS می گذرد ، که می تواند منجر به خاموش شدن تجهیزات متصل شود.

مهاجمان میتوانند با تأثیرگذاری بر محیط فیزیکی تجهیزات ، عمداً به رایانه آسیب برسانند به عنوان مثال ، مهاجمان می توانندبا تغییر عوامل محیطی مانند موارد زیر اقدام به دستکاری کنند

دما :

از آنجا که تجهیزات محاسباتی گرما تولید می کنند ، اگر مهاجمی در کار سیستم تهویه مطبوع تداخل ایجاد کند ، ) تجهیزات محاسباتی می توانند بیش از حد گرم شوند .

رطوبت :

از آنجا که تجهیزات محاسباتی رطوبت را تحمل نمی کنند ایجاد سطح بالای رطوبت در محیط باعث آسیب میشود .

گاز :

از آنجا که گاز اغلب قابل اشتعال است ، اگر یک مهاجم گاز را به محیط تزریق کند ، جرقه های کوچک در آن محیط می تواند باعث آتش سوزی شود .

برای کاهش چنین تهدیدات زیست محیطی ، امکانات رایانه ای باید قفل شوند ، نقاط دستیابی باید بصری کنترل شود ، در صورت عبور از آستانه های دما یا رطوبت ، سیستم های کنترل آب و هوا باید دما و رطوبت را حفظ کرده و هشدارها را ارسال کنند. ، سیستم های تشخیص و مهار آتش باید طوری طراحی شوند که به تجهیزات الکترونیکی آسیب نرساند ،

یک کسب و کار باید یک برنامه [۳](DR) و [۴](BC) در دست اجرا داشته باشد تا در صورت بروز هر نوع خرابی (به دلیل حمله یا بلایای طبیعی) ، شرکت بتواند برای نگهداری از آن پشتیبان گیری کند. تمرکز DR بر بازگرداندن آنلاین برنامه ها حیاتی است ، و BC بر وظایف انجام شده توسط یک سازمان برای اطمینان از ادامه عملکردهای مهم تجاری در حین و بعد از یک فاجعه متمرکز است. این برنامه ها باید شامل آموزش ، شناسایی و نقش اولین پاسخ دهندگان و همچنین تمرینات عملی برای تأیید عملکرد برنامه ها باشد. شرکتی که این برنامه ها را نداشته باشد ، می تواند قربانی انکار دائمی خدمات شود ، در صورتی که مهاجمی به سخت افزار (با بازنشانی سیستم عامل) با تصاویر خراب یا معیوب آسیب رسانده باشد ، تجارت خود را از بین می برد تا حدی که دیگر قابل استفاده نیست . همانطور که دیدیم سه هدف اصلی یک حمله (یعنی محرمانه بودن ، یکپارچگی و در دسترس بودن) بود و نمونه هایی از حملات معمول را مشاهده کردیم ، بخش بعدی استراتژی های دفاع در برابر چنین حملاتی را ارائه می دهد.

[۳] disaster recovery

[۴] business continuity

دفاع در برابر حملات

بخشهای آینده در این فصل به چگونگی دفاع در برابر تهدیدات امنیتی با استفاده از دستگاه های شبکه (یعنی سوئیچها ، روترها ، فایروال ها ، متمرکز کننده های VPN و حسگرهای IDS / IPS) می پردازد. با این حال ، این بخش مجموعه ای از بهترین شیوه ها را برای دفاع از یک شبکه در برابر حملات ارائه می دهد.

آموزش کاربر

بسیاری از حملات نیاز به مداخله کاربر دارند. به عنوان مثال ، قبل از اینکه ویروس اقدامی انجام دهد ، کاربر باید برنامه ای حاوی ویروس را اجرا کند. به همین ترتیب ، مهندسی اجتماعی به کاربر نیاز دارد که اطلاعات حساس (مانند نام کاربری و شناسه رمز عبور) را ارائه دهد در نتیجه ، با آموزش کارآمد کاربر ، می توان چندین حمله بالقوه را خنثی کرد. به عنوان مثال ، کاربران می توانند در مورد استفاده از سیاست هایی مانند موارد زیر آموزش ببینند:

هرگز رمز ورود خود را به کسی ندهید ، حتی اگر آن شخص ادعا کند که از IT است.

پیوست های ایمیل را از منابع ناشناخته باز نکنید.

رمزهای عبور قوی را انتخاب کنید ، حداقل از هشت حرف تشکیل شده و دارای یک باشد

ترکیبی از حروف الفبا (حروف بزرگ و کوچک) ، عددی و حروف خاص.

از وب سایت های غیر مجاز بازدید نکنید.

فعالیت مشکوک را گزارش دهید.

برنامه هایی را که مستقیماً توسط شرکت ارائه نشده اند اجرا و نصب نکنید.

رمزهای عبور خود را ماهانه تغییر دهید.

این لیست فقط یک نمونه است و شما باید بر اساس شرایط خاص شبکه خود ، مجموعه ای از بهترین روش ها را برای کاربران خود ایجاد کنید. کاربران همچنین باید بدانند که در صورت نقض داده ها یا به خطر افتادن رایانه ها و سیستم هایی که کاربران مسئول آن هستند ، با چه کسی تماس بگیرند. کاربران همچنین باید بدانند که هرگز ابزارهای تست نفوذ یا سایر ابزارهای کشف شبکه را که ممکن است یک DoS ناخواسته یا آسیب دیگری به شبکه و دستگاه های آن وارد کند ، اجرا نمی کنند. کنترل های فنی مانند فیلتر کردن وب / محتوا ، فیلتر پورت ، فیلتر IP ، و لیست های کنترل دسترسی (ACL) که ترافیک خاصی را انکار می کند می تواند برای کمک به اجرای سیاست های مورد توافق کاربران استفاده شود.

به عنوان بخشی از آموزش کاربر و برای ایمنی جان انسان ، روش های اضطراری نیز باید با هر کاربر در ارتباط و تأیید شود ، از جمله طرح ساختمان ایمنی و خروج اضطراری ، درهایی که به طور خودکار بسته نمی شوند یا باز نمی شوند هدف آنها شامل اجازه دسترسی ، سیستم های هشدار اضطراری ، ، و عملیات HVAC و روش های خاموش شدن اضطراری است. در مرکز داده ها ، روشهای مربوط به ایمنی مربوط به تخلیه الکترواستاتیک (ESD) ، اتصال به زمین ، نصب قفسه ، بلند کردن ، ایمنی ابزار و جایگذاری صحیح دستگاهها نیز باید برنامه ریزی ، ابلاغ و تأیید شود. در صورت وجود مواد خطرناک در محل کار یا در مجاورت آن ، باید یک برگه اطلاعات ایمنی مواد (MSDS) ایجاد شود تا روشهای کار و کار با این مواد مشخص شود.

Patching

برخی از حملات متوجه آسیب پذیری هایی هستند که در سیستم عامل ها و برنامه های مختلف وجود دارد. با کشف این آسیب پذیری ها ، فروشندگان سیستم عامل ها یا برنامه ها اغلب با انتشار Patching به آن واکنش نشان می دهند. پچ برای اصلاح اشکال شناخته شده یا رفع آسیب پذیری شناخته شده در یک نرم افزار طراحی شده است. بنابراین ، مدیران شبکه باید برنامه ای برای پیاده سازی Patch ها در دسترس باشند. شبکه و اسکن آسیب پذیری مبتنی بر میزبان باید با مجوز مدیریت مناسب انجام شود تا تأیید شود که آسیب پذیری های شناخته شده در شبکه وجود ندارند. آزمایش نفوذ همچنین می تواند انجام شود تا بررسی شود که اقدامات امنیتی در حال انجام مطابق انتظار عمل می کنند.

توجه

یک patch با بروزرسانی متفاوت است ، که علاوه بر رفع اشکال یا آسیب پذیری شناخته شده ، یک یا چند ویژگی را به نرم افزار در حال بروزرسانی اضافه می کند.

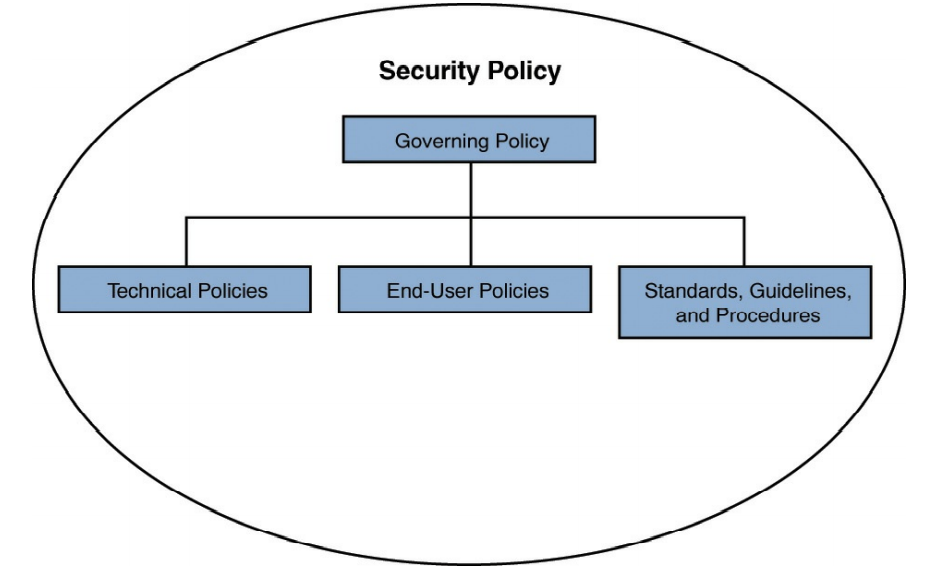

سیاست های امنیتی

یکی از دلایل اصلی نقض امنیت در یک سازمان ، فقدان سیاست امنیتی است یا اگر سیاست امنیتی وجود داشته باشد ، فقدان موثر برقراری ارتباط / اجرای آن سیاست امنیتی است

هدف اصلی سیاست امنیتی ، محافظت از دارایی های یک سازمان است. دارایی های یک سازمان فراتر از موارد ملموس است. دارایی ها همچنین شامل مواردی مانند مالکیت معنوی ، فرایندها و رویه ها ، داده های حساس مشتری و عملکردهای خاص سرور (به عنوان مثال ایمیل یا توابع وب) هستند. گذشته از محافظت از دارایی های یک سازمان ، یک سیاست امنیتی اهداف دیگری را نیز دنبال می کند ، مانند موارد زیر:

آگاه ساختن کارکنان از تعهدات خود در مورد اقدامات امنیتی

شناسایی راه حل های امنیتی خاص مورد نیاز برای دستیابی به اهداف یک سیاست امنیتی( به عنوان یک پایه برای نظارت بر امنیت مداوم عمل می کند)

از آنجا که خط مشی امنیتی سازمان برای دسته های مختلف کارمندان (مانند مدیریت ، کارکنان فنی و کاربران نهایی) اعمال می شود ، یک سند ممکن است کافی نباشد. به عنوان مثال ، پرسنل مدیریتی ممکن است نگران پیچیدگی های فنی یک سیاست امنیتی نباشند ، در حالی که پرسنل فنی ممکن است کمتر به دلیل وجود یک سیاست توجه داشته باشند. همچنین ، اگر کاربران نهایی منطق قوانین را درک کنند ، ممکن است بیشتر از این سیاست پیروی کنند. بنابراین ، یک سیاست امنیتی ممکن است مجموعه ای از اسناد متجانس و در عین حال جداگانه باشد.

شکل ۸-۱۲ : اجزای Security Policy

سیاست حاکم

در یک سطح بسیار بالا ، یک سیاست حاکم به مفاهیم امنیتی که برای یک سازمان مهم تلقی می شود ، پرداخته است. خط مشی حاکمیت در وهله اول نسبت به کارمندان مدیریتی و فنی انجام می شود. موارد زیر عناصر معمول سیاست حاکم هستند:

شناسایی مسئله ای که خط مشی به آن پرداخته است

بحث درباره دیدگاه سازمان درباره این موضوع

بررسی ارتباط سیاست با محیط کار

توضیح چگونگی انطباق کارکنان با این خط مشی

برشمردن فعالیتها ، اقدامات و فرایندهای مناسب

توضیح عواقب عدم تبعیت

ممکن است بخواهید هنگام تنظیم سیاست حاکم با مشاور حقوقی شرکت خود مشورت کنید.

خط مشی های فنی

خط مشی های فنی برخورد دقیق تری از امنیت سازمان را ارائه می دهند

پست الکترونیک

شبکه های بی سیم

(BYOD)

دسترسی از راه دور

پرسنل امنیتی و IT هدف اصلی این سیاست های فنی هستند و این پرسنل در انجام کارهای روزمره خود از این سیاست ها استفاده می کنند. BYOD همچنین به کاربران امکان می دهد آسیب پذیری های دستگاه خود را در صورت مجاز بودن در شبکه به ارمغان آورند. دستگاه های دارای قابلیت بلوتوث آسیب پذیری حملات زیر را دارند:

Bluejacking: ارسال پیام های غیر مجاز به دستگاهی از طریق اتصال بلوتوث

Bluesnarfing: دسترسی غیر مجاز از دستگاه بی سیم از طریق اتصال بلوتوث را فراهم می کند

Bluebugging: دسترسی غیر مجاز را برای اتصال دستگاه بلوتوث به مهاجم ایجاد می کند

خط مشی های کاربر نهایی

خط مشی های کاربر نهایی به مسائل و رویه های امنیتی مربوط به کاربران نهایی می پردازد. به عنوان مثال ، ممکن است از کاربر نهایی خواسته شود AUP را برای دسترسی به اینترنت امضا کند. آن AUP ممکن است بیان کند که دسترسی به اینترنت فقط برای اهداف تجاری است. سپس ، اگر کاربر نهایی به دلایل شخصی از اینترنت استفاده شود ، می تواند با عواقب ذکر شده در سیاست حاکم روبرو شود. AUP باید شامل رضایت برای نظارت بر سیستم کاربر ، ایمیل و ارتباطات دیجیتال کاربر از دستگاه های شرکت باشد.

اسناد دقیق تر

از آنجا که سیاست های حاکم ، سیاست های فنی و سیاست های کاربر نهایی هر یک جمعیت نسبتاً زیادی از پرسنل را هدف قرار می دهند ، این سیاست ها ماهیت کلی دارند. با این حال ، یک سیاست امنیتی جامع نیازمند برخورد بسیار دقیق با رویه های یک سازمان است. بنابراین ، اسناد دقیق تر ، مانند موارد زیر ، اغلب در یک سیاست امنیتی وجود دارد:

استانداردها

رویه ها

رهنمودها

- استانداردها: استانداردها از سازگاری درون یک شبکه پشتیبانی می کنند. به عنوان مثال ، یک استاندارد ممکن است تعداد محدودی از سیستم عامل ها را برای پشتیبانی در سازمان مشخص کند زیرا پشتیبانی کارکنان IT از سیستم عامل مورد نظر برای کاربر غیرمعمول نیست. همچنین ، استانداردها می توانند برای دستگاه های پیکربندی ، مانند روترها (به عنوان مثال ، داشتن یک پروتکل مسیریابی استاندارد) اعمال شوند.

- رهنمودها: استانداردها معمولاً اجباری هستند ، اما دستورالعمل ها معمولاً پیشنهادی هستند. به عنوان مثال ، یک سری از بهترین روش ها ممکن است رهنمودهای یک سیاست امنیتی باشد.

- رویه ها: برای حمایت از ثبات در شبکه ، و طبق استانداردهای ذکر شده قبلی ، یک سیاست امنیتی ممکن است شامل مجموعه ای از رویه ها باشد. این روش ها اسناد مفصلی هستند که دستورالعمل های گام به گام برای انجام وظایف خاص را ارائه می دهند.

به خاطر داشته باشید که این لیست جامع نیست و شما باید مجموعه ای از اسناد را متناسب با نیازهای امنیتی شرکت خود ایجاد کنید.

پاسخ حادثه (Incident Response)

واکنش سازمان به نقض امنیتی را واکنش حادثه ای می نامند. بسیاری از کنترل های بازدارنده هشدارهایی از قبیل “متخلفین را در حد کامل قانون، تحت پیگرد قانونی قرار می دهند” نشان می دهند. با این حال ، برای پیگرد قانونی یک مهاجم ، طرفین دعوا معمولاً برای ارائه استدلال موثر به عناصر زیر احتیاج دارند:

انگیزه : انگیزه دلیل حمله را توصیف میکند. مثلاً آیا مهاجم کارمند ناراضی بود؟ همچنین ، انگیزه های بالقوه می توانند برای تعریف در حین تحقیق ارزشمند باشند. به طور خاص ، تحقیقات ممکن است در مورد افرادی که انگیزه ای برای انجام حمله داشتند آغاز شود.

معنی: با تمام کنترل های امنیتی موجود برای محافظت از داده ها یا سیستم های رایانه ای ، شما باید تعیین کنید که آیا متهم از توانایی (مثلا مهارت های فنی) برای انجام حمله برخوردار بوده است یا خیر.

فرصت: این سوال که آیا متهم فرصتی برای حمله داشته است مطرح می کند که آیا متهم برای انجام حمله در دسترس بوده است؟

پزشکی قانونی رایانه شواهد قانونی است که در رایانه ها و دستگاه های ذخیره دیجیتال یافت می شود. چالش دیگر پیگرد قانونی جرایم رایانه ای از شکننده بودن داده ها ناشی می شود. برای جلوگیری از دستکاری چنین شواهدی ، سیاست ها و رویه های دقیق برای مدیریت داده ها باید انجام شود عنوان مثال ، قبل از اینکه هر کار تحقیقی روی یک سیستم رایانه ای انجام شود ، ممکن است یک خط مشی ایجاب کند که چندین نسخه از یک دیسک سخت تهیه شود. یک یا چند نسخه اصلی را می توان قفل کرد و نسخه ها را می توان برای تحقیقات در اختیار دفاع و تعقیب قرار داد. یک سازمان کاملاً آماده ، فرایندها و رویه هایی دارد که در صورت بروز حادثه مورد استفاده قرار می گیرد. یک طرح باید شامل اولین پاسخ دهندگان باشد که منطقه را ایمن می کنند و سپس در صورت لزوم سیاست یا قانون ، به مدیریت ارشد و مقامات افزایش می یابد. این همچنین شامل مستندات صحنه ، جمع آوری و نگهداری شواهد ، کشف الکترونیکی (که جنبه الکترونیکی شناسایی ، جمع آوری و تولید اطلاعات ذخیره شده الکترونیکی است) ، انتقال داده ها ، گزارش پزشکی قانونی و فرایندی برای هنگام پیش بینی دعوا ، است . از حفظ شواهد ، داده ها و جزئیات به عنوان نگهداری قانونی یاد می شود.

اسکنرهای آسیب پذیری :

اسکنرهای آسیب پذیر بعد از استقرار زاه حل امنیتی شبکه ، ممکن است اجزای آن راه حل باشند . اسکنرهای آسیب پذیر شامل Nessus,nmap است .

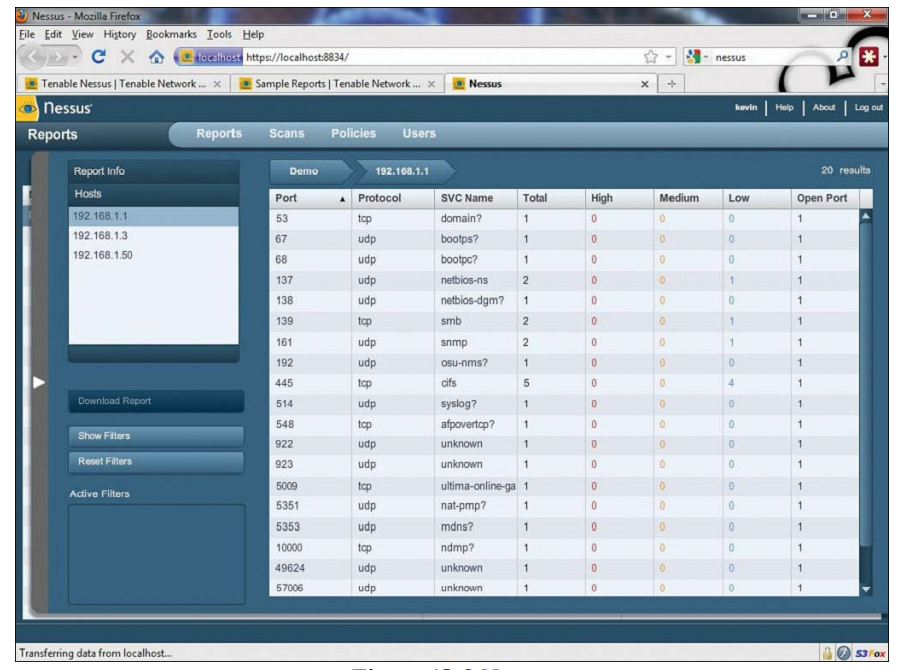

Nessus :

این محصول از https://www.tenable.com/products/nessus-vulnerability-scanner قابل دسترسی است و برخی از ویژگی های آن به شرح زیر است :

- انجام audits بر روی سیستم ها بدون نیاز به نصب عامل بر روی سیستم ها

- بررسی پیکربندی های سیستم برای انطباق با خط مشی یک سازمان

- سیستم های حسابرسی برای محتوای خاص (به عنوان مثال ، اطلاعات کارت اعتباری)

- انجام اسکن مداوم ، بنابراین زمان مورد نیاز برای شناسایی آسیب پذیری شبکه را کاهش می دهد

- برنامه ریزی اسکن ها برای انجام یک بار ، روزانه ، هفتگی یا ماهانه

Tenable Network Security محصولات متنوعی را برای استفاده در منازل و مشاغل ارائه می دهد. شکل ۱۲-۹ مثالی از نتیجه اسکن نسوس را نشان می دهد.

شکل ۹-۱۲ : Nessus

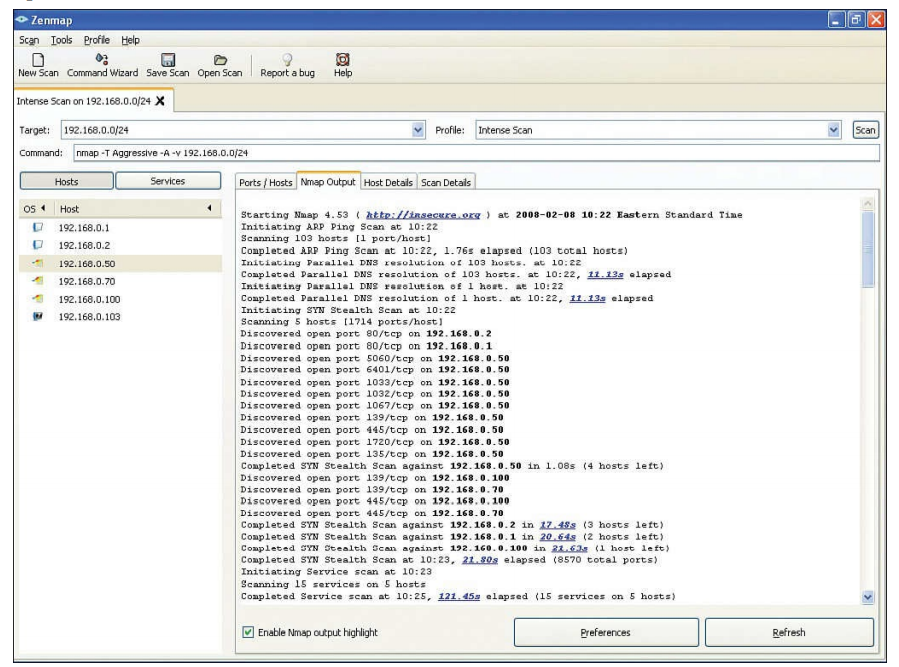

nmap

به عنوان نمونه دیگری از اسکنر آسیب پذیری ، برنامه Nmap را در نظر بگیرید. Nmap یک اسکنر در دسترس عموم است که می تواند از http://nmap.org بارگیری شود و برخی از ویژگی های آن به صورت زیر است :

- ویژگی های اسکن و sweeping خدمات در حال اجرا بر روی سیستم ها را در محدوده مشخصی از آدرس های IP شناسایی می کند

- استفاده از رویکرد پنهانکاری برای اسکن و sweeping ، باعث می شود اسکن و sweep کمتر توسط میزبان و فناوری IPS قابل شناسایی باشد

- استفاده از فناوری اثر انگشت سیستم عامل برای شناسایی سیستم عامل در حال اجرا روی سیستم هدف (شامل درصدی از اطمینان از اینکه سیستم عامل به درستی تشخیص داده شده است)

شکل ۱۲-۱۰ نسخه GUI Nmap را نشان می دهد ، جایی که مجموعه ای از آدرس های IP میزبان علاوه بر انواع دیگر اثر انگشت ، برای پورت های باز نیز اسکن می شود.

شکل ۱۰-۱۲ : Nmap

گلدان های عسل و شبکه های عسل

گلدان عسل به عنوان یک distracter شناخته می شود. به طور خاص ، به نظر می رسد سیستمی که به عنوان گلدان عسل تعیین می شود یک هدف حمله جذاب است. یک ایده در مورد استفاده از گلدان عسل قرار دادن یک یا چند سیستم گلدان عسل در شبکه است تا مهاجمان را به فکر واقعی بودن یک سیستم بکشاند. سپس مهاجمان با استفاده از منابع خود به گلدان عسل حمله می کنند ، نتیجه نهایی این است که مهاجمان سرورهای واقعی را تنها می گذارند. استفاده دیگر از گلدان عسل به عنوان سیستمی است که به طور گسترده کنترل می شود تا یاد بگیرد که مهاجم در سیستم چه کاری انجام می دهد. یک گلدان عسل می تواند ، به عنوان مثال ، یک سیستم UNIX باشد که با یک رمز عبور ضعیف پیکربندی شده است. پس از ورود مهاجم ، surveillance software می تواند آنچه را که مهاجم انجام می دهد بر روی سیستم ثبت کند. از این دانش می توان برای محافظت از سرورهای واقعی شبکه استفاده کرد.

نکته :

برای شبکه های بزرگتر ، یک مدیر شبکه ممکن است چندین گلدان عسل مستقر کند و یک تور عسل تشکیل دهد.

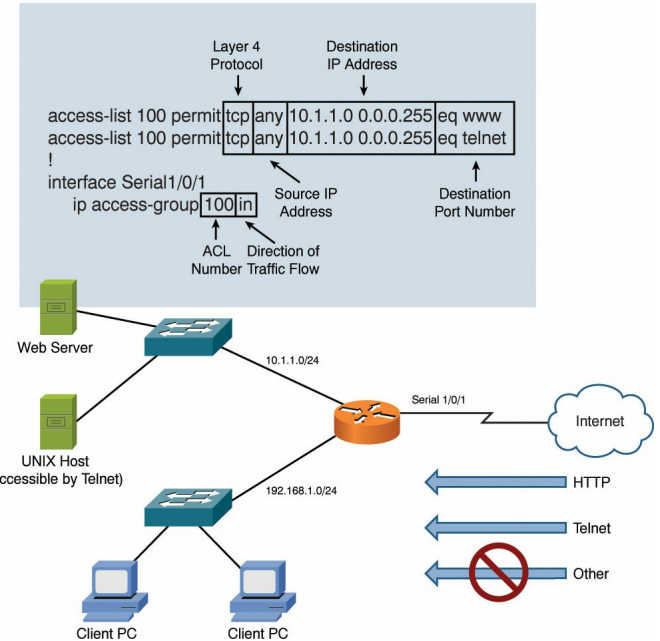

لیست های کنترل دسترسی

لیست های کنترل دسترسی (ACL) قوانینی هستند که معمولاً در رابط های روتر اعمال می شوند و میزان ترافیک مجاز و ممنوع را مشخص می کنند. اگرچه ویژگی های ACL بسته به فروشنده روتر متفاوت است ، نمونه هایی از معیارهای فیلتر شامل آدرس های IP (منبع یا مقصد) ، شماره پورت (منبع یا مقصد) و آدرس های MAC (منبع یا مقصد) است.

به عنوان مثال شکل ۱۲-۱۱ را در نظر بگیرید که نشان می دهد ACL در یک رابط در روتر Cisco IOS اعمال می شود.

شکل ۱۱-۱۲ : ACL Example

این syntax به رابط روتر Serial 1/0/1 می گوید که اجازه می دهد ترافیک ورودی Telnet و HTTP را از هر منبع و مقصدی برای شبکه ۱۰٫۱٫۱٫۰/۲۴ فراهم کنید. با این حال ، ممکن است در مورد سایر ترافیکی که سعی در ورود به رابط سریال ۱/۰/۱ دارد کنجکاو باشید. از آنجا که هیچ دستورالعمل انکاری در syntax وجود ندارد ، آیا این ترافیک مجاز است؟ در واقع ، در مورد روترهای IOS سیسکو ، ACL ها به طور ضمنی (و غیرقابل مشاهده) همه دستورالعمل ها را رد می کنند. بنابراین ، هرگونه ترافیکی که صریحاً مجاز نیست ، رد می شود.

دستگاه های امنیت جسمی

نباید از اهمیت کنترل های امنیتی فیزیکی و دستگاه ها غافل شوید. بسیاری از دستگاه های شبکه با دستیابی به دسترسی فیزیکی قابلیت بازنشانی را دارند می توانید این قسمت را به دو دسته اصلی تقسیم کنید: تشخیص و پیشگیری. از جمله تکنیک ها و دستگاه های امنیتی:

تشخیص

تشخیص حرکت: از طریق روش های مکانیکی یا الکترونیکی ، می توانید دستگاه های تشخیص حرکت را نصب کنید که هنگام تغییر موقعیت اشیا در یک مکان شبکه فیزیکی ، به شما هشدار دهند.

نظارت تصویری: مشاهده مناطق اصلی شبکه از طریق دوربین های ویدئویی را مجاز می کند.

برچسب های ردیابی دارایی: می توانید با استفاده از فن آوری های بی سیم مختلف ، مکان فیزیکی اشیا شبکه و پرسنل شبکه را با استفاده از فناوری های برچسب متصل به آنها ، ردیابی کنید.

تشخیص دستکاری: می توانید برای اطمینان از دستکاری نکردن تجهیزات شبکه اقداماتی انجام دهید. به عنوان مثال ، ممکن است کلیدهای کابل شبکه اصلی را در مجراهایی که به وضوح مشاهده می شوند قرار دهید و وسایل خانه را از طریق محفظه های شیشه ای به راحتی مشاهده کنید.

جلوگیری

نشان ها: نشان های شناسایی در رابطه با امنیت فیزیکی کمک می کنند اکنون استفاده از دستگاه خواندن اثر انگشت ، تشخیص چهره یا اسکن شبکیه برای دستگاه های رایج مانند تلفن های همراه ما واقعیت دارد.

کارت های هوشمند: به نظر می رسد کارت هوشمند فقط یک جز credit به اندازه کارت اعتباری “عادی” است ، اما کارت دارای مداراتی است که به آن اجازه می دهد تا کاربر را در برابر سیستم های شبکه احراز هویت کند. این امر به امنیت کمک می کند زیرا کاربر باید چیزی در اختیار داشته باشد (کارت هوشمند) و چیزی (رمز عبور) بداند. این روش برای خودپردازها در سیستم بانکی برای چندین دهه به خوبی کار کرده است.

fobs key: fob key ضمیمه الکترونیکی حلقه کلید است. این دستگاه ممکن است دسترسی به یک سیستم شبکه را فراهم کند ، یا ممکن است به راحتی یک درب امن را قفل یا باز کند.

قفل: بعضی اوقات ساده ترین مکانیسم های امنیتی موثرترین هستند. این اغلب در مورد قفل کردن در تمام مناطق شبکه و تجهیزات وجود دارد.

سخت شدن دستگاه شبکه :

یکی دیگر از حوزه های مهم دفاعی سخت شدن دستگاه های شبکه است. این به سختی یک مرحله واحد است ، اما یک مجموعه جامع از مراحل است که در صورت استفاده به شما اطمینان می دهد که دستگاه شبکه توسط مهاجم به خطر نیفتد.

مراحل سخت شدن دستگاه شبکه می تواند شامل موارد زیر باشد:

تغییر اعتبار پیش فرض

جلوگیری از رمزهای عبور مشترک

به روزرسانی میان افزار

وصله و به روزرسانی

هش فایل.

غیرفعال کردن خدمات غیرضروری.

استفاده از پروتکل های ایمن.

تولید کلیدهای جدید

غیرفعال کردن پورت های استفاده نشده

تغییر VLAN بومی.

محافظت از لایه ۲

به یاد داشته باشید ، بسیاری از محافظت ها شامل موارد زیر در لایه ۲ وجود دارد:

Spanning tree protections : این حفاظ ها شامل root guard ، محافظ BPDU و محافظ flood است. Root guard از سوئیچ دیگری در توپولوژی جلوگیری می کند تا نقش ریشه STP را بدست آورد ، در حالی که محافظ BPDU به شناسایی سوئیچ های سرکش یا بی جا در توپولوژی کمک می کند. Flood Guard به جلوگیری از حملات Denial of Service (DoS) کمک می کند تا ارتباطات را از طریق طغیان گسترده قابها به هم بزند.

DHCP snooping: این شامل جلوگیری DHCP و حملات DHCP با محدود کردن پورت ها برای پذیرش پیام های DHCP خاص است.

تقسیم بندی VLAN: این امر ذاتاً از سیستم در برابر “حملات” تصادفی یا مخرب سیستم های دیگر حوزه های پخش محافظت می کند. تقسیم بندی VLAN همچنین ارتباطات بین VLAN را مجبور به عبور از یک روتر می کند ، که می تواند به راحتی سیاست های امنیتی و بررسی های امنیتی در ترافیک را اعمال کند.

امنیت دسترسی از راه دور

اگرچه می توان از ACL برای اجازه یا رد اتصالات خاص جاری از طریق روتر (یا سوئیچ) استفاده کرد ، اما باید اتصالات را به دستگاه های شبکه (به عنوان مثال روترها ، سوئیچ ها یا سرورها) کنترل کنید. بسیاری از این روشهای امنیتی دسترسی از راه دور شامل موارد زیر است :

- RAS[1]

- RDP[2]

- PPPoE[3]

- PPP[4]

- ICA[5]

- SSH

- Kerberos

- AAA[6]

- RADIUS[7]

- TACACS+[8]

- NAC[9]

- IEEE 802.1X

- CHAP[10]

- MS-CHAP[11]

- EAP[2]

[۱] Remote Access Server

[۲] Remote Desktop Protocol

[۳] Point-to-Point Protocol over Ethernet

[۴] Point-to-Point Protocol

[۵] Independent Computing Architecture

[۶] Authentication, authorization, and accounting

[۷] Remote Authentication Dial-In User Service

[۸] Terminal Access Controller Access-Control System Plus

[۹] Network Admission Control

[۱۰] Challenge-Handshake Authentication Protocol

[۱۱] Microsoft Challenge-Handshake Authentication Protocol

جدول ۲-۱۲ : Remote-Access Security Methods

| تکنولوژی | توضیح |

| RAS | سرور دسترسی از راه دور Microsoft (RAS) Microsoft Routing و Remote Access Server (RRAS) است. RRAS یک ویژگی Microsoft Windows Server است که به مشتریان Microsoft Windows امکان دسترسی از راه دور به یک شبکه Microsoft Windows را می دهد. |

| RDP | پروتکل دسکتاپ از راه دور (RDP) پروتکل مایکروسافت است که به کاربر اجازه می دهد دسکتاپ رایانه از راه دور را مشاهده و کنترل کند. |

| PPPoE | پروتکل [۱](PPPoE) یک پروتکل معمول مورد استفاده بین مودم DSL در یک خانه (یا محل کار) و یک ارائه دهنده خدمات است. به طور خاص ، PPPoE فریم های PPP را درون قاب های اترنت محصور می کند. این روش به اتصال اترنت اجازه می دهد تا از ویژگی های PPP مانند تأیید اعتبار استفاده کند. |

| PPP | پروتکل نقطه به نقطه [۲](PPP) یک پروتکل معمول لایه ۲ است که ویژگی هایی مانند رابط چند منظوره ، تشخیص looped link ، تشخیص خطا و احراز هویت را ارائه می دهد. |

| ICA | (ICA)[3] یک پروتکل اختصاصی Citrix Systems است که به شما اجازه می دهد برنامه ای که در یک پلتفرم اجرا می شود (به عنوان مثال Microsoft Windows) از یک کلاینت از راه دور ، مستقل از بستر سرویس گیرنده (به عنوان مثال UNIX) قابل مشاهده و کنترل باشد. |

| SSH | Secure Shell پروتکلی است که برای اتصال ایمن به یک میزبان از راه دور استفاده می شود (معمولاً از طریق شبیه ساز ترمینال). |

| Kerberos | Kerberos پروتکل احراز هویت کلاینت / سرور است که از احراز هویت متقابل بین کلاینت و سرور پشتیبانی می کند. Kerberos از مفهوم شخص ثالث معتبر (مرکز توزیع کلید) استفاده می کند که بلیط هایی را به جای استفاده از نام کاربری و رمز عبور استفاده می کند. |

| AAA | احراز هویت ، مجوز و حسابداری [۴](AAA) به شبکه اجازه می دهد یک مخزن واحد از اعتبار کاربر داشته باشد. سپس یک مدیر شبکه می تواند برای ورود به دستگاه های مختلف شبکه (به عنوان مثال روترها و سوئیچ ها) ، همان مدارک را ارائه دهد. RADIUS و TACACS + پروتکل هایی هستند که معمولاً برای برقراری ارتباط با یک سرور AAA استفاده می شوند. |

| RADIUS | سرویس کاربری شماره گیر احراز هویت از راه دور [۵](RADIUS) یک پروتکل مبتنی بر UDP است که برای برقراری ارتباط با یک سرور AAA استفاده می شود. برخلاف TACACS + ، RADIUS یک بسته احراز هویت را رمزگذاری نمی کند ، بلکه فقط رمز عبور را رمزگذاری می کند. با این حال ، RADIUS ویژگی های حسابداری قوی تری نسبت به TACACS + ارائه می دهد. همچنین ، RADIUS یک پروتکل مبتنی بر استاندارد است ، در حالی که TACACS + یک پروتکل اختصاصی سیسکو است |

| TACACS+ | (TACACS +)[6] یک پروتکل AAA اختصاصی مبتنی بر TCP سیسکو است. TACACS + دارای سه جلسه یا عملکرد جداگانه و مجزا برای احراز هویت ، مجوز و حسابداری است. |

| NAC | کنترل پذیرش شبکه [۷](NAC) می تواند دسترسی به شبکه را براساس ویژگی های دستگاهی که به دنبال پذیرش است ، مجاز یا رد کند . به عنوان مثال ، می توان سیستم عامل کلاینت و نسخه نرم افزار آنتی ویروس را با توجه به مجموعه ای از الزامات قبل از اجازه دسترسی مشتری به شبکه بررسی کرد. به این روند بررسی مشخصات مشتری ، posture assessment گفته می شود. |

| IEEE 802.1X | IEEE 802.1X نوعی NAC است که می تواند دسترسی سرویس گیرنده LAN بی سیم یا سیمی را به شبکه مجاز یا رد کند. اگر از IEEE 802.1X برای دسترسی به LAN از طریق پورت سوئیچ استفاده شده باشد ، از IEEE 802.1X برای امنیت پورت استفاده می شود. دستگاهی که به دنبال ورود به شبکه است ، درخواست کننده نامیده می شود. دستگاهی که به آن متصل می شود (یا به صورت بی سیم یا از طریق اتصال سیمی) احراز هویت نامیده می شود. دستگاهی که مدارک درخواست کننده را بررسی کرده و به درخواست کننده اجازه دسترسی یا عدم دسترسی به شبکه را می دهد ، سرور احراز هویت نامیده می شود. معمولاً یک سرور احراز هویت ، یک سرور RADIUS است. |

| CHAP | پروتکل احراز هویت (CHAP)[8] احراز هویت یک طرفه را برای اتصال از راه دور انجام می دهد. اما احراز هویت از طریق یک مصافحه سه طرفه (پیام های چالش ، پاسخ و پذیرش) بین سرور و سرویس گیرنده انجام می شود. مصافحه سه طرفه اجازه می دهد تا مشتری بدون ارسال اطلاعات معتبر از طریق شبکه احراز هویت شود. پروتکل احراز هویت رمز عبور (PAP) یک روش متن ساده و رمزگذاری نشده برای تبادل رمز است که باید از آن اجتناب شود. |

| MS-CHAP | پروتکل احراز هویت (MS-CHAP)[9] نسخه CHAP است که توسط مایکروسافت بهبود یافته و مجموعه ای از ویژگی های اضافی را که با CHAP وجود ندارد ، از جمله احراز هویت دو طرفه ارائه می دهد. |

| EAP | پروتکل احراز هویت قابل توسعه [۱۰](EAP) نحوه احراز هویت توسط IEEE 802.1X را مشخص می کند. انواع مختلفی از EAP وجود دارد: [۱۱](EAP-FAST) ، [۱۲](EAP-MD5) و [۱۳](EAP-TLS). |

| Two-factor authentication | احراز هویت دو عاملی [۱۴](TFA) به دو نوع احراز هویت از کاربری که به دنبال ورود به یک شبکه است نیاز دارد. به عنوان مثال ، ممکن است یک کاربر نیاز به دانستن چیزی (به عنوان مثال رمز عبور) و (مانند اثر انگشت خاص ، که با دستگاه احراز هویت بیومتریک قابل بررسی است) داشته باشد. |

| Multifactor authentication | همانند احراز هویت دو عاملی ، احراز هویت چند عاملی به دو یا چند نوع احراز هویت موفق قبل از اعطای دسترسی به شبکه نیاز دارد. |

| Single sign-on | [۱۵](SSO) به کاربر اجازه می دهد تا فقط یک بار احراز هویت کند تا به چندین سیستم دسترسی پیدا کند ، بدون اینکه کاربر به طور مستقل با هر سیستم احراز هویت کند. |

| Local authentication | احراز هویت محلی به دستگاه شبکه احراز هویت کاربر با پایگاه داده اطلاعات حساب کاربر ذخیره شده در خود دستگاه است. در صورت عدم موفقیت در یک روش خارجی دیگر ، این یک روش مهم تأیید اعتبار است. |

| LDAP | پروتکل [۱۶](LDAP) مجموعه ای از استانداردها را برای ذخیره و دسترسی به اطلاعات حساب کاربر مجاز می داند. بسیاری از فروشگاههای اختصاصی کاربران از LDAP برای سهولت دسترسی پشتیبانی می کنند .مثل Active Directory مایکروسافت. |

| Captive portal | پورتال captive یک صفحه وب است که قبل از دسترسی کاربر به منابع شبکه ظاهر می شود. این صفحه وب اعتبار کاربر را برای تأیید اعتبار می پذیرد و آن را به سرور احراز هویت ارائه می دهد. |

[۱] Point-to-Point Protocol over Ethernet

[۲] Point-to-Point Protocol

[۳] Independent Computing Architecture

[۴] Authentication, authorization, and accounting

[۵] Remote Authentication Dial-In User Service

[۶] Terminal Access Controller Access-Control System Plus

[۷] Network Admission Control

[۸] Challenge-Handshake Authentication Protocol

[۹] Microsoft Challenge-Handshake Authentication Protocol

[۱۰] Extensible Authentication Protocol

[۱۱] Extensible Authentication Protocol-Flexible Authentication via Secure Tunneling

[۱۲] Extensible Authentication ProtocolMessage Digest 5

[۱۳] Extensible Authentication Protocol-Transport Layer Security

[۱۴] Two-factor authentication

[۱۵] Single sign-on

[۱۶] Lightweight Directory Access Protocol

در حالی که بسیاری از فناوری های این جدول محبوب هستند ، در حال حاضر به دلیل توانایی در کمک به شبکه های ایمن و داده های آنها ، احراز هویت چند عاملی از محبوبیت بیشتری برخوردار است. گزینه های اجزای این طرح احراز هویت شامل موارد زیر است:

چیزی که شما می دانید

چیزی که شما دارید

چیزی که هستی

جایی هستی

کاری که می کنید

فایروال ها

آشنایی با سه لایه امنیتی اضافی که می توانند اغلب روی یک شبکه اعمال شوند این لایه های اضافی شامل فایروال ها ، شبکه های خصوصی مجازی و سیستم های تشخیص و جلوگیری از نفوذ است.

انواع فایروال

فایروال مجموعه ای از قوانین را تعیین می کند که نوع ورود و خروج به سایت را مجاز یا رد می کند. دستگاه های فایروال واقعی می توانند فایروال نرم افزاری یا فایروال سخت افزاری باشند:

فایروال نرم افزار: رایانه ای است که نرم افزار فایروال را اجرا می کند و می تواند از خود کامپیوتر محافظت کند (به عنوان مثال ، جلوگیری از اتصال ورودی به کامپیوتر). از این به عنوان فایروال مبتنی بر میزبان یاد می شود. روش دیگر ، فایروال نرم افزاری می تواند رایانه ای باشد که بیش از یک کارت رابط شبکه (NIC) در حال اجرا است . نوع فایروال نرم افزاری می تواند ترافیک تلاش برای عبور از رایانه را فیلتر کند (یعنی ورود به یکی از NIC ها و خروج از طریق NIC متفاوت). فایروالی که در حال فیلتر کردن ترافیکی است که از طریق فایروال هدایت می شود ، به عنوان فایروال مبتنی بر شبکه شناخته می شود.

فایروال سخت افزار: این دستگاه می تواند چندین رابط برای اتصال به مناطقی از شبکه داشته باشد که به سطوح مختلف امنیتی نیاز دارند. فایروال های سخت افزاری معمولاً ظرفیت بالاتری نسبت به فایروال های نرم افزاری دارند. با این وجود ، برای یک فایروال اداری یا خانگی کوچک ، قیمت و عملکرد با یک فایروال نرم افزاری بهتر مطابقت دارد.

هنگامی که ترافیک به یک فایروال وارد یا خارج می شود ، فایروال ترافیک را بر خلاف مجموعه ای از قوانین فایروال بررسی می کند ، که ممکن است ترافیک را مجاز یا رد کند. علاوه بر این ، بسیاری از فایروال ها ترجمه آدرس شبکه (NAT) یا Port Address Translation (PAT) را انجام می دهند ، برخی از فایروال ها ممکن است شامل یک سرویس فیلتر کردن محتوا باشد که می تواند بسته ها را از طریق فایروال بر اساس نوع محتوای درخواستی انکار کند. به عنوان مثال سیاست های شرکت دسترسی به وب سایت های بازی را محدود می کند .

انواع بازرسی فایروال

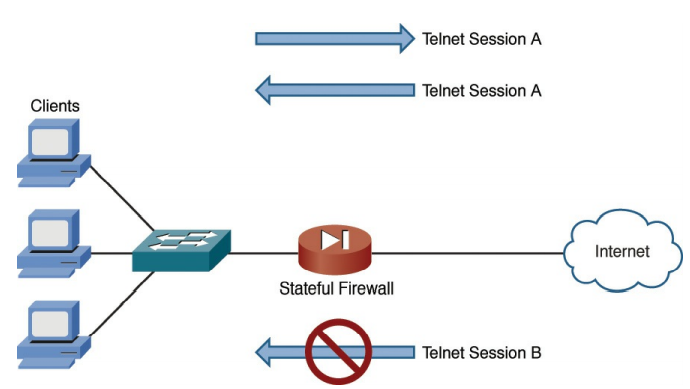

برخی از فایروال ها ترافیک را فقط براساس هدر بسته بازرسی می کنند. این نوع فایروال را فایروال فیلتر کننده بسته ها می نامند. فایروال های دیگر می توانند تشخیص دهند که بسته ای بخشی از جلسه ای است که ممکن است در داخل شبکه محلی یا خارج از شبکه محلی ایجاد شده باشد. به این نوع فایروال ، فایروال حالت دار گفته می شود.

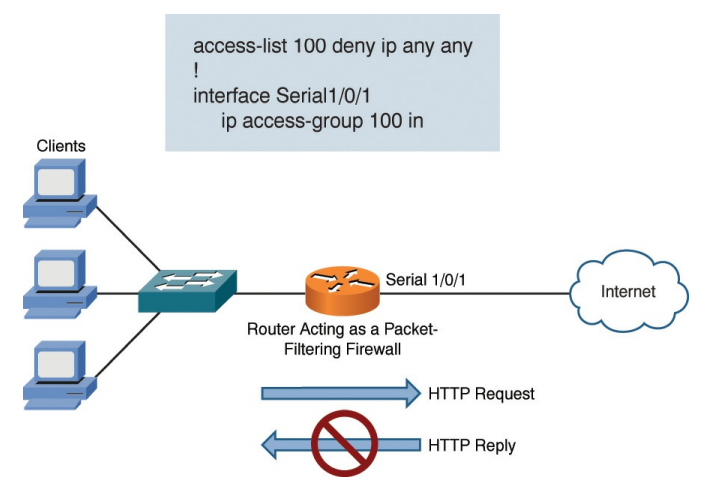

فایروال فیلتر کننده بسته ها

ACL می تواند بر اساس محتویات هدر آن بسته اجازه داده شود (مثلاً براساس اطلاعات آدرس IP منبع و مقصد یا اطلاعات شماره پورت منبع و مقصد) تصمیم بگیرد که بسته شود. دستگاهی که براساس قوانین مشابه ACL ترافیک را فیلتر می کند ، یک فایروال فیلتر کننده بسته است. با این حال ، فایروال فیلتر کننده بسته فاقد انعطاف پذیری است.

شکل ۱۲-۱۲ : Packet-Filtering Firewall

به عنوان مثال ، تصور کنید که یک مشتری داخلی که دارای یک مرورگر وب است سعی می کند با یک سرور وب در اینترنت تماس بگیرد. اگرچه درخواست HTTP خروجی مجاز است ، اما پاسخ HTTP برگشتی توسط ACL ورودی اعمال شده روی رابط سریال ۱/۰/۱ مسدود می شود. در نتیجه ، جلسه HTTP قابل ایجاد نیست.

Stateful Firewall

بر خلاف فایروال فیلتر کننده بسته ها ، یک فایروال با حالت قبل از ورود به اینترنت ، ترافیکی را که از شبکه داخلی خارج می شود ، بررسی می کند. سپس ، هنگام بازگشت ترافیک از همان جلسه (که توسط آدرس های IP منبع و مقصد و شماره پورت مشخص شده است) سعی در ورود به شبکه داخلی وجود دارد ، فایروال حاکم اجازه ترافیک را می دهد. فرآیند بازرسی از ترافیک برای شناسایی جلسات منحصر به فرد ، stateful inspection نامیده می شود. به عنوان مثال ، شکل ۱۲-۱۳ را در نظر بگیرید ، که یک فایروال حاکم اجازه بازگشت ترافیک از اینترنت را برای یک جلسه Telnet که از شبکه داخلی آغاز شده است (جلسه A)را میدهد . با این وجود ، اگر جلسه Telnet از دستگاهی در اینترنت آغاز شود ، ترافیک Telnet که از اینترنت می آید مسدود می شود.

شکل ۱۳-۱۲ : Stateful Firewall

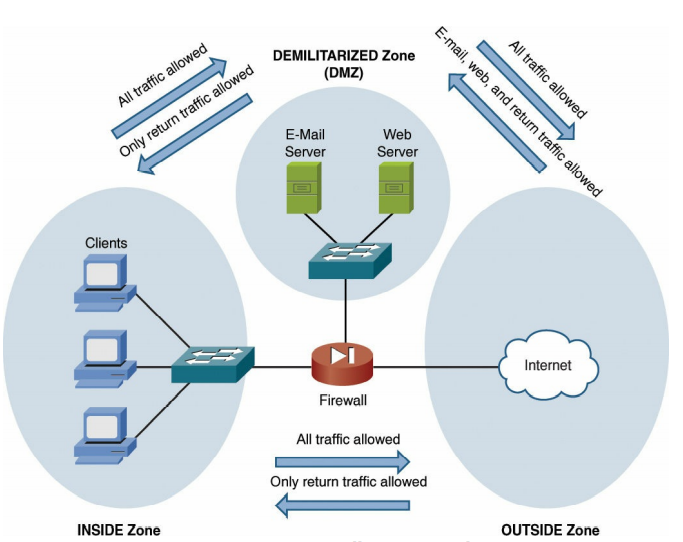

مناطق فایروال

رابط های فایروال را می توان متعلق به مناطق مختلف فایروال تعریف کرد. پس از تعیین اینکه کدام رابط ها به کدام مناطق تعلق دارند ، می توانید قوانینی تنظیم کنید که بگویید چه نوع ترافیکی بین مناطق مجاز است. رابط فایروال متصل به شبکه داخلی (شبکه قابل اعتماد) به گونه ای پیکربندی شده است که متعلق به منطقه INSIDE است. رابط فایروال متصل به اینترنت (یک شبکه غیرقابل اعتماد) متعلق به منطقه OUTSIDE پیکربندی شده است.

شکل ۱۴-۱۲ : مثالFirewall Zone

به منطقه DEMILITARIZED (DMZ) توجه کنید. DMZ اغلب شامل سرورهایی است که باید از طریق اینترنت عمومی قابل دسترسی باشد. این روش در این مثال به کاربران این امکان را می دهد که ایمیل یا جلسه وب را وارد ایمیل یا سرور وب سازمان کنند. با این حال ، سایر پروتکل ها مسدود می شوند.

فایروال های مدیریت تهدید واحد

فایروال یا دروازه مدیریت تهدید واحد (UTM) دستگاهی است که سعی دارد چندین عملکرد امنیتی را در یک دستگاه فیزیکی یا منطقی قرار دهد. ویژگی های یک UTM ایده آل می تواند شامل سیستم جلوگیری از نفوذ شبکه (IPS) ، آنتی ویروس / ضد نرم افزار مبتنی بر شبکه ، فیلتر کردن URL و محتوا ، ، جلوگیری از از دست دادن داده ها (DLP) ، بررسی انطباق نظارتی ، فیلتر کردن مناسب ، خدمات VPN ، چندین رابط برای DMZ ، تعادل بار ، کنترل دسترسی و فیلتر کردن مبتنی بر کاربر ، ترجمه آدرس شبکه (NAT) ، اجرای شفاف یا مسیریاب ، سوکت های امن ، رهگیری لایه (SSL) ، تجزیه و تحلیل محتوای لایه برنامه ، ارزیابی وضعیت برای رایانه متصل و موارد دیگر باشد .

دستگاهی که ارزیابی وضعیت را در برابر سیستم کلاینت انجام می دهد ، معمولاً شامل یک عامل در حال اجرا بر روی رایانه مشتری یا دستگاه تلفن همراه است ، که می توان از UTM هنگام ارزیابی وضعیت سوال کرد تا بررسی کند که قبل از نصب عناصر مورد نیاز مانند به روزرسانی های امنیتی اجازه دادن به کلاینت برای اتصال از طریق VPN به دستگاه UTM مجاز است . اگر سرویس گیرنده شرایط مورد نیاز را برآورده نکند ، می توان محدودیت دسترسی به منطقه شبکه را داشت تا بتوان قبل از آن اجزای مورد نیاز را در رایانه مشتری به روز کرد.

UTM همچنین می تواند دسترسی به شبکه مهمان را بر اساس احراز هویت کاربر فراهم کند. نمایندگی ای که روی رایانه کلاینت اجرا می شود می تواند یک عامل پایدار باشد که همیشه در حال اجرا است یا موقتباشد که فقط در هنگام تلاش کامپیوتر مشتری برای اتصال به رایانه نصب یا اجرا می شود.

شبکه های خصوصی مجازی

بیشتر نیروی کار امروزی (طبق گفته سیستم های سیسکو تقریباً ۴۰٪) در خارج از محل دفتر مرکزی شرکت واقع شده است. برخی از کارمندان در دفاتر از راه دور کار می کنند. این کارمندان از راه دور می توانند با استفاده از انواع فن آوری های WAN ، مانند خطوط اجاره ای(leased lines) و مدارهای مجازی خصوصی (PVC) که در شبکه های Frame Relay / ATM یافت می شوند ، به شبکه اصلی شرکت خود متصل شوند. با این حال ، این فناوری های WAN معمولاً هزینه بیشتری نسبت به فن آوری های پهنای باند گسترده مانند خط مشترک دیجیتال (DSL) و کابل دارند که ممکن است سرعت بیشتری نیز داشته باشند.

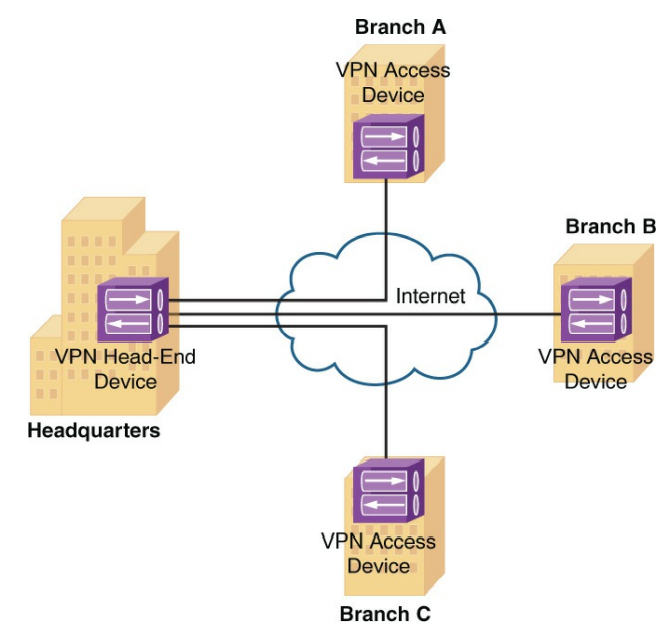

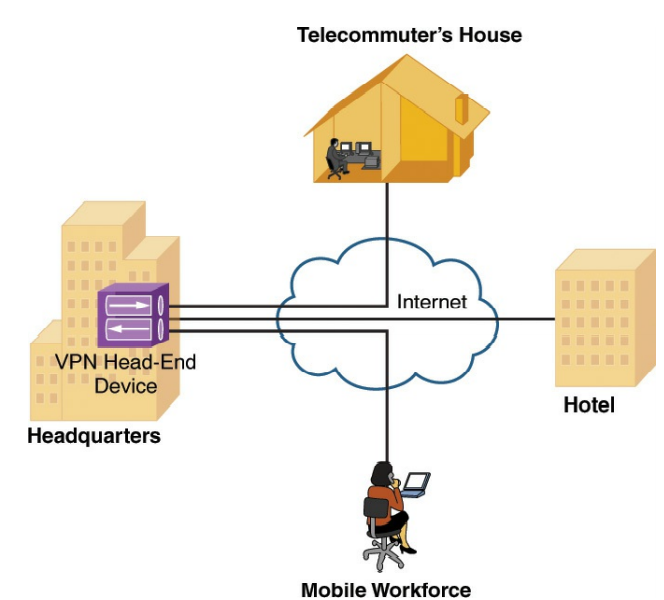

خوشبختانه ، شبکه های خصوصی مجازی (VPN) از ارتباط ایمن بین دو سایت از طریق یک شبکه غیرقابل اعتماد (به عنوان مثال اینترنت) پشتیبانی می کنند. دو دسته اصلی VPN ها VPN های سایت به سایت و مشتری به سایت هستند:

- VPN سایت به سایت: VPN سایت به سایت دو سایت را به عنوان جایگزین خط اجاره با هزینه کاهش یافته به یکدیگر متصل می کند. شکل ۱۲-۱۵ نمونه ای از VPN سایت به سایت را نشان می دهد.

شکل ۱۵-۱۲ : Site-to-Site VPN

- VPN کلاینت به سایت: VPN کلاینت به سایت (همچنین به عنوان VPN دسترسی از راه دور شناخته می شود) با کاهش هزینه ، یک کاربر از راه دور را با یک سایت متصل می کند. شکل ۱۲-۱۶ نمونه ای از VPN مشتری به سایت را نشان می دهد.

شکل ۱۶-۱۲ : client-to-Site VPN

اگرچه یک تونل VPN ممکن است از طریق روترهای ارائه دهنده خدمات متعدد به طور فیزیکی عبور کند ، اما به نظر می رسد تونل از نظر روترهای موجود در هر انتهای تونل یک هاپ روتر واحد است.

VPN کلاینت به سایت به کاربر اجازه می دهد تا با استفاده از نرم افزار روی رایانه کلاینت خود به دستگاه خاتمه VPN متمرکز متصل شود و VPN سایت به سایت دو سایت را به هم متصل می کند بدون اینکه کامپیوترهای موجود در آن سایت ها به نصب نرم افزار VPN تخصصی نیاز داشته باشند . VPN های کلاینت به سایت را می توان با استفاده از یک دستگاه سازگار با VPN مانند روتر ، فایروال ، یا دستگاه مخصوص به نام VPN Concentrator که برای مدیریت ارتباطات VPN کلاینت به سایت از راه دور ساخته شده است ، پیاده سازی کرد. همچنین این امکان که دو کامپیوتر مستقیماً با استفاده از اتصال IPSec VPN میزبان به میزبان به یکدیگر متصل شوند وجود دارد.

بررسی اجمالی IPSec با IKEv1

فناوری های باند پهن ، مانند کابل و DSL ، علاوه بر سایر مکانیسم های انتقال VPN ، اغلب از یک شبکه غیرقابل اعتماد مانند اینترنت عبور می کنند. بنابراین ، نگرانی اصلی در استفاده از فناوری باند پهن به عنوان انتقال VPN امنیت است. فن آوری های VPN مانند IP Security (IPSec) ، کپسوله سازی مسیریابی عمومی (GRE) ، Layer 2 Transport Protocol (L2TP) و Layer 2 Forwarding (L2F) ویژگی های مختلفی را ارائه می دهند ، اما VPN های IPSec ویژگی های امنیتی قوی را ارائه می دهند. به طور خاص ، IPSec محافظت های زیر را برای ترافیک VPN ارائه می دهد:

رازداری : محرمانه بودن داده ها با رمزگذاری داده ها فراهم می شود. اگر شخص ثالث داده های رمزگذاری شده را رهگیری کند ، قادر به تفسیر آنها نیست.

یکپارچگی : یکپارچگی داده ها اطمینان می دهد که داده ها هنگام انتقال اصلاح نمی شوند

احراز هویت : احراز هویت داده ها به طرف های درگیر در مکالمه اجازه می دهد تا تأیید کنند طرف مقابل طرف مورد نظر آنها است.

IPSec همچنین در طیف گسترده ای از شبکه ها مقیاس بندی می شود. IPSec در لایه ۳ مدل OSI (لایه شبکه) عمل می کند. در نتیجه ، IPSec برای برنامه ها شفاف است ، به این معنی که برنامه ها به هیچ نوع پشتیبانی یکپارچه IPSec نیاز ندارند.

حالت ها و مراحل IKE

IPSec از مجموعه پروتکل ها برای ارائه ویژگی های خود استفاده می کند. یکی از پروتکل های اصلی که IPSec از آن استفاده می کند ، [۱](IKE) است. به طور خاص ، IPSec می تواند با استفاده از کلیدهای رمزنگاری ، که بطور دوره ای تغییر می کنند ، رمزگذاری را تأیید کند. IKE ، به مدیر اجازه می دهد تا کلیدها را به صورت دستی پیکربندی کند.

[۱] Internet Key Exchange

IKE می تواند از سه حالت عملیاتی برای تنظیم یک مسیر ارتباطی ایمن IPSec استفاده کند.

- Main mode

- Aggressive mode

- Quick mode

جدول ۳-۱۲ : IKEv1 Modes

| مد | توضیح |

| Main mode | حالت اصلی شامل سه تبادل اطلاعات بین همتایان IPSec است. یکی از همتایان ، به نام آغازگر ، یک یا چند پیشنهاد برای همتای دیگر می فرستد ، responder نامیده می شود. این پیشنهادها شامل پروتکل های رمزگذاری و احراز هویت پشتیبانی شده و طول عمر کلیدی است. علاوه بر این ، پیشنهادات نشان می دهد که آیا باید از [۱](PFS) استفاده شود یا خیر. PFS مطمئن می شود که یک کلید جلسه ایمن باقی می ماند ، حتی اگر یکی از کلیدهای خصوصی که برای استخراج کلید جلسه استفاده می شود به خطر بیفتد. سه تبادل حالت اصلی به شرح زیر خلاصه می شود: Exchange 1: پاسخ دهنده پیشنهادی را که از مبتکر دریافت کرده انتخاب می کند. Exchange 2: Diffie-Hellman (DH) به طور ایمن یک کلید مخفی مشترک روی محیط ناامن ایجاد می کند. Exchange 3: یک جلسه [۲](ISAKMP) ایجاد می شود. این جلسه امن سپس برای مذاکره در مورد یک جلسه IPSec استفاده می شود |

| Aggressive mode | حالت تهاجمی با استفاده از تنها سه بسته سریعتر به همان نتایج حالت اصلی می رسد. مبتکر اولین بسته را که شامل تمام اطلاعات لازم برای ایجاد یک انجمن امنیتی (SA) است ، می فرستد ، که توافق نامه ای بین دو همتا IPSec در مورد پارامترهای رمزنگاری مورد استفاده در جلسه ISAKMP است. پاسخ دهنده بسته دوم را که حاوی پارامترهای امنیتی انتخاب شده توسط پاسخ دهنده است می فرستد. این بسته دوم توسط پاسخ دهنده برای تأیید اعتبار جلسه استفاده می شود. بسته سوم و نهایی که توسط آغازگر ارسال می شود ، احراز هویت جلسه ISAKMP را نهایی می کند. |

| Quick mode | حالت سریع با پارامترهای (SA) جلسه IPSec را مذاکره می کند. این مذاکره در جهت محافظت از جلسه ISAKMP انجام می شود. |

[۱] perfect forward secrecy

[۲] Internet Security Association and Key Management Protocol

حالت های IKEv1 منعکس کننده ی دو فاز اصلی ایجاد شده ی تونل IPSec است. به عنوان مثال ، در طول مرحله IKE 1 ، یک سکشن امن ISAKMP با استفاده از حالت اصلی یا حالت تهاجمی ایجاد می شود. در مرحله IKE فاز ۱ ، نقاط انتهایی IPSec مجموعه های تبدیل (مجموعه ای از پروتکل های رمزگذاری و احراز هویت) ، روش های هش و سایر پارامترهای مورد نیاز برای ایجاد یک سکشن امن ISAKMP (که گاهی اوقات تونل ISAKMP یا تونل فاز ۱ IKE نامیده می شود) ایجاد می کنند. برای یادآوری ، به این مجموعه از پارامترها انجمن امنیت (SA) گفته می شود. با IKE فاز ۱ ، SA دو طرفه است ، به این معنی که از همان تبادل کلید برای جریان داده استفاده می شود IKE فاز ۲ در جهت حفاظت از یک تونل IKE فاز ۱ رخ می دهد. جلسه ای که در طول فاز ۲ IKE تشکیل می شود ، گاهی تونل فاز ۲ IKE یا به سادگی یک تونل IPSec نامیده می شود. با این حال ، برخلاف IKE Phase 1 ، IKE Phase 2 مذاکرات یک طرفه SA را انجام می دهد ، به این معنی که هر جریان داده از تبادل کلید جداگانه استفاده می کند. اگرچه فقط با استفاده از IKE Phase 1 و IKE Phase 2 می توان یک تونل IPSec ایجاد کرد ، می توان از IKE Phase 1.5 اختیاری استفاده کرد. IKE Phase 1.5 از Extended استفاده می کند

پروتکل احراز هویت (XAUTH) برای انجام احراز هویت کاربر از تونل های IPSec. مانند IKE Phase 2 ، IKE Phase 1.5 نیز در حفاظت از یک تونل IKE فاز ۱ انجام می شود. احراز هویت کاربر ارائه شده توسط این مرحله ، یک لایه تأیید اعتبار برای سرویس گیرندگان VPN اضافه می کند. همچنین پارامترهایی مانند IP ، WINS و اطلاعات سرور DNS را می توان در طول این مرحله اختیاری در اختیار سرویس گیرنده VPN قرار داد. نسخه جدیدتر به نام IKEv2 ترکیبی از بسیاری از عملکردهای مشابه IKEv1 است و از تونل اولیه IKEv2 (به جای IKEv1 فاز ۱) و انجمن های امنیتی کودکان (SAs/tunnels) برای تونل های IPSec ، استفاده می کند.

سرصفحه تأیید اعتبار و کپسوله سازی بار امنیتی

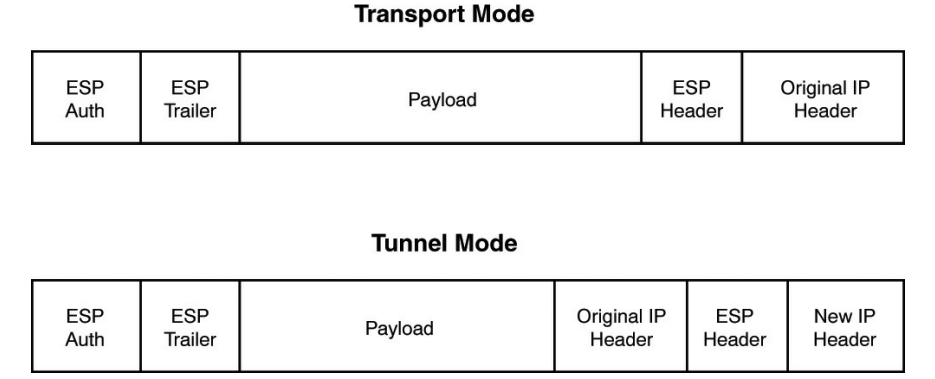

علاوه بر IKE که تونل IPSec را ایجاد می کند ، IPSec به پروتکل هدر تأیید اعتبار (AH) (پروتکل IP شماره ۵۱) یا پروتکل کپسوله سازی امنیت بار (ESP) (پروتکل IP شماره ۵۰) متکی است. AH و ESP خدمات احراز هویت و یکپارچگی را ارائه می دهند با این حال ، تمایز اصلی بین AH و ESP پشتیبانی از رمزگذاری است. ESP بسته اصلی را رمزگذاری می کند ، در حالی که AH رمزگذاری را ارائه نمی دهد. در نتیجه ، ESP در شبکه های امروزی بسیار محبوب تر است. AH و ESP هر دو می توانند در یکی از دو حالت کار کنند: transport mode یا tunnel mode . شکل زیر ساختار یک بسته حالت انتقال ESP در مقابل یک بسته حالت تونل ESP را نشان می دهد

شکل۱۷-۱۲ : Transport Mode Versus Tunnel Mode

توجه :

ممکن است این نگرانی بوجود بیاید که حالت انتقال اجازه می دهد تا آدرس IP مربوط به IPSec در حین انتقال قابل مشاهده باشد ، زیرا از سرآیند IP بسته اصلی برای مسیریابی یک بسته استفاده می شود. با این حال ، IPSec اغلب همراه با پروتکل تونل سازی کپسوله سازی مسیریابی عمومی [۱](GRE) استفاده می شود. در چنین سناریویی ، بسته IP اصلی در داخل یک بسته تونل GRE کپسوله شده است ، که یک هدر تونل GRE جدید اضافه می کند. سپس بسته GRE از طریق یک تونل IPSec ارسال می شود. حتی اگر تونل IPSec در حالت انتقال در حال اجرا باشد ، هدر IP بسته اصلی هنوز قابل مشاهده نیست. در عوض ، عنوان سربرگ GRE قابل مشاهده است.

یک دلیل که ممکن است از یک تونل GRE با یک تونل IPSec استفاده شود ، محدودیت IPSec است. به طور خاص ، یک تونل IPSec فقط می تواند بسته های IP یکپارچه را انتقال دهد. چالش این است که شبکه های سازمانی بزرگ ممکن است مقدار قابل توجهی از ترافیک پخش یا چندپخشی (به عنوان مثال ، ترافیک پروتکل مسیریابی) داشته باشند. GRE می تواند هر نوع ترافیکی را در نظر بگیرد و ترافیک را در یک بسته تونل GRE محصور کند ، که یک بسته IP یکپارچه است که می تواند از طریق یک تونل IPSec ارسال شود. برای مثال ، یک بسته چندپخشی را که توسط پروتکل مسیریابی استفاده می شود ، در نظر بگیرید. اگرچه IPSec نمی تواند بسته چندپخشی را مستقیماً انتقال دهد ، اما اگر بسته ابتدا توسط GRE محصور شود ، بسته GRE را می توان از طریق یک تونل IPSec ارسال کرد ، در نتیجه انتقال بسته چندپخشی را ایمن می کند

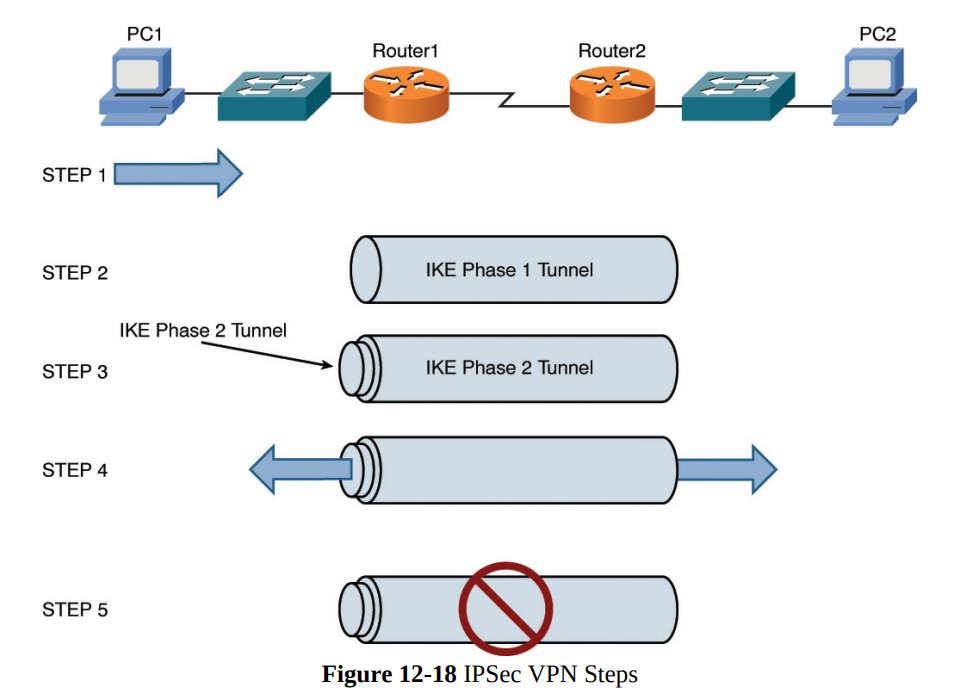

پنج مرحله در راه اندازی و از بین بردن VPN سایت به سایت IPSec با استفاده از IKEv1

روند ایجاد ، نگهداری و از بین بردن VPN سایت به سایت IPSec از پنج مرحله اصلی تشکیل شده است.

[۱] generic routing encapsulation

شکل۱۸-۱۲ : IPSec VPN Steps

مرحله ۱٫ PC1 ترافیکی را برای PC2 ارسال می کند. Router1 ترافیک را به عنوان ترافیک ” interesting ” طبقه بندی می کند ، که ایجاد یک تونل IPSec را آغاز می کند.

مرحله ۲٫ روتر ۱ و روتر ۲ با یک انجمن امنیتی (SA) که برای تشکیل یک تونل فاز ۱ IKE استفاده می شود ، که به عنوان تونل ISAKMP نیز شناخته می شود ، مذاکره می کنند.

مرحله ۳٫ در داخل حفاظت از تونل فاز ۱ IKE ، یک تونل فاز ۲ IKE مذاکره و راه اندازی می شود. تونل فاز ۲ IKE به عنوان تونل IPSec نیز شناخته می شود.

مرحله ۴٫ پس از استقرار تونل IPSec ، ترافیک interesting (به عنوان مثال ، ترافیک طبقه بندی شده توسط ACL) از طریق تونل محافظت شده IPSec عبور می کند. توجه داشته باشید که ترافیکی که interesting به نظر نمی رسد ، همچنان می تواند بین PC1 و PC2 ارسال شود. با این حال ، این ترافیک خارج از حفاظت از تونل IPSec منتقل می شود.

مرحله ۵٫ بعد از اینکه مدت زمان مشخصی ترافیک interesting مشاهده نشد ، تونل IPSec خراب شده و IPSec SA حذف می شود

تکنولوژی های VPN دیگر :

[۱] Secure Sockets Layer

[۲] Layer 2 Tunneling Protocol

[۳] Layer 2 Forwarding

[۴] Point-to-Point Tunneling Protocol

جدول ۴-۱۲ : Examples of VPN Protocols

| SSL | Secure Sockets Layer (SSL) رمزنگاری و قابلیت اطمینان لایه های بالایی (لایه های ۵-۷) مدل OSI را فراهم می کند. SSL که در سال ۱۹۹۵ معرفی شد ، تا حد زیادی توسط Transport Layer Security (TLS) جایگزین شده است. با این حال ، نسخه های اخیر SSL (به عنوان مثال SSL 3.3) برای مقایسه بیشتر با TLS بهبود یافته اند. SSL و TLS از طریق Hypertext Transfer Protocol Secure (HTTPS) مرور وب ایمن را ارائه می دهند. |

| L2TP | Layer 2 Tunneling Protocol (L2TP) یک پروتکل VPN است که فاقد ویژگی های امنیتی مانند رمزگذاری است. اگرچه L2TP اگر با پروتکل دیگری که رمزگذاری را ارائه می دهد ، همراه باشد ، هنوز می تواند برای یک اتصال VPN امن مورد استفاده قرار گیرد. |

| L2F | Layer 2 Forwarding (L2F) یک پروتکل VPN است که با هدف تهیه پروتکل تونل سازی برای PPP (توسط Cisco Systems) طراحی شده است. مانند L2TP ، L2F فاقد ویژگی های امنیتی بومی است |

| PPTP | پروتکل نقطه به نقطه Tunneling (PPTP) یک پروتکل VPN قدیمی است (که از ویژگی شبکه شماره گیری در نسخه های قدیمی Microsoft Windows پشتیبانی می کند). مانند L2TP و L2F ، PPTP فاقد ویژگی های امنیتی بومی است. با این حال ، نسخه های PPTP مایکروسافت همراه با نسخه های مختلف Microsoft Windows برای ارائه ویژگی های امنیتی بهبود یافته اند. |

| TLS | Transport Layer Security (TLS) تا حد زیادی جایگزین SSL به عنوان پروتکل انتخابی VPN برای ارائه رمزنگاری و قابلیت اطمینان به لایه های بالایی مدل OSI شده است. برای مثال ، وقتی با استفاده از HTTPS به طور ایمن به وب سایتی متصل می شوید ، احتمالاً از TLS استفاده می کنید. |

تشخیص و پیشگیری از نفوذ

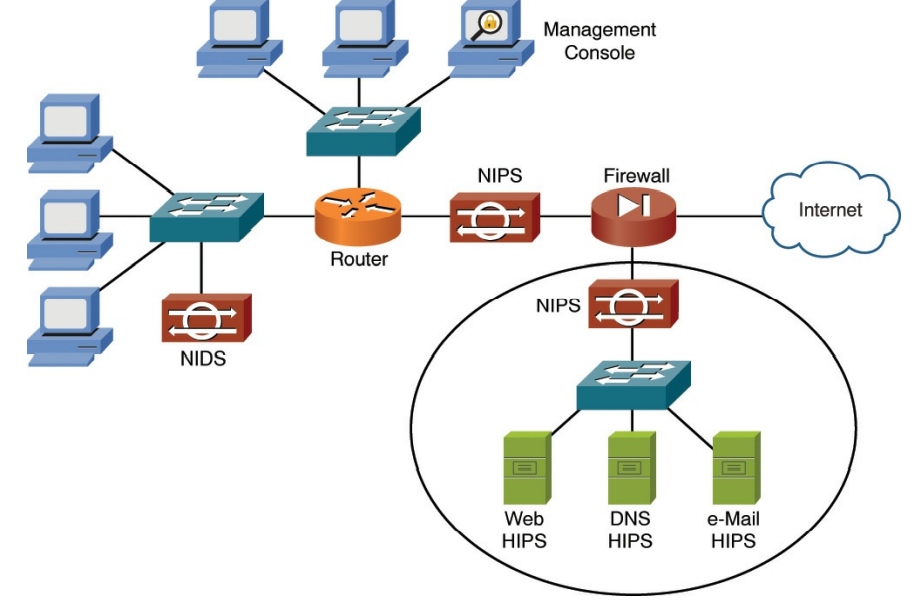

هنگامی که یک مهاجم حمله ای را علیه یک شبکه آغاز می کند ، فناوری های سیستم تشخیص نفوذ (IDS) و سیستم پیشگیری از نفوذ (IPS) اغلب قادر به شناسایی حمله و پاسخ مناسب هستند. حملات ممکن است با مقایسه جریان داده های ورودی با پایگاه داده ای از امضاهای معروف شناخته شود. مکانیسم های دیگر برای شناسایی حملات شامل رویکردهای مبتنی بر سیاست و ناهنجاری است. علاوه بر سنسورهای اختصاصی سیستم پیشگیری از نفوذ مبتنی بر شبکه (NIPS) ، می توان نرم افزار IPS را بر روی میزبان نصب کرد تا یک سیستم پیشگیری از نفوذ مبتنی بر میزبان (HIPS) یا سیستم تشخیص نفوذ مبتنی بر میزبان (HIDS) ارائه دهد

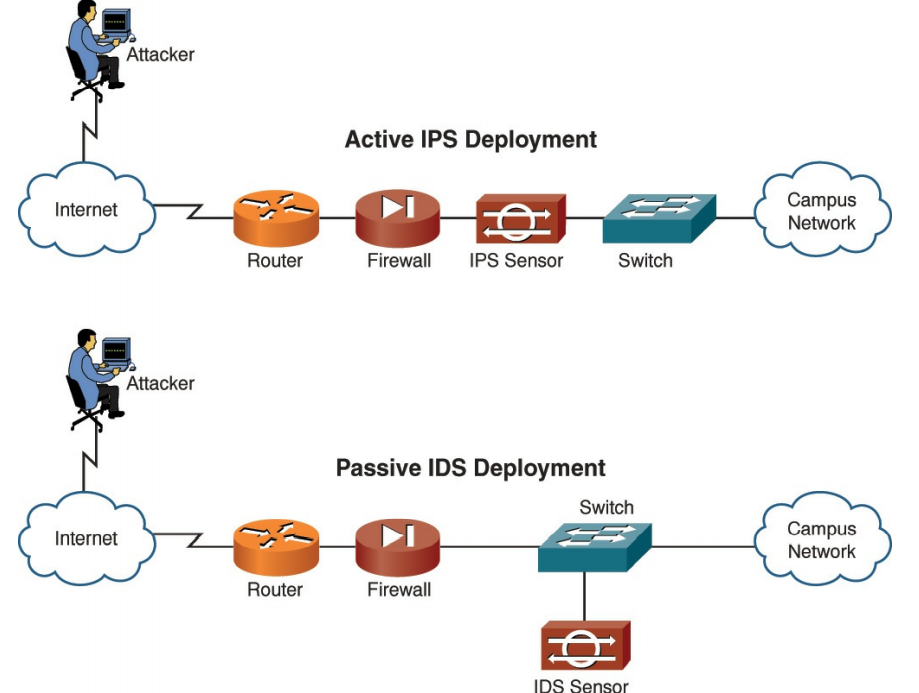

IDS در مقابل IPS

هر دو دستگاه IDS و IPS می توانند حملات شبکه را تشخیص دهند. آنها اساساً از نظر قرارگیری در شبکه متفاوت هستند. به طور خاص ، در حالی که یک دستگاه IDS یک نسخه از ترافیک را برای تجزیه و تحلیل دریافت می کند ، یک دستگاه IPS به صورت هم خط با ترافیک قرار دارد.

شکل ۱۹-۱۲ : IDS and IPS Network Placement

از آنجا که ترافیک مورد تجزیه و تحلیل از طریق دستگاه IDS عبور نمی کند ، دستگاه IDS منفعل و دستگاه IPS فعال در نظر گرفته می شود. هم IDS و هم دستگاه IPS می توانند هشدارها را به عنوان مثال به یک ایستگاه مدیریت ارسال کنند. اگرچه یک دستگاه IDS می تواند با یک وسیله امنیتی یا روتر ارتباط برقرار کند تا از بسته های حمله بعدی جلوگیری کند ، اما ترافیک متخلف اولیه به مقصد می رسد. برعکس ، یک دستگاه IPS می تواند ترافیک را به صورت درون خطی رها کند ، بنابراین از رسیدن اولین بسته مخرب به هدف مورد نظر خود جلوگیری می کند. به نظر می رسد بحث قبلی IDS در مقابل دستگاه های IPS نشان می دهد که همیشه باید از دستگاه های IPS به جای دستگاه IDS استفاده شود. با این حال ، در برخی از محیط های شبکه ، این دو راه حل مکمل یکدیگر هستند. به عنوان مثال ، یک دستگاه IDS با تأیید اینکه دستگاه IPS هنوز فعال است ، می تواند به شبکه ای که از قبل یک دستگاه IPS را به کار گرفته است ، ارزش افزوده دهد. دستگاه IDS همچنین ممکن است ترافیک مشکوک را شناسایی کرده و هشدارهایی را درباره آن ترافیک ارسال کند بدون اینکه دستگاه IPS ترافیک را کاهش دهد.

دسته بندی دستگاه IDS و IPS

دستگاه های IDS و IPS را می توان بر اساس نحوه شناسایی ترافیک مخرب دسته بندی کرد. متناوباً ، دستگاه های IPS را می توان بر اساس اینکه در دستگاه شبکه یا میزبان کار می کنند ، دسته بندی کرد.

روش تشخیص :

روش های شناسایی ترافیک مخرب :

- تشخیص مبتنی بر امضا

- تشخیص مبتنی بر سیاست

- تشخیص مبتنی بر ناهنجاری

- Statistical anomaly detection

- Nonstatistical anomaly detection

تشخیص مبتنی بر امضا

روش اصلی که برای شناسایی و جلوگیری از حملات با استفاده از فناوری های IDS یا IPS استفاده می شود مبتنی بر امضا است. یک امضا می تواند یک رشته بایت باشد ، در یک زمینه خاص ، تشخیص را تحریک می کند. به عنوان مثال ، حملات علیه سرور وب به طور معمول به صورت URL ها صورت می گیرد. بنابراین ، می توان URL ها را برای رشته خاصی جستجو کرد که حمله به وب سرور را شناسایی کند. به عنوان مثال دیگر ، دستگاه IDS یا IPS می تواند یک الگوی را در سرصفحه MIME یک پیام ایمیل جستجو کند. با این حال ، از آنجا که IDS / IPS مبتنی بر امضا است ، همانطور که از نام آن مشخص است ، بر اساس امضاها است ، مدیر باید به طور مرتب آن پرونده های امضا را به روز کند.

تشخیص مبتنی بر سیاست

رویکرد دیگر برای شناسایی IDS / IPS براساس سیاست است. با رویکرد مبتنی بر خط مشی ، دستگاه IDS / IPS نیاز به اعلامیه خاصی از سیاست امنیتی دارد. به عنوان مثال ، می توانید خط مشی دسترسی به شبکه را بنویسید که مشخص کند کدام شبکه ها می توانند با شبکه های دیگر ارتباط برقرار کنند. سپس دستگاه IDS / IPS می تواند ترافیک خارج از نمایه را که با سیاست مطابقت ندارد تشخیص دهد و سپس آن فعالیت را گزارش کند. همچنین یک تشخیص مبتنی بر خط مشی می تواند کانال های رمزگذاری نشده و مدارک معتبر و پروتکل های ناامن مانند Telnet ، SNMPv1 ، HTTP ، FTP ، SLIP و TFTP را شناسایی کند. از پروتکل های ایمن مانند SSH ، SNMPv3 ، TLS / SSL ، HTTPS ، SFTP و IPSec در صورت امکان برای محافظت از محرمانه بودن جریان داده ها در شبکه استفاده شود.

تشخیص مبتنی بر ناهنجاری

رویکرد سوم برای شناسایی یا جلوگیری از ترافیک مخرب مبتنی بر ناهنجاری است. این روش مستعد مثبت کاذب است زیرا تعریف طبیعی یک شرایط طبیعی دشوار است. با این وجود ، چند گزینه برای تشخیص ناهنجاری ها وجود دارد:

- تشخیص ناهنجاری آماری: این روش الگوهای ترافیک شبکه را برای مدت زمانی مشاهده می کند و به صورت پویا یک خط پایه ایجاد می کند. سپس ، اگر الگوهای ترافیکی به طور قابل توجهی با خط پایه متفاوت باشد ، می توان زنگ خطر را ایجاد کرد.

- تشخیص ناهنجاری غیرآماری: این رویکرد به مدیر اجازه می دهد تا تعریف کند که الگوهای ترافیکی ظاهراً چگونه هستند. با این حال ، تصور کنید که مایکروسافت یک بسته سرویس بزرگ برای سیستم عامل ویندوز ۷ خود منتشر کرده است و شرکت شما صدها کامپیوتر دارد که برای بارگیری خودکار آن بسته سرویس پیکربندی شده اند. اگر چندین کارمند فردا صبح تقریباً در همان ساعت رایانه خود را روشن کنند و چندین نسخه از بسته سرویس به طور همزمان از http://www.microsoft.com بارگیری شود ، دستگاه IDS / IPS ممکن است آن الگو را به میزان قابل توجهی خارج از خط پایه در نظر بگیرد در نتیجه ، رویکرد تشخیص ناهنجاری غیر آماری می تواند منجر به یک مثبت کاذب شود (در صورت عدم وجود ترافیک مخرب زنگ هشدار ایجاد می شود). حمله zero-day حمله ای است که از یک آسیب پذیری ناشناخته استفاده می کند. ممکن است یک IPS مبتنی بر ناهنجاری ، در مقایسه با شروع فعالیت طبیعی ، نشان دهنده رفتار غیرعادی باشد ، که می تواند به شما در کشف نوع جدیدی از حمله که علیه شبکه شما استفاده می شود ، کمک کند.

توجه