به دنبال امن کردن شبکه داخلیتون هستید؟

خلاصهای از مفهوم:

MACsec یا (Media Access Control Security) یک تکنولوژی استاندارد هست که بر روی شبکههای Ethernet اعمال میشود. Media Access Control Security برای امن کردن کل ترافیک در یک شبکه داخلی یا LAN استفاده میشود. MACsec با استاندارد IEEE 802.1 AE شناخته شده و تعریف میشود. برای امن کردن شبکه LAN ما از یک نوع رمزگزاری تحت عنوان GCM-AES-128 استفاده میکند.

نحوه پیادهسازی:

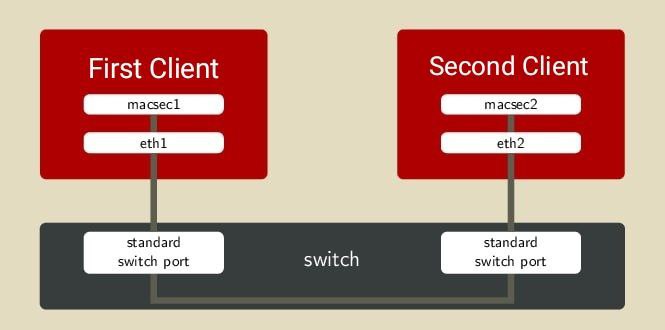

در قالب یک مثال، نحوه پیادهسازی MACsec رو با هم بررسی میکنیم. یک کلاینت را تصور کنید که از طریق eth1 آن به پورت ۱ سوییچ متصلست و پورت ۲ سوییچ هم به eth1 کلاینت دومی ما خورده؛ در اینجا میخواهیم دوتا MACsec interface بسازیم که با هم در ارتباطند و با استفاده از ساختن bridge، یک ارتباط لایه دویی امن بین دوتا کلاینت برقرار کنیم.

در ابتدا MACsec interface های دو کلاینت رو کانفیگ میکنیم:

# first client/interface macsecadd interface=ether1 name=macsec1[admin@first-client] /interface/macsec printFlags: I - inactive, X - disabled, R - running ۰ name="macsec1" mtu=1468 interface=ether1 status="negotiating" cak=71a7c363794da400dbde595d3926b0e9 ckn=f2c4660060169391d29d8db8a1f06e5d4b84a128bad06ad43ea2bd4f7d21968f profile=default# second client/interface macsecadd interface=ether1 name=macsec1[admin@second-client] /interface/macsec printFlags: I - inactive, X - disabled, R - running ۰ name="macsec1" mtu=1468 interface=ether1 status="negotiating" cak=dc47d94291d19a6bb26a0c393a1af9a4 ckn=e9bd0811dad1e56f06876aa7715de1855f1aee0baf5982ac8b508d4fc0f162d9 profile=defaultبعد از آن میریم سراغ سوییچ و مقادیر CAK و CKN که از کلاینت ها بهمون داده شد رو درون یک MACsec interface وارد میکنیم:

# Switch/interface macsecadd comment=first-client cak=71a7c363794da400dbde595d3926b0e9 ckn=f2c4660060169391d29d8db8a1f06e5d4b84a128bad06ad43ea2bd4f7d21968f interface=ether1 name=macsec1add comment=second-client cak=dc47d94291d19a6bb26a0c393a1af9a4 ckn=e9bd0811dad1e56f06876aa7715de1855f1aee0baf5982ac8b508d4fc0f162d9 interface=ether2 name=macsec2# first client/ip addressadd address=192.168.10.10/24 interface=macsec1# second client/ip addressadd address=192.168.10.20/24 interface=macsec1# Switch/interface bridgeadd name=bridge1/interface bridge portadd bridge=bridge1 interface=macsec1add bridge=bridge1 interface=macsec2[admin@first-client] > ping ۱۹۲٫۱۶۸.۱۰٫۲۰ SEQ HOST SIZE TTL TIME STATUS ۰ ۱۹۲٫۱۶۸.۱۰٫۲۰ ۵۶ ۶۴ ۱ms438us ۱ ۱۹۲٫۱۶۸.۱۰٫۲۰ ۵۶ ۶۴ ۸۱۸us ۲ ۱۹۲٫۱۶۸.۱۰٫۲۰ ۵۶ ۶۴ ۷۹۱us ۳ ۱۹۲٫۱۶۸.۱۰٫۲۰ ۵۶ ۶۴ ۸۱۷us ۴ ۱۹۲٫۱۶۸.۱۰٫۲۰ ۵۶ ۶۴ ۷۸۳us sent=5 received=5 packet-loss=0% min-rtt=783us avg-rtt=929us max-rtt=1ms438usویژگیها:

| ویژگی ها | توضیحات |

| cak | یک کلید ارتباطی ۱۶ بایتی تحت عنوان Connectivity Association Key. در نظر داشته باشید که اگر CAK تنظیم نشده باشد RouterOS یک مقدار رندوم برای آن به صورت خودکار تنظیم میکند. |

| ckn | یک نام ارتباطی ۳۲ بایتی تحت عنوان Connectivity Association Name. در نظر داشته باشید که اگر CKN تنظیم نشده باشد RouterOS یک مقدار رندوم برای آن به صورت خودکار تنظیم میکند. |

| comment | در این قسمت شما میتوانید توضیح مختصری راجب Interface را اعمال کنید. |

| disabled | از این قسمت میتوانید غیرفعال بودن Interface رو مشخص کنید. |

| Interface | از این قسمت شما میتوانید نام اترنت Interface رو که برای آن MACsec تعریف شده است رو تنظیم کنید. |

| mtu | از این قسمت شما میتوانید Maximum Transmission Unit رو تنظیم کنید به صورت پیشفرض l2mtu برایInterface در نظر گرفته میشود. در نظر داشته باشید که l2mtu را نمیتوان تغییر داد. |

| Name | نام Interface رو وارد کنید. |

| Profile | MACsec profile رو از این قسمت میتوانید تنظیم کنید. بوسیله آن میتوانیم key server رو در یک ارتباط point-to-point تشخیص دهیم. |

| Status | وضعیت کنونی MACsec Interface رو از این قسمت میتونیم بررسی کنیم. |

تنظیمات Profile:

تنظیمات مرتبط به کانفیگ MACsec profile:

ویژگی ها | توضیحات |

name | نام profile رو میتونید اینجا وارد کنید. |

| Server-priority | Priority رو برای تشخیص key server در لینک point-to-pointاز این قسمت تنظیم کنید. هر چه مقدار کمتری داشته باشد از priority بیشتری برخوردار خواهد بود. در واقع Interface با کوچکترین MAC address به عنوان key server انتخاب میشود. |

برای مشاهده ترجمهها و مطالب بیشتر اینجا کلیک کنید