چگونه از روتر خود محافظت کنید؟ ما اکیداً پیشنهاد می کنیم که فایروال پیش فرض را حفظ کنید ، که با قوانین دیگری قابل تنظیم است که نیازهای راه اندازی شما را کامل می کند. بعداً سایر تغییرات و گزینه های پیکربندی برای تقویت امنیت روتر شما شرح داده می شود. برای یادگیری اینکه چه روشهای امنیتی توسط RouterOS به صورت داخلی استفاده می شود ، مقاله security را بخوانید.

نسخه RouterOS

با به روزرسانی نسخه RouterOS خود شروع کنید. برخی از نسخه های قدیمی دارای نقاط ضعف یا آسیب پذیری خاصی بوده اند که برطرف شده اند. برای اطمینان از امنیت دستگاه خود ، آن را به روز نگه دارید. برای ارتقا ، روی ” check for updates” در Winbox یا Webfig کلیک کنید. ما به شما پیشنهاد می کنیم اطلاعیه ها را در وبلاگ اعلامیه امنیتی ما دنبال کنید تا از هر گونه مسئله امنیتی جدید مطلع شوید.

دسترسی به روتر

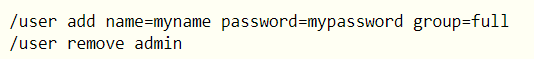

دسترسی به username

سرپرست نام کاربری پیش فرض را به نام دیگری تغییر دهید ، اگر شخصی دسترسی مستقیم به روتر شما داشته باشد ، نام سفارشی برای محافظت از دسترسی به روتر شما کمک می کند.

هشدار: از رمز عبور امن و نام متفاوت برای نام کاربری روتر خود استفاده کنید.

دسترسی به رمز عبور

روترهای MikroTik به پیکربندی رمزعبور نیاز دارند ، ما پیشنهاد می کنیم از pwgen یا سایر ابزارهای تولید رمز عبور برای ایجاد رمزهای عبور ایمن و غیر تکرار شونده استفاده کنید

![]()

گزینه دیگری برای تنظیم گذرواژه ،

\password

ما اکیداً پیشنهاد می کنیم برای اعمال رمز ورود جدید برای روتر خود از روش دوم یا رابط Winbox استفاده کنید ، فقط برای اینکه از دسترسی غیر مجاز دیگر در امان باشید.

دسترسی به آدرس IP

علاوه بر این واقعیت که فایروال پیش فرض از روتر شما در برابر دسترسی غیر مجاز از شبکه های خارجی محافظت می کند ، امکان محدود کردن دسترسی نام کاربری برای آدرس IP خاص وجود دارد

![]()

x.x.x.x/yy – ip یا زیرشبکه شما که اجازه دسترسی به روتر شما را دارد.

توجه: با اعتبارنامه جدید به روتر وارد شوید تا مطمئن شوید که نام کاربری / رمز عبور کار می کند.

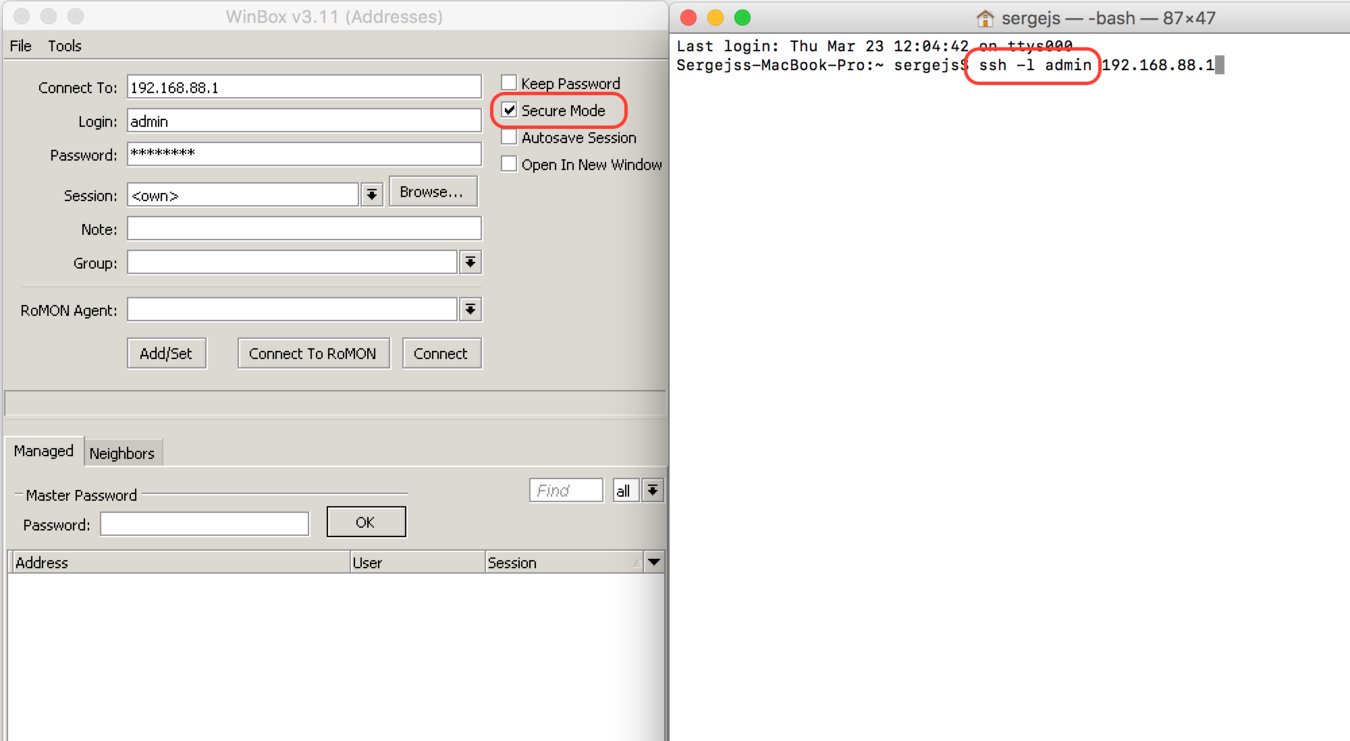

خدمات روتر

تمام روترهای تولید باید توسط SSH ، ویندوز امن و یا سرویس های HTTP اداره شوند. برای دسترسی ایمن از آخرین نسخه Winbox استفاده کنید. توجه داشته باشید که در جدیدترین نسخه های Winbox ، ” Secure mode” به طور پیش فرض روشن است و دیگر نمی تواند خاموش شود.

خدمات RouterOS

بیشتر ابزارهای اداری RouterOS در زیر پیکربندی شده اند

/ip service print

فقط موارد ایمن را حفظ کنید ،

/ip service disable telnet,ftp,www,api,api-ssl

/ip service print

و همچنین پورت پیش فرض را تغییر دهید ، این بلافاصله بسیاری از تلاش های ورود به سیستم تصادفی SSH bruteforce را متوقف می کند:

/ip service set ssh port=2200

/ip service print

علاوه بر این ممکن است هر سرویس / ip با آدرس IP مجاز ایمن شود (سرویس آدرس به شما پاسخ می دهد)

/ip service set winbox address=192.168.88.0/24

RouterOS MAC-access

RouterOS گزینه های داخلی برای دسترسی آسان مدیریت به دستگاه های شبکه را در اختیار شما قرار داده است. خدمات خاص باید در شبکه های تولید خاموش باشد.

MAC-Telnet

غیرفعال کردن خدمات mac-telnet ،

/tool mac-server set allowed-interface-list=none

/tool mac-server print

MAC-Winbox

غیرفعال کردن خدمات mac-winbox ،

/tool mac-server mac-winbox set allowed-interface-list=none

/tool mac-server mac-winbox print

MAC-Ping

سرویس مک پینگ را غیرفعال کنید ،

/tool mac-server ping set enabled=no

/tool mac-server ping print

Neighbor Discovery

پروتکل کشف همسایه MikroTik برای نشان دادن و شناسایی سایر روترهای MikroTik در شبکه ، غیرفعال کردن کشف همسایه در همه رابط ها :

/ip neighbor discovery-settings set discover-interface-list=none

سرور پهنای باند

سرور پهنای باند برای آزمایش توان عملیاتی بین دو روتر MikroTik استفاده می شود. آن را غیرفعال کنید.

/tool bandwidth-server set enabled=no

حافظه نهان DNS

ممکن است حافظه پنهان DNS فعال باشد که باعث کاهش زمان حل درخواست DNS از کلاینت ها به سرورهای از راه دور می شود. در صورت عدم نیاز به حافظه پنهان DNS در روتر شما یا از روتر دیگری برای چنین اهدافی استفاده شده است ، آن را غیرفعال کنید.

/ip dns set allow-remote-requests=no

سایر خدمات مشتریان

RouterOS ممکن است سرویس های دیگری را نیز فعال کرده باشد (به طور پیش فرض پیکربندی RouterOS غیرفعال است). پراکسی caching MikroTik ،

/ip proxy set enabled=no

socks proxy MikroTik ،

/ip socks set enabled=no

خدمات MikroTik UPNP ،

/ip upnp set enabled=no

سرویس نام پویا MikroTik یا ip cloud ،

/ip cloud set ddns-enabled=no update-time=no

دسترسی امن تر SSH

RouterOS از رمزنگاری قوی تر برای SSH استفاده می کند ، اکثر برنامه های جدید از آن برای روشن کردن رمزنگاری قوی SSH استفاده می کنند:

/ip ssh set strong-crypto=yes

رابط روتر

رابط های اترنت / SFP

برای کاهش دسترسی غیرمجاز به روتر، یک روش خوب این است که همه رابط های استفاده نشده روتر خود را غیرفعال کنید

/interface print

/interface set x disabled=yes

x تعداد رابط استفاده نشده را نشان میدهد

LCD

برخی از RouterBOARD ها دارای ماژول LCD برای اهداف اطلاعاتی ، تنظیم پین یا غیرفعال کردن آن هستند.

/lcd set enabled=no

فایروال

ما اکیداً پیشنهاد می کنیم فایروال پیش فرض را روشن نگه دارید. در اینجا چند تنظیم برای ایمن تر کردن آن آورده شده است.

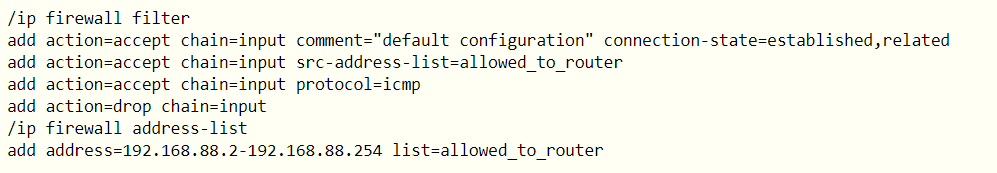

فایروال IPv4 به یک روتر

- کار با اتصالات جدید برای کاهش بار در روتر ؛

- ایجاد لیست آدرس برای آدرس های IP ، که اجازه دسترسی به روتر شما را دارند.

- دسترسی ICMP را فعال کنید (به صورت اختیاری) ؛

- log=yes ممکن است به بسته هایی که به قانون خاص وارد می شوند اضافه شود.

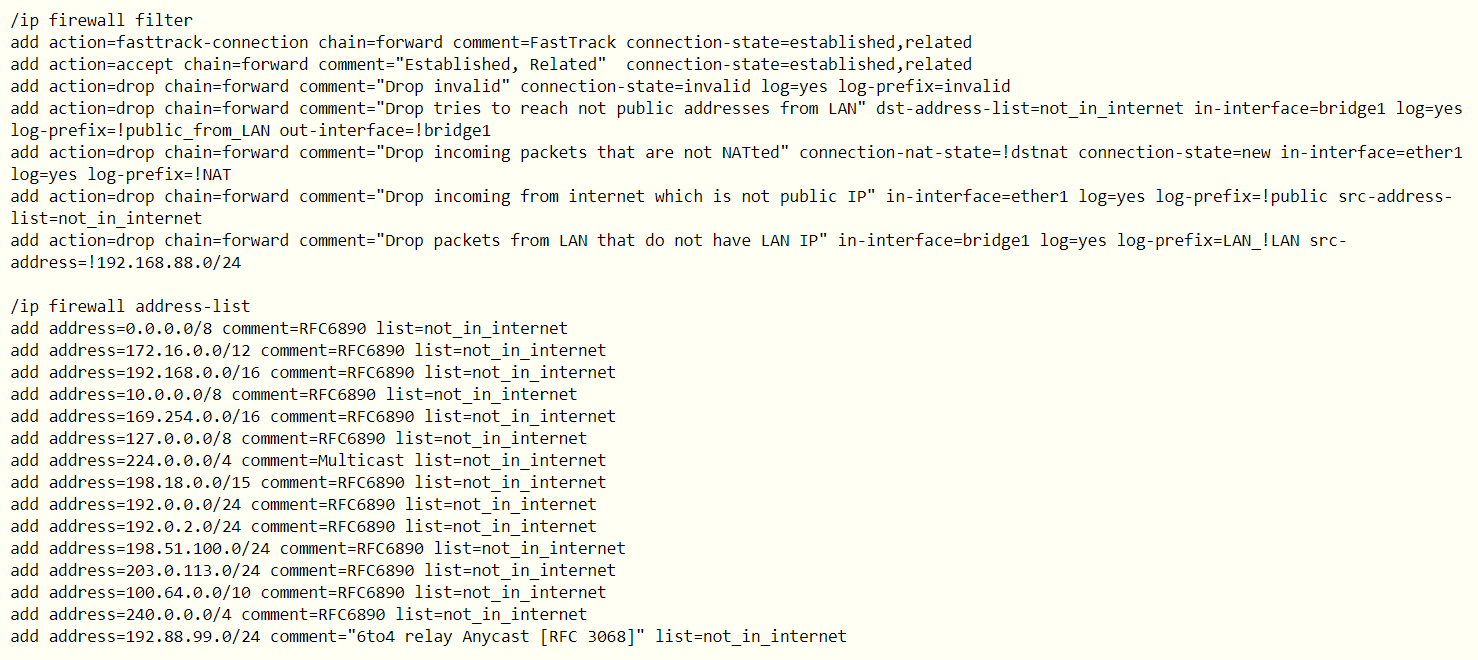

فایروال IPv4 برای کلاینت ها

- بسته های تاسیس شده / مرتبط برای سرعت بیشتر در انتقال داده به fasttrack اضافه می شوند ، فایروال فقط با اتصالات جدید کار می کند.

- اتصال نامعتبر را رها کنید و آنها را با پیشوند نامعتبر وارد کنید.

- تلاش برای دستیابی به آدرسهای غیر عمومی از شبکه محلی خود را رها کنید address-list=not_in_internet before را اعمال کنید ، Bridge1 رابط شبکه محلی است ، سعی کنید با! public_from_LAN وارد شوید ؛

- Drop کردن بسته های ورودی که NAT نیستند ، ether1یک رابط عمومی است ، سعی کنید با پیشوند !NAT وارد شوید.

- Drop کردن بسته های ورودی ، که آدرس IP عمومی نیستند از اینترنت ، ether1 رابط عمومی است ، تلاش برای ورود به سیستم با پیشوند! public؛

- Drop کردن بسته هایی از LAN که LAN ip ندارند ، ۱۹۲٫۱۶۸٫۸۸٫۰/۲۴ شبکه محلی است که از زیر شبکه استفاده می کند.

IPv6

بسته IPv6 به طور پیش فرض غیرفعال است. لطفاً این پکیج را با دقت enable کنید چون RouterOS هیچ قانون پیش فرض فایروال برای IPv6 ایجاد نمی کند.

IPv6 ND

غیرفعال کردن شناسایی همسایه IPv6

/ipv6 nd set [find] disabled=yes

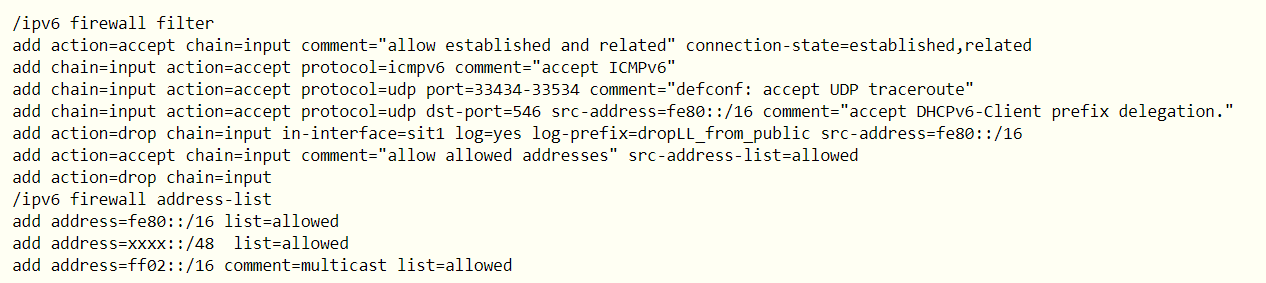

فایروال IPv6 به یک روتر

- با پکیج های جدید کار کنید ، پکیج های established/related را بپذیرید.

- drop کردن آدرسهای محلی-پیوندی از رابط اینترنت

- پذیرش دسترسی به روتر از آدرسهای پیوند محلی ، پذیرش آدرسهای چندپخشی برای اهداف مدیریت ، پذیرش آدرس خود برای دسترسی به روتر ؛

- drop کردن هر چیز دیگر

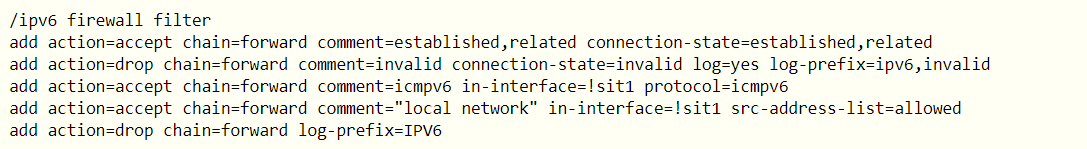

فایروال IPv6 برای کلاینت ها

IPv6 فعال شده ، کلاینت ها شما را برای شبکه های عمومی در دسترس قرار می دهد ، برای محافظت از کلاینت ها ، فایروال مناسب را تنظیم کنید.

- established/related را بپذیرید و با پکیج های جدید کار کنید.

- drop کردن بسته های نامعتبر قراردادن prefix برای rules ها

- پذیرفتن بسته های ICMP

- پذیرفتن اتصال جدید کلاینت ها خود به اینترنت

- drop کردن هر چیز دیگر