در پایان این فصل شما میتوانید به سوالات زیر پاسخ دهید :

- عناصر موجود در مدل عیب یابی ساختاریافته (structured troubleshooting) چیست؟

- مشکلات عادی عیب یابی لایه فیزیکی ؟

- هنگام عیب یابی شبکه ای که شامل سوئیچ های اترنت است ، احتمالاً با چه مشکلاتی در لایه ۲ مواجه خواهید شد؟

- گذشته از عیب یابی پروتکل مسیریابی ، چه مواردی در عیب یابی لایه ۳ در یک شبکه مسیریابی رایج است؟

- ویژگی های منحصر به فرد شبکه های بی سیم چه تاثیری در عیب یابی شبکه ای شامل نقاط دسترسی بی سیم دارد؟

با انجام کارهای روزمره خود در زمینه مدیریت شبکه ، درصد قابل توجهی از وقت شما به حل مشکلات شبکه اختصاص خواهد یافت. برای پاسخگویی به مشکلات به یک برنامه موثر نیاز دارید. به طور خاص ، شما برای بیان واضح موضوع ، جمع آوری اطلاعات در مورد موضوع ، فرضیه بندی علت اصلی مسئله ، اعتبارسنجی فرضیه خود ، ایجاد یک برنامه عملی ، اجرای آن برنامه ، مشاهده نتایج و مستند سازی وضوح خود به یک رویکرد سیستماتیک نیاز دارید. بدون برنامه ، تلاش شما ممکن است ناکارآمد باشد واحتمالاً باعث ایجاد مشکلات دیگری در این روند شود . اگرچه تلاش های شما برای عیب یابی قطعاً می تواند از یک رویکرد ساختاری بهره مند شود ، اما درک کنید که عیب یابی بخشی از هنر و بخشی از آن علم است. به طور خاص ، شهود و غرایز شما نقش زیادی در جدا کردن یک مسئله دارند. مطمئناً ، این مهارت ها با گذشت زمان توسعه می یابند و همراه با تجربه و قرار گرفتن در معرض سناریوهای بیشتر میشوند . برای کمک به شما در شروع مهارت های عیب یابی یا تکمیل مهارت های خود ، این فصل با ارائه روش عیب یابی برای شما آغاز می شود ، که می تواند به عنوان یک راهنما برای رسیدگی به بیشتر مشکلات شبکه باشد. سپس باقیمانده این فصل مجموعه ای از موضوعات رایج شبکه را در اختیار شما قرار می دهد تا در تلاش برای عیب یابی در دنیای واقعی (و مواردی که باید در آزمون نتورک + بررسی کنید) مورد بررسی قرار گیرد.

این مسائل مشترک شبکه به دسته های زیر تقسیم می شوند:

مسائل مربوط به لایه فیزیکی ، مسائل مربوط به لایه پیوند داده ، مسائل لایه شبکه و مشکلات شبکه بی سیم.

مباحث بنیادی

اصول عیب یابی

عیب یابی مسائل شبکه در مسئولیت های یک مدیر شبکه ضمنی است. چنین مواردی می تواند در نتیجه خطای انسانی (به عنوان مثال ، یک پیکربندی غلط) ، خرابی تجهیزات ، اشکالات نرم افزار یا الگوهای ترافیکی (به عنوان مثال ، استفاده زیاد یا تحت فشار قرار گرفتن یک شبکه توسط ترافیک مخرب) ایجاد شود. بسیاری از مشکلات شبکه را می توان با استفاده از روشهای مختلف با موفقیت حل کرد. این بخش با معرفی شما به عیب یابی اصول اولیه آغاز می شود. سپس یک روش عیب یابی ساختاریافته که باید برای آزمون Network + بدانید به شما ارائه می شود.

اصول عیب یابی

فرآیند عیب یابی ، در اصل خود ، فرآیند پاسخ به گزارش مشکل ، تشخیص علت اصلی مشکل و حل مشکل است. اگرچه به طور معمول تصور می کنید فرایند عیب یابی با شروع گزارش کاربری توسط کاربر است، متوجه شوید که از طریق نظارت موثر بر شبکه ، ممکن است وضعیتی را که می تواند به یک مسئله عیب یابی تبدیل شود ، شناسایی کرده و آن وضعیت را قبل از تأثیرگذاری بر کاربران حل کنید. پس از گزارش مسئله ، اولین قدم برای حل و فصل ، مشخص کردن مسئله است. بعد از اینکه هدف عیب یابی به وضوح مشخص شد ، می توانید شروع به جمع آوری اطلاعات مربوط به آن مسئله کنید. بر اساس اطلاعات جمع آوری شده ، شاید بتوانید مسئله را بهتر تعریف کنید. سپس علل احتمالی مسئله را فرض می کنید. ارزیابی این علل احتمالی منجر به شناسایی علت اصلی مشکوک مسئله می شود. پس از شناسایی علت زمینه ای مشکوک ، روش هایی را برای حل یک مسئله تعریف می کنید و آنچه را بهترین روش می دانید انتخاب می کنید. گاهی اوقات بهترین روش برای حل مسئله نمی تواند بلافاصله اجرا شود. به عنوان مثال ، ممکن است یک قطعه از تجهیزات جایگزین شود. با این حال ، اجرای چنین رویکردی در ساعات کار ممکن است گردش کار کسب و کار را مختل کند. در چنین شرایطی ، یک عیب یاب ممکن است از temporary fix استفاده کند تا اینکه یک راه حل دائمی برقرار شود. به عنوان یک مثال ، هنگام کمک به شخصی در عیب یابی یک مشکل اتصال برای یک هتل تفریحی در یک پارک اصلی ، من و همکارانم کشف کردیم که یک سوئیچ اترنت مدولار دارای یک مشکل است که باعث می شود پروتکل Spanning Tree (STP) از کار بیفتد ، و در نتیجه یک حلقه لایه ۲ ایجاد می شود. . این حلقه شبکه را با ترافیک پر کرده و از صدور کارت کلید برای اتاق های مهمان توسط هتل جلوگیری می کند. به طور خاص ، سوئیچ اترنت ماژول بدی داشت. با این حال ، ساعت حدود ۴:۰۰ بعد از ظهر بود که زمان اوج ثبت نام مهمان است. بنابراین ، به جای اینکه بلافاصله ماژول معیوب را تعویض کنیم ، یکی از پیوندهای زائد را قطع کردیم و در نتیجه حلقه لایه ۲ را شکستیم. منطقی این بود که بهتر است عملکرد شبکه در آن زمان بدون STP باشد تا اینکه شبکه قطعی بیشتری داشته باشد. در اواخر همان شب ، شخصی ماژول را تعویض کرد ، یعنی در حالی که تأثیر کاربر را به حداقل می رساند ، علت اصلی را برطرف می کند.

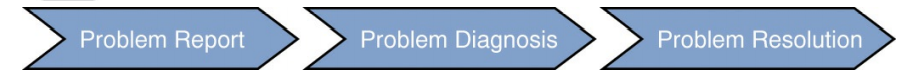

شکل ۱۴-۱ را در نظر بگیرید ، که یک مدل ساده از مراحل عیب یابی که قبلاً شرح داده شد را نشان می دهد. این مدل ساده شامل سه مرحله است:

- مرحله ۱ گزارش مشکل

- مرحله ۲ تشخیص مشکل

- مرحله ۳ حل مسئله

شکل ۱-۱۴ : جریان عیب یابی ساده

از این سه مرحله ، اکثر تلاش های یک عیب یاب صرف مرحله تشخیص مشکل می شود. جدول ۱۴-۱ اجزای اصلی این مرحله تشخیص را شرح می دهد.

جدول ۱-۱۴ : مراحل تشخیص یک مشکل

| مرحله | توضیح |

| Gather information(جمع آوری اطلاعات) | از آنجا که یک گزارش معمول از مشکل برای اطلاع از عیب یابی علت اصلی یک مشکل کافی نیست ، عیب یاب باید اطلاعات اضافی را جمع آوری کند ( شاید با استفاده از ابزارهای تعمیر و نگهداری شبکه یا مصاحبه با کاربران تحت تأثیر) |

| کپی کردن مشکل در صورت امکان | آزمایش اینکه آیا می توانید مشکل را کپی کنید ، اغلب یک مرحله اساسی در تشخیص مشکل است. |

| سوال پرسیدن از کاربران | اگرچه جمع آوری اطلاعات از کاربران نهایی دشوار است ، اما این امر اغلب در تعیین دقیق مشکل بسیار مهم است. اغلب اوقات ، یافتن اقدامات کاربر قبل از بروز مشکل بسیار حیاتی است. |

| . تعیین کنید که آیا چیزی تغییر کرده است. | کاربران نهایی شما اگر به درستی نشان دهند چه تغییراتی در سیستم ها ایجاد کرده اند ، سرنخ های ارزشمندی ارائه می دهند. |

| به چندین مشکل به صورت جداگانه نزدیک شوید. | متأسفانه ، ممکن است کشف کنید چندین مسئله وجود دارد. حتماً به هرکدام جداگانه نزدیک شوید |

روش عیب یابی ساختاریافته

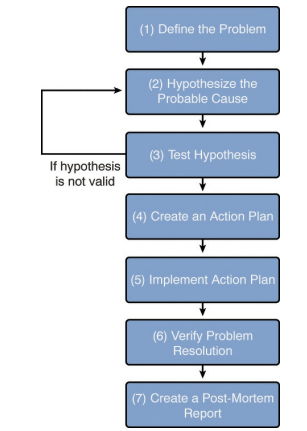

مهارت های عیب یابی از مدیر به مدیر دیگر متفاوت است. بنابراین ، اگرچه بیشتر رویکردهای عیب یابی شامل جمع آوری و تجزیه و تحلیل اطلاعات ، از بین بردن دلایل احتمالی ، فرضیه علل احتمالی و آزمایش علت مشکوک است ، اما ممکن است عیب یاب های مختلف زمان های مختلفی را برای انجام این کارها صرف کنند. اگر یک عیب یاب از یک رویکرد ساختاری پیروی نمی کند ، بهتر است که بین کارهای عیب یابی که قبلاً ذکر شده اند ، به روشی کاملاً تصادفی و اغلب مبتنی بر غریزه حرکت کنید. اگرچه چنین رویکردی ممکن است به حل مسئله منجر شود ، اما به یاد داشتن آنچه را که امتحان کرده اید و آنچه را که امتحان نکرده اید ممکن است گیج کننده باشد. همچنین ، اگر مدیر دیگری به شما کمک کند ، برقراری ارتباط با آن مدیر دیگر مراحلی را که قبلاً طی کرده اید ، می تواند یک چالش باشد. بنابراین ، پیروی از یک روش ساختاری عیب یابی نه تنها به شما کمک می کند تا بیش از یک بار همان کار را امتحان کنید و سهواً از یک کار صرف نظر کنید بلکه به شما در برقراری ارتباط با دیگران کمک می کند. در ادبیات شبکه ممکن است با روش های عیب یابی ساخت یافته متنوعی روبرو شوید. با این حال ، برای آزمون + نتورک ، روش نشان داده شده در شکل ۱۴-۲ همان چیزی است که شما باید آن را بخاطر بسپارید.

شکل ۲-۱۴ : رویکرد عیب یابی ساختاریافته

در زیر شرح این روش هفت مرحله ای آورده شده است:

مرحله ۱ Identify the problem

عیب یابی موثر با تعریف واضح مشکل همراه است . این تعریف ممکن است شامل علائم خاصی باشد. مثلا : “رایانه کاربر A نمی تواند با سرور ۱ ارتباط برقرار کند (همانطور که توسط ping test تأیید شده است). با این حال ، کاربر A می تواند با تمام سرورهای دیگر ارتباط برقرار کند. همچنین ، به نظر می رسد هیچ کاربر دیگری با اتصال به سرور ۱ مشکلی ندارد. (به عنوان مثال ، ببینید آیا می توانید از کامپیوتر کاربر A به سرور ۱ پینگ بگیرید). در صورت امکان ، تعیین کنید که آیا چیزی در پیکربندی شبکه (یا در رایانه) تغییر کرده است یا خیر. همچنین ، دریابید که آیا این یک نصب جدید است.

مرحله ۲ Establish a theory of probable cause..

این نکته در روند عیب یابی در آن تجربه و شهود شما می تواند بسیار مفید باشد زیرا شما اکنون می خواهید لیستی از علل احتمالی را ایجاد کنید. در مورد حرکت از بالا به پایین در مدل OSI یا پایین به بالا فکر کنید. متناوباً ، می توانید از روش divide-and-conquer استفاده کنید. هنگام بررسی داده های جمع آوری شده خود (به عنوان مثال ، خروجی از دستور ipconfig / all) ، در مورد همه چیز بپرسید. به عنوان مثال ، ممکن است فکر کنید که مسئله توصیف شده در مرحله ۱ می تواند ناشی از علل مانند مسدود کردن ترافیک ACL به داخل یا از طریق رایانه شخصی ، مشکل اتصال با رایانه شخصی یا سرور یا پیکربندی آدرس IP نادرست در رایانه باشد. از لیست دلایل احتمالی خود ، علتی را که محتمل می دانید انتخاب کنید. از لیست قبلی ، ممکن است باور داشته باشید که پیکربندی آدرس IP نادرست در رایانه محتمل ترین دلیل بروز مشکل است. به طور خاص ، شما نتیجه می گیرید که این مسئله مربوط به اتصال نیست زیرا رایانه های شخصی دیگر می توانند به سرور دسترسی پیدا کنند ، و کاربر A’s PC می تواند به سایر سرورها برسد. همچنین ، شما نتیجه می گیرید که احتمالاً کاربر A’s PC دارای پیکربندی آدرس IP بدی است تا اینکه یک ACL از نظر مدیریتی به روتر اضافه شده باشد تا فقط از بین کاربران کامپیوتر A و سرور ۱ ترافیک مسدود شود.

مرحله ۳ Test the theory to determine the cause.

قبل از اقدام در مورد آنچه که شما احتمالاً علت ایجاد مشکل می دانید ، بررسی نظریه خود را انجام دهید. آیا علت فرضیه شما منجر به علائم مشاهده شده می شود؟ در مثالی که در مراحل قبل ارائه شد ، ممکن است subnet mask اختصاص داده شده به رایانه کاربر A را بررسی کرده و نادرست بودن آن را تشخیص دهید. به طور خاص ، subnet mask باعث می شود تا کاربر A کاربر فکر کند که سرور ۱ در همان زیر شبکه کامپیوتر کاربر A است. در نتیجه ، کامپیوتر کاربر A هنگام تلاش برای دسترسی به سرور ، ترافیک را به gateway پیش فرض خود هدایت نمی کند. اگر فرضیه شما از نظر فنی صحیح باشد ، می توانید به مرحله ۴ بروید. با این وجود ، اگر در منطق خود نقصی مشاهده کردید ، باید یک فرضیه جایگزین فرموله کنید. تشکیل یک فرضیه جایگزین ممکن است شامل تحویل مسئله به کسی باشد که با دستگاه (های) موردنظر آشناتر باشد.

مرحله ۴ Establish a plan of action to resolve the problem and identify potential effects.

اکنون که تأیید کردید نظریه شما از نظر فنی منطقی است ، زمان تدوین برنامه عملی فرا رسیده است. باید برنامه اقدام خود را مستند کنید. اگر فرضیه شما نادرست باشد ، می توان از مستندات برنامه شما به عنوان یک طرح بازگشت استفاده کرد. در مثالی که در طول این مراحل در حال ساخت آن بوده ایم ، یک برنامه عملی ممکن است تغییر subnet mask در رایانه کاربر A از ۲۵۵٫۲۵۵٫۰٫۰ به ۲۵۵٫۲۵۵٫۲۵۵٫۰ باشد.

مرحله ۵ Implement the solution or escalate as necessary.

براساس برنامه اقدام مستند خود ، باید زمان مناسبی را برای اجرای برنامه خود تعیین کنید.گاهی اوقات ، هنگام تلاش برای اجرای برنامه اقدام خود ، متوجه می شوید که از امتیازات اداری کافی برای انجام وظیفه در برنامه اقدام خود برخوردار نیستید. در چنین مواردی ، باید موضوع را به کسی با حقوق اداری مناسب انتقال دهید. در این مثال ، تغییر subnet mask در یک رایانه نباید بر سایر دستگاه ها تأثیر بگذارد. بنابراین ، ممکن است بلافاصله در رایانه کاربر A تغییر تنظیمات ایجاد کنید.

مرحله ۶ Verify full system functionality and, if applicable, implement preventative measures

پس از اجرای برنامه اقدام خود ، باید بررسی کنید که علائم ذکر شده در تعریف اصلی مشکل شما از بین رفته است. همچنین ، سعی کنید تعیین کنید که آیا برنامه شما باعث بروز مشکلات دیگری در شبکه شده است. اشتباهی که بسیاری از عیب یاب ها در این مرحله مرتکب می شوند این است که اعتقاد دارند این مسئله برطرف شده است زیرا علائم خاص (یا علائمی) که آنها به دنبال آن بودند از بین رفته است. با این حال ، ممکن است کاربری که در ابتدا این مسئله را گزارش کرده هنوز با مشکلی روبرو باشد. بنابراین ، عیب یاب ها باید طبق این دستورالعمل زندگی کنند: ” A problem isn’t fixed until the user believes it’s fixed..” بنابراین ، همیشه باید از شخصی که مسئله ای را گزارش می کند تأیید بگیرید که از نظر وی ، مسئله گزارش شده واقعاً حل شده است. در این مثال ، می توانید از کاربر A. سرور ۱ را پینگ کنید. اگر پینگ موفقیت آمیز است ، با کاربر A تماس بگیرید تا ببینید آیا او موافق حل مشکل است یا خیر.

مرحله ۷ Document findings, actions, and outcomes.

گزارش post-mortem سندی است که موضوع گزارش شده ، علل اصلی آن و آنچه برای حل این مسئله انجام شده است را توصیف می کند. این گزارش ممکن است برای عیب یابی موارد مشابه در آینده مفید باشد. به خاطر داشته باشید که هنگام انجام مراحل قبلی می توانید با مسئله ای روبرو شوید که اطلاعات کافی برای حل آن ندارید. وقتی این اتفاق می افتد ، ممکن است لازم باشد خودتان بیشتر در مورد موضوع تحقیق کنید. با این حال ، اگر زمان ندارید ، ممکن است لازم باشد بلافاصله موضوع را به شخص دیگری در سازمان خود ، یک فروشنده تجهیزات یا یک مشاور خارجی افزایش دهید.

عیب یابی لایه فیزیکی

لایه ۱ (لایه فیزیکی) مدل OSI برای تمام لایه های دیگر بنیادی است. در نتیجه ، اگر لایه ۱ کار نکند ، هیچ یک از لایه های بالایی به درستی کار نمی کنند. جدول ۱۴-۲ مجموعه ای از شماره های رایج لایه ۱ را نشان می دهد.

توجه

بسیاری از این موارد در فصول قبلی مورد بحث قرار گرفته است.

جدول ۲-۱۴ : مشکلات عیب یابی لایه ۱

| مشکل | توضیح |

| Bad cables or connectors | کابلهای معیوب یا اتصالات معیوب می توانند از انتقال موفقیت آمیز داده در لایه ۱ جلوگیری کنند. یک کابل بد می تواند به سادگی یک دسته نادرست از کابل باشد که برای یک هدف خاص استفاده می شود. به عنوان مثال ، شاید شما با استفاده از کابل Cat 5 (به جای کابل Cat 6 یا بالاتر) دو دستگاه ۱۰۰۰BASE-TX را بهم متصل کرده اید ، و در نتیجه داده های خراب به وجود آمده است. برای لیست انواع اترنت و انواع کابل های پشتیبانی شده متناظر با آنها ، به فصل ۴ ، “فناوری اترنت” مراجعه کنید. پین های خم شده در یک اتصال دهنده یا pinouts های نادرست نیز می توانند مشکل باشند. |

| Bad port | ممکن است یک پورت در دستگاه شبکه شما بد باشد. اغلب اوقات ، با استفاده از LED اتصال شبکه و نشانگرهای وضعیت ، می توانید این موضوع را به راحتی تأیید کنید. |

| Opens and shorts | Open یک رشته شکسته از مس است ، که از جریان در مدار جلوگیری می کند. با این حال ، یک اتصال کوتاه هنگامی رخ می دهد که دو رابط مس به یکدیگر برخورد میکنند ، در نتیجه جریان به جای مدار الکتریکی متصل از آن کوتاه جریان می یابد زیرا اتصال کوتاه مقاومت کمتری دارد. |

| Splitting pairs in a cable | یک کابل جفت پیچ خورده بدون محافظ (UTP) از هشت لبه مجزا مسی تشکیل شده است. با این حال ، فقط چهار مورد از آن برای داده ها استفاده می شود (دو تا منجر به انتقال و دو تا منجر به دریافت می شود). برخی از نصب کنندگان از این چهار ورودی اضافی برای پشتیبانی از اتصال اترنت دوم روی یک کابل UTP استفاده می کنند. اگرچه چنین رویکردی می تواند عملکردی باشد ، از سیمهای غیر استاندارد برای اتصال اترنت دوم استفاده می شود. بنابراین ، شما باید از هرگونه استفاده غیرقابل استفاده در شبکه که عیب یابی می کنید ، آگاه باشید. |

| dB loss | توان سیگنال یک انتقال داده تا جایی کاهش می یابد که انتقال توسط دستگاه گیرنده به درستی تفسیر نشود. این اتلاف قدرت سیگنال ، افت دسی بل (dB loss) نامیده می شود ، می تواند ناشی از بیش از حد محدودیت یک کابل مسی یا فیبر باشد. |

| Transposed Tx/Rx leads | برخی از سوئیچ های اترنت از کراس اوور رابط وابسته به متوسط (MDIX) پشتیبانی می کنند که به پورت سوئیچ اجازه می دهد تا به درستی پیوندهای خود را به عنوان (Tx) یا (Rx) تنظیم کند. می توانید چنین سوئیچ هایی را با کابل مستقیم (به جای کابل کراس اوور) متصل کنید. با این حال ، اگر یک دستگاه شبکه از MDIX پشتیبانی نکند ، به یک کابل مناسب (یعنی کابل متقاطع) نیاز دارد تا بتواند منجر شود Tx های آن به لامپ های Rx در دستگاه متصل شوند و بالعکس. بنابراین ، هنگام انتخاب انواع کابل ها که اجزای شبکه را بهم متصل می کنند ، باید دقت شود. اطلاعات بیشتر در مورد کابلهای متقاطع و MDIX را می توان در فصل ۳ ، “اجزای شبکه” یافت. |

| Cable placement | از آنجا که کابل های مسی در معرض تداخل الکترومغناطیسی (EMI) قرار دارند ، بنابراین باید کابل ها را ترتیب دهید تا تداخل به حداقل برسد. در حالت ایده آل ، کابل های اترنت نباید در نزدیکی کابل های ولتاژ بالا ، ژنراتورها ، موتورها یا فرستنده های رادیویی قرار بگیرند. به عنوان مثال ، هنگام راه اندازی کابل بین ساختمان از طریق مجرای زیرزمینی ، در حالت ایده آل باید کابل کشی شبکه را در یک مجرا جدا از کابل های برق قرار دهید. |

| Distance limitations exceeded | اگر دستگاه های اترنت با استفاده از کابلی که بیش از محدودیت های فاصله اترنت برای نوع کابل است ، به هم متصل شوند ، می توان انتقال دیجیتال بین آن دستگاه ها را تا جایی که تجهیزات گیرنده قادر به تفسیر صحیح انتقال نیست ، تخریب کرد. میرایی دسته فنی برای این مشکل است. بنابراین ، در طراحی شبکه باید فاصله بین دستگاه ها در نظر گرفته شود. |

| Crosstalk | Crosstalk می تواند هنگامی اتفاق بیفتد که اتصال آنالوگ ، یک میدان الکترومغناطیسی را در اطراف هادی های خود ایجاد کرده و شکل موج آن را بر روی یک اتصال آنالوگ نزدیک القا کند. این پدیده معمولاً در یک تماس تلفنی آنالوگ تجربه می شود. crosstalk را می توان با استفاده از کابل کشی دسته بالاتری به حداقل رساند زیرا کابل های دسته بالاتر بهتر تابش امواج الکترومغناطیسی را محدود می کنند. |

| Speed/duplex mismatch | این گزینه می تواند برای عیب یابی در شبکه مشکل باشد ، به ویژه با توجه به اینکه اتصال اغلب در سطح غیرقابل قبول حفظ می شود. |

| Transceiver mismatch | فرستنده و گیرنده باید با دقت انتخاب شود تا از سازگاری با نوع کابل و طول موج استفاده شود. |

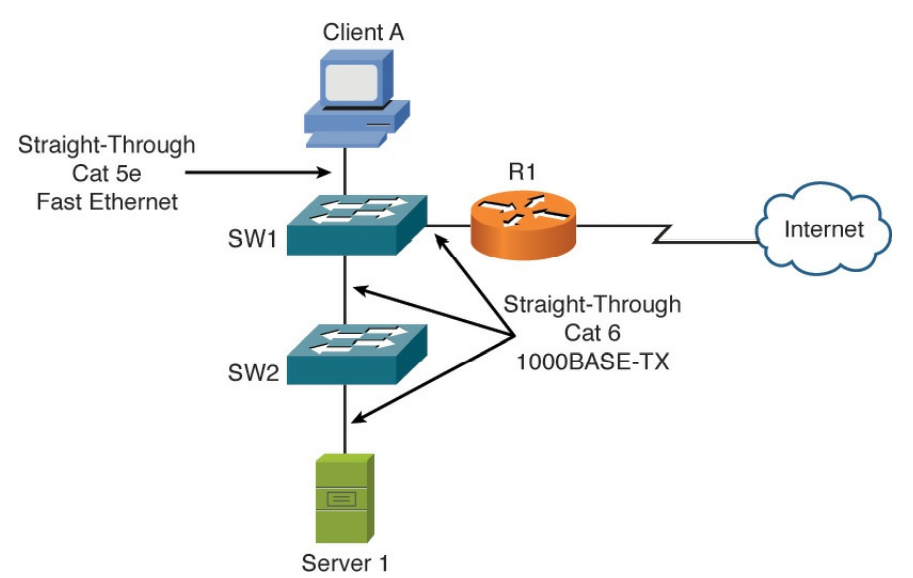

عیب یابی لایه فیزیکی: سناریو

برای تمرین مهارت های عیب یابی لایه فیزیکی خود ، نمودار شبکه ارائه شده در شکل ۱۴-۳ را در نظر بگیرید.

شکل ۳-۱۴ : عیب یابی لایه فیزیکی : نمونه توپولوژی

فرض کنید که هر دو سوئیچ در شکل ۱۴-۳ توانایی مذاکره خودکار با سرعت ۱۰ ، ۱۰۰ یا ۱۰۰۰ مگابیت بر ثانیه اترنت را دارند. همچنین ، فرض کنید سوئیچ ها از MDIX پشتیبانی نمی کنند. بر اساس اطلاعات ارائه شده ، قبل از خواندن جواب ، آنچه را که فکر می کنید یک موضوع لایه ۱ در توپولوژی است ، شناسایی کنید.

عیب یابی لایه فیزیکی: راه حل

در توپولوژی نشان داده شده در شکل ۱۴-۳ ، توجه داشته باشید که سوئیچ های SW1 و SW2 با یک کابل مستقیم متصل می شوند. همچنین ، به یاد داشته باشید که هیچ یک از دو سوئیچ از MDIX پشتیبانی نمی کند. در نتیجه ، پورتهایی که دو سوئیچ را به هم متصل می کنند ، سرهای Tx آنها به هم متصل است و Rx آنها نیز به هم متصل است. در نتیجه ، هیچ ارتباطی امکان پذیر نیست. حل چنین سناریویی این است که کابل Cat 6 مستقیم را بین SW1 و SW2 جایگزین کابل کراس اوور Cat 6 کنید. مشکلات فیزیکی کابل مسی می تواند شامل shorts ، opens ، کابل کشی نادرست ، EMI / RFI ، attenuation ، crosstalk ، اتصال بد ، کابل بد یا استفاده از مدت زمان طولانی باشد. مسائل مربوط به کابل فیبر فیزیکی می تواند شامل میرایی ، عدم تطابق اتصال ، عدم تطابق طول موج ، عدم تطابق نوع فیبر ، dirty connector ، خم شدن شدید فیبر یا تلاش برای استفاده از کابل فیبر خیلی طولانی بر اساس مشخصات آن فیبر باشد. برای عیب یابی مشکلات مربوط به کابل برای مس و فیبر می توانید از ابزارهای آزمایشی بحث شده در فصل ۱۱ ، “مدیریت شبکه” استفاده کنید.

عیب یابی لایه پیوند داده ها

بیشتر شبکه های سازمانی به نوعی از فناوری اترنت (مثلاً Ethernet, Fast Ethernet, or Gigabit Ethernet ) متکی هستند. بنابراین ، درک عملکرد سوئیچ اترنت ، در لایه ۲ (یعنی لایه پیوند داده) ، برای عیب یابی بسیاری از مشکلات شبکه LAN بسیار مهم است. ممکن است بخواهید برای بررسی اترنت به فصل ۴ مراجعه کنید . جدول ۱۴-۳ مجموعه ای از شماره های معمول لایه ۲ را نشان می دهد.

جدول ۳-۱۴ : مشکلات عیب یابی لایه مشترک ۲

| مشکلات | توضیح |

| Power failure | سوئیچ های اترنت اغلب به منبع اضافی برق متصل نیستند (به عنوان مثال ، یک پریز برق با پشتیبان ژنراتور) ، بخشی از آن به دلیل پراکنده بودن مکان های نصب در سراسر ساختمان است (به عنوان مثال ، در گنجه های سیم کشی یا در یک اتاق مکانیکی). در نتیجه ، ممکن است بخواهید سوئیچ های اترنت خود را به منبع تغذیه بدون وقفه (UPS) مجهز کنید. برای مقایسه یو پی اس و منبع تغذیه آماده به کار (SPS) به فصل ۱۲ ، “امنیت شبکه” مراجعه کنید. |

| Bad module | یک سوئیچ مدولار به شما امکان اتصال انواع مختلف رسانه ها و سرعت را به سوئیچ از طریق استفاده از ماژول های مختلف می دهد. نمونه هایی از این ماژول ها شامل ماژول مبدل رابط گیگابایت (GBIC) و ماژول های کوچک پلاگین (SFP) هستند. این رابط های مدولار می توانند هنگام عیب یابی شما ، در عوض عوض کردن کل سوئیچ ،عوض شوند |

| Layer 2 loop | در فصل ۴ موارد حاصل از حلقه های لایه ۲ ، از جمله خرابی جدول آدرس MAC و broadcast storms ، مورد بحث قرار گرفت. شما همچنین در مورد چگونگی کاهش این مسائل با Spanning Tree Protocol (STP) مطالعه کرده اید. با این حال ، STP می تواند fail شود یا ممکن است STP به صورت بهینه عمل نکند ، زیرا یک پل ریشه به طور خودکار انتخاب شده است نه اینکه مشخص شود ، در نتیجه یک مسیر بهینه نیست. بنابراین ، باید بتوانید هنگام عیب یابی سوئیچ های اترنت خود را بررسی کنید و نقش STP سوئیچ ها و پورت های سوئیچ شبکه خود را تعیین کنید. |

| Port configuration | تنظیمات معمول پورت های سوئیچ اترنت شامل سرعت ، دوبلکس و MDIX است. پارامترهای عدم تطابق بین دستگاه ها می تواند منجر به کندی ارتباط (در صورت عدم تطابق دوبلکس) یا عدم ارتباط (در صورت عدم تطابق سرعت یا تنظیمات نادرست MDIX) شود. |

| VLAN configuration | در فصل ۴ ، در مورد LAN های مجازی (VLAN) که دامنه پخش هستند و یک زیر شبکه واحد را نشان می دهند ، می خوانید. چندین مشکل عیب یابی می تواند در نتیجه تنظیم نادرست VLAN در سوئیچ اترنت باشد. بخاطر داشته باشید که تمام دستگاه های متعلق به یک VLAN باید آدرس IP را در همان زیر شبکه اختصاص دهند. همچنین ، اگر می خواهید ترافیکی بین VLAN ها جریان داشته باشد ، این ترافیک باید مسیریابی شود. |

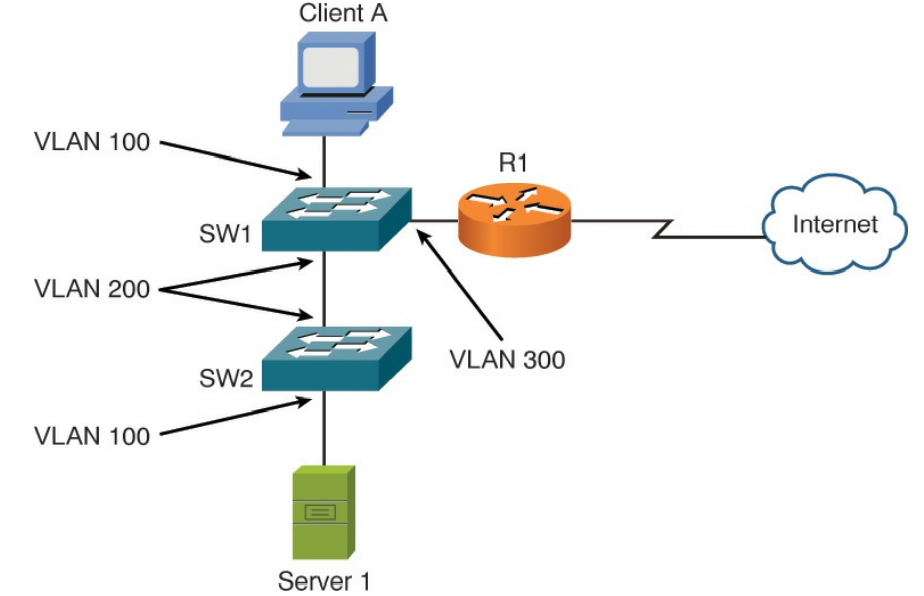

عیب یابی لایه پیوند داده ها: سناریو

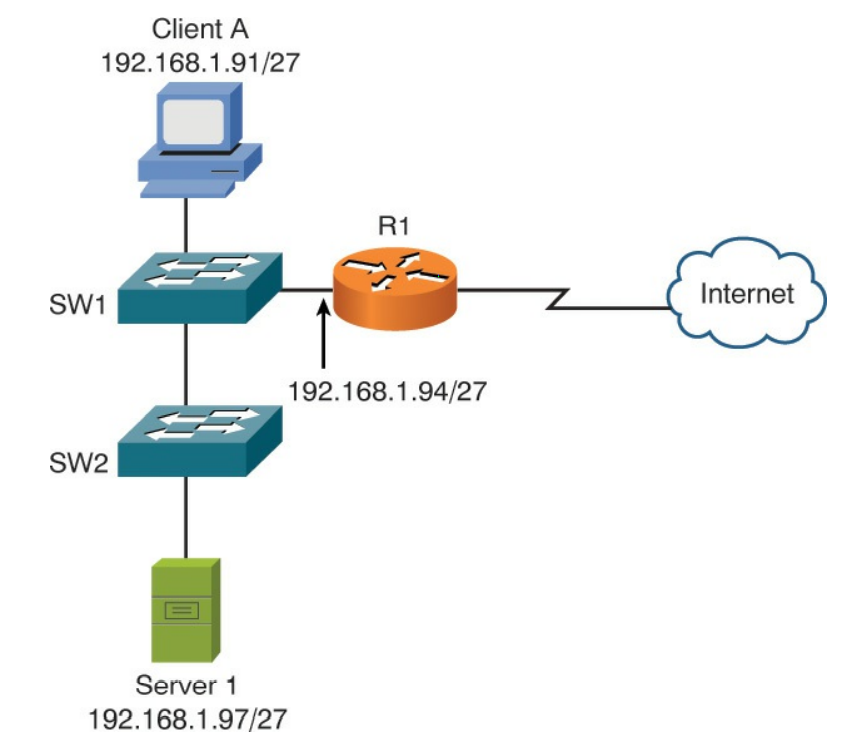

با توجه به دانش خود در مورد سوئیچ اترنت (نمونه ای معمول از دستگاه لایه پیوند داده) ، سناریوی عیب یابی زیر را در نظر بگیرید. شبکه ای که در شکل ۱۴-۴ نشان داده شده دارای یک مشکل است. به طور خاص ، سرویس گیرنده A قادر به برقراری ارتباط با سرور ۱ نیست. بر اساس نمودار ، به نظر شما علت محتمل چیست؟

شکل ۴-۱۴ : عیب یابی لایه پیوند داده ها: نمونه توپولوژی

پس از تعیین علت اصلی خود ، پاسخ خود را با راه حل زیر بررسی کنید.

عیب یابی لایه پیوند داده ها: راه حل

حتی اگر سرویس گیرنده A و سرور ۱ ، همانطور که در شکل ۱۴-۴ نشان داده شده است ، در یک VLAN (VLAN 100) قرار دارند ، اما هیچ ترافیکی VLAN 100 بین سوئیچ های SW1 و SW2 جریان ندارد. به طور خاص ، اتصال متصل SW1 و SW2 فقط برای VLAN 200 ترافیک دارد. چند راه حل وجود دارد. یک راه حل تغییر پورت های سوئیچ SW1 و SW2 است که هر دو متعلق به VLAN 100 باشند. راه حل دیگر پیکربندی trunk IEEE 802.1Q برای اتصال SW1 و SW2 است ، زیرا یک trunk می تواند به طور همزمان ترافیک را برای چندین VLAN حمل کند.

عیب یابی لایه شبکه

هنگام عیب یابی مشکلات اتصال برای یک شبکه مبتنی بر IP ، لایه شبکه (لایه ۳) اغلب مکان مناسبی برای شروع تلاش های عیب یابی شما است به عنوان مثال ، اگر با مشکلات اتصال بین دو میزبان در یک شبکه مواجه هستید ، می توانید لایه ۳ را با پینگ از یک میزبان به میزبان دیگر بررسی کنید. اگر پینگ ها موفقیت آمیز باشند ، می توانید نتیجه بگیرید که این مسئله بالاتر از لایه ۳ است (لایه های ۴–۷). با این حال ، اگر پینگ ها خراب شوند ، می توانید تلاش های خود را برای عیب یابی بر روی لایه های ۱-۳ قرار دهید.

منطق این نتیجه گیری مبتنی بر پینگ با استفاده از پروتکل [۱](ICMP) است که یک پروتکل لایه ۴ است. اگر یک پروتکل لایه ۴ به درستی کار کند (حتی اگر پروتکل های لایه ۴ دیگر با مشکل روبرو شوند) ، می توانید نتیجه بگیرید که لایه های ۱ تا ۳ عملیاتی هستند.

ساختار داده های لایه ۳

از آنجا که ترافیک از طریق یک شبکه هدایت می شود ، روترهایی که در طول مسیر از مبدا تا مقصد با آنها روبرو می شوند ، نیاز به سازگاری در نحوه مسیریابی ترافیک دارند. به عنوان مثال ، اگر یک روتر بهترین مسیر را براساس شمارش هاپ و روتر دیگری بهترین مسیر را براساس پهنای باند لینک انتخاب کند ، می توان یک حلقه مسیریابی را تصور کرد. خوشبختانه ، پیکربندی یک پروتکل مسیریابی مشترک روی تمام روترها در یک توپولوژی ، به اطمینان از ثبات در تصمیم گیری های مسیریابی کمک می کند. این بدان معنا نیست که یک توپولوژی نمی تواند بیش از یک پروتکل مسیریابی داشته باشد. می توانید مسیرها را بین پروتکلهای مختلف مسیریابی از نظر استراتژیک توزیع کنید. همچنین ، از مسیرهای ساکن می توان همراه با پروتکل های مسیریابی پویا استفاده کرد. با این حال ، باید در محیط هایی با پیوندهای زائد و پروتکل های مسیریابی چندگانه دقت شود تا از حلقه های احتمالی مسیریابی جلوگیری شود. برای عیب یابی بهتر پروتکل های خاص مسیریابی پویا ، بیایید ابتدا به طور کلی بررسی کنیم که ساختار داده های پروتکل مسیریابی پویا چگونه با جدول مسیریابی IP روتر ارتباط برقرار می کنند.

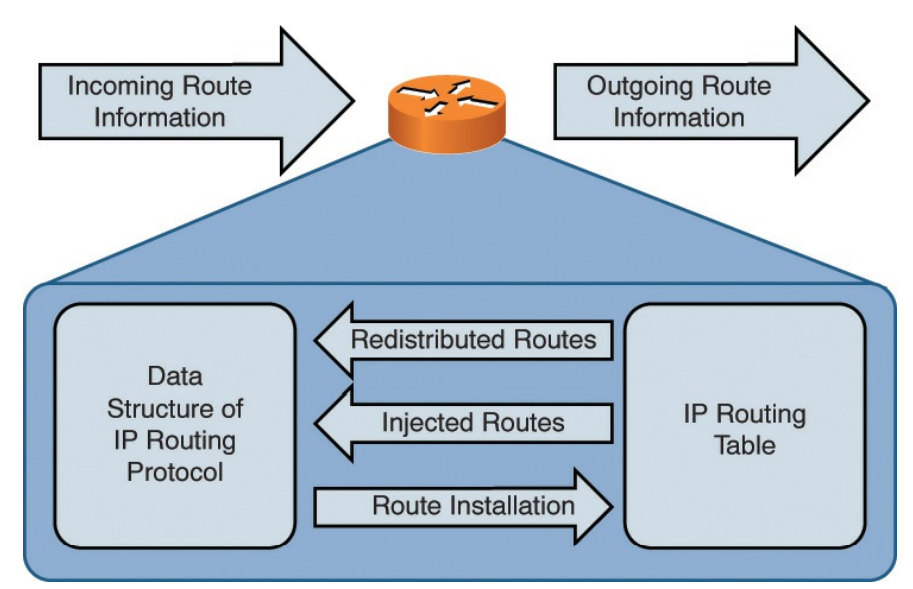

شکل ۱۴-۵ تعامل بین ساختارهای داده یک پروتکل مسیریابی IP و جدول مسیریابی IP روتر را نشان می دهد. با این حال ، درک کنید که همه پروتکل های مسیریاب ساختار داده های خود را حفظ نمی کنند. به عنوان مثال ، RIP یک پروتکل مسیریابی است که مستقیماً با یک جدول مسیریابی IP در روتر کار می کند .

[۱] Internet Control Message Protocol

شکل ۵-۱۴ : ۵ تعامل بین ساختار داده های پروتکل مسیریابی IP و جداول مسیریابی IP

همانطور که یک روتر اطلاعات مسیر را از روتر همسایه دریافت می کند ، این اطلاعات در ساختار داده های پروتکل مسیریابی IP ذخیره می شود . یک ساختار داده نیز ممکن است توسط روتر محلی تنظیم شود. به عنوان مثال ، یک روتر ممکن است برای توزیع مجدد مسیر در جایی که اطلاعات مسیر توسط یک منبع اطلاعات مسیریابی توزیع می شود پیکربندی شود (به عنوان مثال ، یک پروتکل مسیریابی پویا ، یک مسیر ثابت یا یک مسیر متصل). همچنین ، ممکن است روتر به گونه ای پیکربندی شود که رابط های خاصی در پروتکل مسیریابی IP شرکت کنند. ساختار داده تمام اطلاعات دریافتی را برای انتخاب بهترین مسیر به یک شبکه خاص تجزیه و تحلیل می کند. این بهترین مسیر با جستجوی مسیر با بهترین معیار تعیین می شود. سپس ساختار داده پروتکل مسیریابی IP بهترین مسیر را به جدول مسیریابی IP روتر تزریق می کند. به طور خاص ، پروتکل های مختلف مسیریابی دارای فاصله اداری متفاوت [۱](AD) هستند. یک فاصله اداری از یک پروتکل مسیریابی را می توان باورپذیری آن پروتکل مسیریابی دانست. به عنوان مثال ، پروتکل اطلاعات مسیریابی (RIP) دارای AD 120 ، و Open Shortest Path First (OSPF) دارای ۱۱۰ AD است. بنابراین ، اگر RIP و OSPF هر دو از مسیری به یک شبکه خاص اطلاع داشته باشند ، مسیر OSPF به جدول مسیریابی IP روتر تزریق می شود زیرا OSPF دارای AD باورپذیری بیشتری است (مقدار پایین تر). بنابراین ، بهترین مسیر انتخاب شده توسط ساختار داده پروتکل مسیریابی IP تنها کاندیدایی است که به جدول مسیریابی IP روتر تزریق می شود.

توجه

در فصل ۶ ، “Routing IP Packets” ، اطلاعات بیشتری در مورد AD های پروتکل های مختلف مسیریابی ارائه می شود.

اگر ساختار داده های پروتکل مسیریابی IP بیش از یک مسیر به شبکه مقصد را شناسایی کند ، اگر معیار مساوی آن چندین مسیر باشد ، ممکن است چندین مسیر به جدول مسیریابی IP روتر تزریق شود. در برخی موارد ، با این وجود ، یک پروتکل مسیریابی مانند Enhanced Interior Gateway Routing Protocol (EIGRP) ممکن است از تعادل بار در مسیرهایی با هزینه نابرابر پشتیبانی کند. در چنین نمونه ای ، چندین مسیر ممکن است به جدول مسیریابی IP روتر تزریق شوند ، حتی اگر این مسیرها معیارهای متفاوتی داشته باشند. بسته به پروتکل مسیریابی IP مورد استفاده ، یک روتر به طور دوره ای تمام مسیرهای خود را تبلیغ می کند ، یا اطلاعات مسیریابی خود را برای همسایگان خود به روز می کند. همچنین ، توجه داشته باشید که برخی از پروتکل های مسیریابی قبل از تبادل اطلاعات مسیر با همسایه ، باید با روتر همسایه ارتباط برقرار کنند. این رابطه adjacency یا neighborship نامیده می شود.

مشکلات عیب یابی لایه ۳

عیب یابی موثر لایه های ۳ ، همانطور که در بحث قبلی پیشنهاد شد ، عمدتا به درک شما از پروتکل های مختلف مسیریابی متکی است. بنابراین ، برای دنیای واقعی ، باید خود را با جزئیات پروتکل های مسیریابی در شبکه خود آشنا کنید. با این حال ، آزمون Network + پیچیدگی های پروتکل های خاص مسیریابی را کاهش می دهد ، در عوض بر روی مشکلات عیب یابی لایه ۳ بیشتر تمرکز می کند. جدول ۱۴-۴ نمونه هایی از این مسائل را شرح می دهد.

[۱] administrative distances

جدول ۴-۱۴ : مشکلات عیب یابی لایه ۳

| مسائل | توضیحات |

| Mismatched MTU | رابط های روتر پارامتری به نام حداکثر واحد انتقال (MTU) دارند که بزرگترین اندازه بسته رابط را نشان می دهد. به عنوان مثال ، بسته ۱۵۰۰ بایت از طریق رابط روتر با MTU 1470 بایت قابل ارسال نیست. روتر سعی می کند بسته ای را که بیش از حد بزرگ است قطعه قطعه کند ، مگر اینکه بسته تنظیمات بیتی “Don’t fragment” (DF) باشد. اگر بسته ای بیش از MTU رابط باشد و بیت DF آن تنظیم شده باشد ، روتر بسته را رها می کند. به طور معمول ، روتر با ارسال پیام ICMP به دلیل عدم افت بسته ، به فرستنده پاسخ می دهد. با این حال ، اگر یک روتر پیکربندی شده باشد که با ارسال پیام پروتکل (ICMP) به چنین شرایطی پاسخ ندهد ، بسته بدون اطلاع رسانی به فرستنده از بین می رود. به چنین روتری black-hole router گفته می شود. برای کمک به تعیین این روتر ، می توانید از ابزار traceroute (همانطور که در فصل ۱۰ ، “ابزارهای خط فرمان” توضیح داده شده است) استفاده کنید. |

| Incorrect subnet mask | هنگامی که یک میزبان تلاش می کند تا با میزبان دیگری در همان زیر شبکه ارتباط برقرار کند ، میزبان ارسال کننده یک درخواست ARP را برای تعیین آدرس MAC میزبان مقصد ارسال می کند. بنابراین ، اگر یک میزبان subnet mask نادرستی داشته باشد ، می تواند به اشتباه نتیجه بگیرد که میزبان دیگری در زیر شبکه محلی خود است ، در حالی که میزبان دیگر در زیرشبکه از راه دور است. در نتیجه ، میزبان از راه دور از نظر میزبان ارسال کننده غیرقابل دسترسی است. |

| Incorrect default gateway | اگر یک میزبان پیکربندی دروازه پیش فرض نادرستی داشته باشد ، ترافیک از آن میزبان از local subnet آن میزبان نمی شود. |

| Duplicate IP address | میزبان های یک زیر شبکه باید آدرس IP منحصر به فرد داشته باشند. اگر دو میزبان با آدرس IP یکسان پیکربندی شده باشند ، الگوهای ترافیکی غیر قابل پیش بینی برای آن میزبان ها رخ می دهد. |

| Incorrect DNS configuration | از آنجا که میزبانها اغلب از سیستم (DNS) برای حل نام دامنه به آدرسهای IP استفاده می کنند ، اگر میزبان دارای پیکربندی نادرست DNS باشد ، این میزبان قادر نخواهد بود ، به عنوان مثال ، با استفاده از نام دامنه ها (برخلاف آدرسهای IP) در اینترنت مرور کند . |

| Duplicate MAC address | اگرچه از آدرس IP تکراری در شبکه نادرتر است ، اما می توانید یک آدرس MAC تکراری را تجربه کنید. این امر معمولاً به دلیل پیکربندی نرم افزاری آدرسهای MAC ایجاد می شود. |

| Expired IP address | شاید آدرس DHCP اجاره شده برای یک ایستگاه کاری منقضی شده باشد. |

| Exhausted DHCP scope | اگرچه نادر است ، ممکن است دامنه DHCP داشته باشید که آدرسهای اجاره آن تمام شده است. این می تواند نتیجه یک نوع حمله DHCP باشد. |

| Rogue DHCP server | این نگرانی امنیتی به دلیل پیکربندی نادرست IP می تواند منجر شود ، قطعاً می تواند باعث عیب یابی در شبکه شود. این غالباً نتیجه این است که کاربران دستگاه های شخصی خود را ، چه با سو نیت یا به طور تصادفی وارد می کنند. |

| Untrusted SSL certificate | اگر از گواهینامه ها برای احراز هویت استفاده می کنید ، ممکن است با گواهی SSL مشکلی داشته باشید که مانع از تأیید اعتبار دیگر می شود. |

| Incorrect time | از آنجا که بسیاری از تنظیمات شبکه به زمان درست متکی هستند ، ممکن است به دلیل ایستگاه کاری ، سرور یا دستگاه شبکه با تنظیم زمان اشتباه ، در شبکه با مشکل روبرو شوید. |

| Blocked TCP/UDP ports | شاید مشکل شما نتیجه مسدود شدن درگاه های TCP یا UDP باشد. این امر غالباً در نتیجه پیکربندی نادرست دستگاه امنیتی در مسیر شبکه است. |

| Incorrect host-based firewall settings | یکی دیگر از حوزه های امنیتی که می تواند مشکلاتی ایجاد کند ، فایروال های مستقر در میزبان است. |

| Incorrect ACL settings | لیست های کنترل دسترسی می توانند تأثیر مستقیمی بر ترافیک شبکه داشته باشند و می توانند دلیل یک یا چند مشکل باشند. |

| Unresponsive service | سرویسی که در شبکه از کار افتاده یکی دیگر از منابع رایج این مشکلات است. |

عیب یابی لایه شبکه : سناریو

یک مسئله عیب یابی لایه شبکه رایج ، همانطور که در فصل ۵ ، “آدرس های IPv4 و IPv6” توضیح داده شده است ، میزبانی با آدرس IP است که برای زیر شبکه ای که میزبان از نظر فیزیکی به آن متصل است معتبر نیست. با استفاده از مهارت های زیرشبکه گذاری خود ، تعیین کنید که به کدام میزبان (سرویس گیرنده A یا سرور ۱) در شکل ۱۴-۶ آدرس IP نادرستی اختصاص داده شده است ، با فرض درست بودن آدرس IP رابط روتر.

شکل ۶-۱۴ : عیب یابی لایه پیوند داده ها: نمونه توپولوژی

عیب یابی لایه شبکه : راه حل

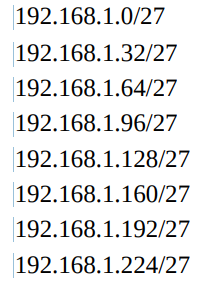

شبکه نشان داده شده در شکل ۱۴-۶ با استفاده از subnet mask ، ۲۷ بیتی (۲۵۵٫۲۵۵٫۲۵۵٫۲۲۴) شبکه ۱۹۲٫۱۶۸٫۱٫۰/۲۴ را زیر شبکه قرار داده است. برای تعیین اینکه به کدام کامپیوتر کلاینت آدرس IP خارج از VLAN محلی خود اختصاص داده شده است ، باید زیر شبکه های ایجاد شده توسط subnet mask 27 بیتی اعمال شده در شبکه ۱۹۲٫۱۶۸٫۱٫۰/۲۴ را تعیین کنید:

مرحله interesting octet برای یک subnet mask 27 بیتی چهارمین مورد است زیرا آخرین octet است که دارای ۱ در subnet mask ، ۲۷ بیتی است (۱۱۱۱۱۱۱۱٫۱۱۱۱۱۱۱۱٫۱۱۱۱۱۱۱۱٫۱۱۱۰۰۰۰۰ ، که به طور متناوب می تواند ۲۵۵٫۲۵۵٫۲۵۵٫۲۲۴ نوشته شود).

مرحله ۲ مقدار دسیمال third octet در subnet mask ،۲۲۴ است. بنابراین ، اندازه بلوک ۳۲ است (یعنی ۲۵۶ – ۲۲۴ = ۳۲).

مرحله ۳ زیرمجموعه اول ۱۹۲٫۱۶۸٫۱٫۰/۲۷ است (۱۹۲٫۱۶۸٫۱٫۰/۲۷ با سه بیت قرض گرفته شده در third octet تنظیم شده روی ۰).

مرحله ۴ با شروع با زیرشبکه اول ۱۹۲٫۱۶۸٫۱٫۰/۲۷ و شمارش با اندازه بلوک ۳۲ در interesting octet ، زیر شبکه های زیر بدست می آید:

براساس آدرس IP رابط روتر (۱۹۲٫۱۶۸٫۱٫۹۴/۲۷) و لیست قبلی زیر شبکه ها ، می توانید تعیین کنید که رابط روتر در زیر شبکه ۱۹۲٫۱۶۸٫۱٫۶۴/۲۷ باشد. به همین ترتیب ، می توانید زیرشکل کلاینت A را ۱۹۲٫۱۶۸٫۱٫۶۴/۲۷ و زیرشبکه سرور ۱ را ۱۹۲٫۱۶۸٫۱٫۹۶/۲۷ تعیین کنید. در نتیجه ، می توانید نتیجه بگیرید که میزبان دارای آدرس IP نادرست سرور ۱ است زیرا آدرس IP آن در زیر شبکه متفاوت از زیر شبکه رابط روتر است. مسائل مربوط به لایه شبکه همچنین می تواند شامل IP های تکراری ، عدم تطابق سرعت و دوبلکس ، حلقه های مسیریابی ، IP نادرست ، gateway پیش فرض نادرست ، خرابی سخت افزار کارت رابط شبکه (NIC) ، تنظیم نادرست پروتکل پیکربندی میزبان پویا (DHCP) ، تنظیم نادرست DNS ، کابل نادرست یا پورت ، جداول مسیریابی ناقص ، پیکربندی نادرست NIC یا بدافزار موجود در رایانه که مانع از رفتار عادی شبکه توسط رایانه می شود. بسیاری از این مسائل را می توان با استفاده از ابزارها و دستوراتی که قبلاً در این کتاب بحث شد ، تأیید کرد. در یک شبکه تولیدی ، با آزمایش تک تک اجزای موردنظر ، عیب را جدا کرده و پس از شناسایی مشکل را برطرف می کنید. اگر عملکرد یا دسترسی محدود باشد ، این امر ممکن است به دلیل کنترل فنی موجود در شبکه باشد. حتماً فیلترها ، شکل دهی به ترافیک و فایروال هایی که در کنترل شما هستند را به عنوان بخشی از عیب یابی انجام شده در نظر بگیرید.

عیب یابی بی سیم

عیب یابی شبکه های بی سیم می تواند به مجموعه مهارت های مختلفی نیاز داشته باشد. به عنوان مثال ، برخی از سناریوهای عیب یابی ممکن است به درک تئوری آنتن و طیف فرکانس رادیویی نیاز داشته باشند. با این حال ، آزمون Network + بیشتر روی موضوعات بی سیم متمرکز است ، همانطور که در جدول ۱۴-۵ ارائه شده است.

توجه

فصل ۸ ، “فن آوری های بی سیم” ، در مورد شبکه های بی سیم در بحث می کند

جدول ۵-۱۴ : مشکلات عیب یابی بی سیم مشترک

| مسائل | توضیحات |

| RFI | ارتباط بی سیم می تواند به دلیل تداخل فرکانس رادیویی (RFI) قطع شود. منابع متداول RFI که بر شبکه های بی سیم تأثیر می گذارند شامل تلفن های بی سیم ۲٫۴ گیگاهرتزی ، اجاق های مایکروویو ، مانیتور کودک و کنسول های بازی است. |

| Signal strength | مقدار نشانگر قدرت سیگنال دریافت شده (RSSI) قدرت سیگنال بی سیم را اندازه گیری می کند. مقدار RSSI بر اساس فاصله از آنتن بی سیم و اشیا فیزیکی که در ارتباط بین خط دید با آنتن بی سیم تداخل ایجاد می کنند ، متفاوت است (به عنوان مثال دیوارهای خشک ، کابینت های فایل فلزی و شافت های آسانسور) برخی از شبکه های بی سیم به طور خودکار ، هنگامی که مقدار RSSI به زیر یک مقدار خاص می رسد ، سرعت انتقال بی سیم خود را کاهش می دهند. |

| Misconfiguration of wireless parameters | انواع پارامترهای بی سیم باید بین مشتری بی سیم و نقطه دسترسی بی سیم (AP) مطابقت داشته باشد تا ارتباط برقرار شود. به عنوان مثال ، مشتری باید از استاندارد بی سیم پشتیبانی شده توسط AP بی سیم استفاده کند (به عنوان مثال IEEE 802.11a / b / g / n). کانال های بی سیم نیز باید مطابقت داشته باشند. با این حال ، مشتریان بی سیم معمولاً کانال خود را براساس کانال بی سیم AP تنظیم می کنند. استانداردهای رمزگذاری باید مطابقت داشته باشد ، در غیر این صورت شما از نظر امنیتی عدم تطابق دارید. به عنوان مثال ، یک مشتری بی سیم که از WPA استفاده می کند با استفاده از WPA2 با یک AP بی سیم ارتباط برقرار نمی کند. علاوه بر این ، شناسه (SSID) یک AP بی سیم باید توسط مشتری بی سیم انتخاب شود. در بسیاری از موارد ، یک AP بی سیم SSID خود را پخش می کند و یک سرویس گیرنده بی سیم می تواند آن SSID را از لیست SSID های قابل مشاهده انتخاب کند. در موارد دیگر ، یک AP بی سیم SSID خود را پخش نمی کند ، بنابراین از مشتری بی سیم می خواهد که یک SSID متناسب با آن به صورت دستی پیکربندی شود. و متداول ترین آن این است که عبارت عبور اشتباه توسط مشتری استفاده می شود. |

| Latency | شبکه های بی سیم می توانند تأخیر بیشتری نسبت به شبکه های سیمی داشته باشند. یکی از دلایل افزایش تاخیر ، استفاده از (CSMA / CA) در شبکه های WLAN است که برای جلوگیری از برخورد ، تأخیری تصادفی را قبل از انتقال داده معرفی می کند. دلیل دیگر تاخیر افزایش یافته این واقعیت است که همه دستگاههای بی سیم مرتبط با یک AP بی سیم در یک دامنه برخورد هستند و احتمال برخورد (انتقال مجدد) را به شما می دهد که می تواند تاخیر را افزایش دهد. |

| Multiple paths of propagation | شکل موج الکترومغناطیسی نمی تواند از یک رسانای کامل عبور کند. مسلماً رساناهای عالی در بیشتر محیط های اداری وجود ندارند. با این حال ، رساناهای بسیار خوب مانند کابینت های فایل فلزی ، در ادارات امری عادی است. در نتیجه ، اگر شکل موج یک انتقال بی سیم با یکی از این اجسام رسانا روبرو شود ، بیشتر سیگنال از جسم باز می گردد و مسیرهای مختلفی از حالت انتشار را ایجاد می کند. این چندین حالت انتشار می تواند باعث شود داده ها (به طور خاص ، بیت ها) در فواصل ناهموار ، احتمالاً اطلاعات را خراب کنند. این مشکل مشابه اعوجاج تأخیر چند حالته است که در کابل کشی فیبر نوری چند حالته مشاهده می شود. |

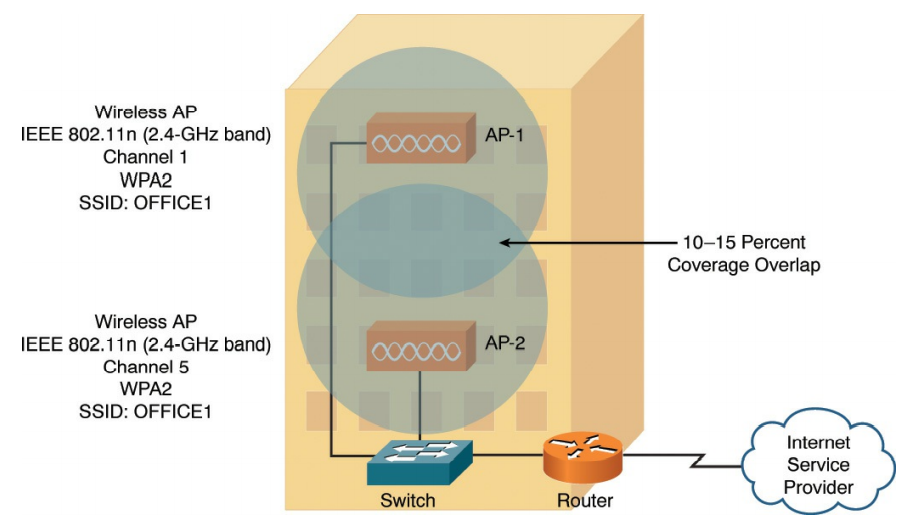

| Incorrect AP placement | AP های بی سیم باید از نظر استراتژیک در یک ساختمان واقع شوند تا پوشش کافی برای تمام مناطق تحت پوشش مورد نظر را فراهم کنند. با این حال ، مناطق تحت پوشش AP های بی سیم با استفاده از کانال های همپوشانی نباید همپوشانی داشته باشند. برای حفظ پوشش بین مناطق تحت پوشش ، باید مناطق پوشاننده همپوشانی را در میان AP های بی سیم با استفاده از کانال های غیر همپوشانی (به عنوان مثال کانال های ۱ ، ۶ و ۱۱ برای شبکه های بی سیم با استفاده از باند فرکانس ۲٫۴GHz) داشته باشید. یک توصیه مشترک طراحی این است که مناطق پوشاننده همپوشانی (با استفاده از کانالهای غیر همپوشانی) باید تقریباً ۱۰٪ -۱۵٪ همپوشانی داشته باشند. همچنین ، استفاده از باند ۵ گیگاهرتز را بخاطر بسپارید که کانالهای غیر همپوشانی بیشتری ارائه می دهد. |

| Refraction | Refraction خمش موج است وقتی وارد یک موج می شود که سرعت آن متفاوت است در فصل ۳ ، “اجزای شبکه”. ردیابی شکست احتمالی هنگام طراحی شبکه بی سیم مهم است زیرا اگر سیگنالی در حرکت از فرستنده به گیرنده تغییر جهت دهد ، می تواند باعث کاهش نرخ داده و تکرار مجدد شود. این می تواند منجر به کاهش کلی ظرفیت شود. |

| Absorption | این زمانی اتفاق می افتد که ماده ای انرژی سیگنال را به گرما تبدیل کند. مواد متنوع دارای سرعت جذب مختلفی هستند. به عنوان مثال چوب و بتن به دلیل میزان جذب امواج رادیویی می توانند تأثیر قابل توجهی در قدرت سیگنال داشته باشند. |

عیب یابی شبکه بی سیم: سناریو

به عنوان یک سناریوی عیب یابی برای شبکه های بی سیم ، شکل ۱۴-۷ را در نظر بگیرید. با توجه به توپولوژی ارائه شده ، آیا می توانید یک مشکل طراحی را در شبکه بی سیم مشاهده کنید؟

شکل ۷-۱۴ : عیب یابی شبکه بی سیم: نمونه توپولوژی

عیب یابی شبکه بی سیم: راه حل

شبکه بی سیم ارائه شده در شکل ۱۴-۷ دارای دو AP بی سیم است. اگرچه این AP های بی سیم دارای استاندارد بی سیم ، نوع رمزگذاری و SSID متناسب هستند ، اما کانال های مورد استفاده (کانال های ۱ و ۵) با یکدیگر تداخل می کنند. از فصل ۸ به یاد بیاورید که کانالهای موجود در باند ۲٫۴ گیگاهرتز حداقل به پنج کانال جداسازی (برای همپوشانی مناطق تحت پوشش) نیاز دارند ، در حالی که کانالهای استفاده شده در این مثال فقط دارای چهار کانال جداسازی هستند. یک راه حل برای این مسئله اختصاص AP-2 به کانال ۶ است ، بنابراین پنج کانال جدایی بین AP-1 و AP-2 فراهم می شود. برای شناسایی مشکلاتی مانند ignal loss ، همپوشانی یا عدم تطابق کانال ها ، نسبت های غیر قابل قبول سیگنال به نویز ، rogue Aps و سطح قدرت ، ممکن است به یک آنالیزگر بی سیم نیاز باشد. تقسیم یک مشکل به قطعات کوچکتر به شما امکان می دهد دامنه خطا یا منطقه ای را که باعث ایجاد مشکل شده است ، شناسایی کنید. به عنوان مثال ، اگر کاربر نتواند به شبکه بی سیم دسترسی پیدا کند ، ممکن است قطعات مربوط به کاربر در اتصال به SSID نادرست یا مشکلات موجود در AP ، سوئیچ ، WLC (کنترل کننده شبکه بی سیم) ، سرور RADIUS ، سرور AD ، یا حساب کاربری و رمز ورود خود مشکل داشته باشد . با آزمایش تک تک اجزا در صورت امکان ، می توانید مشکل را جدا کرده و سپس اصلاح کنید.

شبکه های تخصصی

در شبکه های مخصوص ، ممکن است مدتی طول بکشد تا با دستگاه های موجود در آن شبکه آشنا شوید. به عنوان مثال ، یک شبکه نظارت و اکتساب داده [۱](SCADA) برای کنترل تجهیزات از راه دور و نظارت بر این تجهیزات استفاده می شود. که ممکن است بخشی از سیستم کنترل صنعتی (ICS) باشد که برای مدیریت نیروگاه یا تأسیسات تصفیه آب استفاده می شود. شبکه هایی از این دست با سیستم های کنترل توزیع شده (DCS) ممکن است دارای دستگاههایی مانند کنترل کننده های منطقی قابل برنامه ریزی (PLC) و واحدهای ترمینال از راه دور باشند که به صورت اختصاصی هستند و ممکن است آموزش های تخصصی را برای یادگیری و عیب یابی طی کنند. در شبکه های تخصصی دیگر ، مانند شبکه های ساخته شده برای چندرسانه ای ، [۲](VTC) و Voice over IP (VoIP) ، مواردی مانند latency ، لرزش و تأخیر ممکن است باعث از کار افتادن برنامه ها شود ، در این صورت کیفیت خدمات (QoS) ممکن است لازم بخشی از فرایند عیب یابی نیز باشد. برخی از شبکه ها برای ارتباطات بین سرور و ذخیره دیسک آن ساخته شده اند. (iSCSI)[3] ، کانال فیبر و (NFS)[4] نمونه هایی از ذخیره سازی متصل به شبکه (NAS) است. هر شبکه ممکن است الزامات خاصی داشته باشد و همانطور که با یک شبکه تخصصی کار می کنید و تجربه عملی آن شبکه و نیازهای آن را دارید ، توانایی عیب یابی شما افزایش می یابد و اصول عیب یابی را می توان برای این شبکه های تخصصی اعمال کرد.

مطالعه موردی در دنیای واقعی

باب یک کارمند در Acme، Inc است. او روی یک لپ تاپ company-issued کار میکند که به صورت بی سیم به شبکه HQ شرکت متصل است. وی در دسترسی به سروری که در یکی از دفاتر شعبه از راه دور واقع شده است با مشکلی روبرو شده است. از آنجا که باب قادر است به اینترنت و سایر سرورهای محلی در سایت دفتر مرکزی دسترسی پیدا کند ، ما می توانیم مشکلات مربوط به بی سیم محلی یا احراز هویت را رد کنیم زیرا وی در حال حاضر به سیستم وارد شده است. با بررسی بیشتر ، مشخص شد که باب نمی تواند آدرس IP پینگ سرور راه دور که سعی دارد به آن دسترسی پیدا کند را داشته باشد . با آزمایش های اضافی ، همچنین مشخص شد که باب نمی تواند آدرس IP روتر را در دفتر شعبه از راه دور پینگ کند. جدول مسیریابی در روتر HQ محلی مورد بررسی قرار می گیرد روتر محلی نمی تواند آدرس IP روتر از راه دور را پینگ کند. پس از تماس با ارائه دهنده خدمات اولیه برای اتصال WAN ، Acme مطلع شد که ارائه دهنده خدمات قطعی دارد که باعث ایجاد مشکل در اتصال از طریق شبکه MPLS ارائه دهنده خدمات می شود. به دلیل از کار افتادن اتصال MPLS WAN ، سناریوی تحمل خطای Acme باید باعث ایجاد VPN با استفاده از اینترنت از طریق ارائه دهنده خدمات جایگزین شد. Acme قصد دارد پیکربندی روتر خود را تغییر دهد تا به طور فعال روترهای دفتر شعبه از راه دور را کنترل کند .

سناریوهای عیب یابی

هنگام کار با شبکه ها و سیستم ها ، شما اغلب باید هم از دانش و مهارت خود در مورد چندین فناوری استفاده کنید ، و هم از تفکر انتقادی برای حل یک مشکل یا پیاده سازی راه حل استفاده کنید. سناریوهای زیر به تقویت بسیاری از مباحثی که در این کتاب خوانده اید کمک می کند و اطلاعات بیشتری در مورد چگونگی تلفیق فن آوری و تکنیک های عیب یابی ارائه می دهد.

سناریو ۱

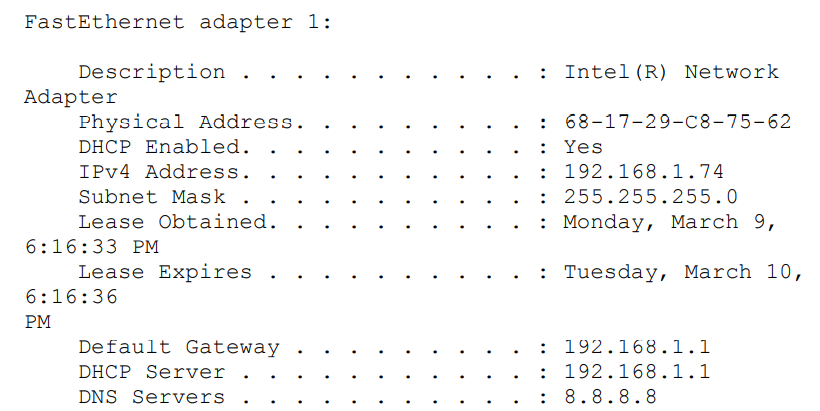

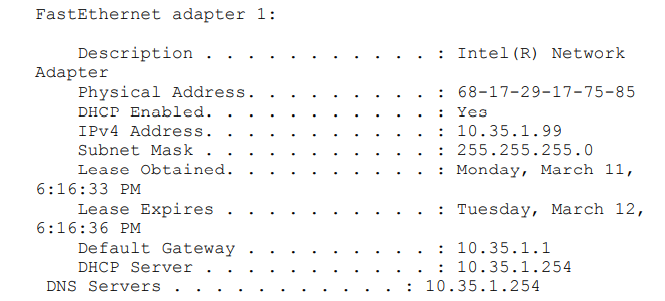

کاربر PC2 با help desk تماس گرفته است. دسترسی به اینترنت به طور متناوب در طول روز کند است. کیفیت صدای تلفن IP نیز در همان بازه های زمانی قابل قبول نیست. از یک تکنسین خواسته شده است که پاسخ دهد. در زیر مراحل انجام شده توسط تکنسین ، همراه با استدلال اقدامات وی آورده شده است. از PC2 ، دستور ipconfig / all صادر شد. در اینجا یک خروجی جزئی از نتایج وجود دارد:

[۱] supervisory control and data acquisition

[۲] video teleconference

[۳] IP Small Computer System Interface

[۴] Network File System

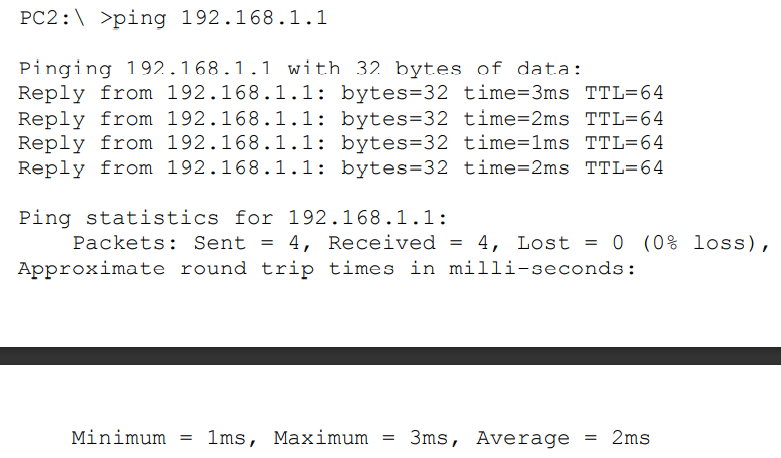

آدرس IP R1 در رابط اترنت آن که به پورت ۷ SW1 متصل است ۱۹۲٫۱۶۸٫۱٫۱ است و خروجی تأیید می کند که مشتری دارای یک آدرس IP معتبر برای شبکه فعلی و همچنین یک gateway پیش فرض است که در همان شبکه قابل دسترسی است. اگر سرویس های پروتکل (DHCP) کار نمی کردند ، ممکن است رایانه شخصی یک آدرس [۱](APIPA) ادرس (۱۶۹٫x.x.x) را به خود اختصاص داده باشد. تکنسین دستور زیر را از PC2 صادر کرد:

[۱] Automatic Private IP Addressing

PC2 می تواند gateway پیش فرض محلی را پینگ کند. این تأیید می کند که پورت سوئیچ شماره ۲ در SW1 به همان VLAN به عنوان gateway پیش فرض اختصاص داده شده است. انتساب VLAN در سطح پورت سوئیچ کنترل می شود. این واقعیت که کاربر در PC2 به طور کلی از اتصال به اینترنت برخوردار است نیز نشانگر آدرس دهی صحیح IP و اطلاعات Gateway پیش فرض برای PC2 است. این تکنسین با استفاده از دستور ping قابلیت دسترسی به یک سرور اینترنت و آدرس رابط loopback در R2 را که در سراسر WAN است قرار داد . از یک رابط حلقه برگشت IPv4 با آدرس IP در روتر می توان برای آزمایش قابلیت دسترسی استفاده کرد ، علاوه بر این به برخی از پروتکل ها مانند Border Gateway Protocol (BGP) کمک می کند تا با استفاده از این رابط حلقه داخلی برای ایجاد روابط neighbor در هنگام چندین مسیر فیزیکی ، در برابر خطا تحمل کنند. از آنجا که پینگ ها برای اینترنت و R2 موفقیت آمیز بودند ، این نشان می دهد که مسیریابی بین سایت ۱ و اینترنت و بین سایت ۱ و سایت ۲ در حال انجام است و کار می کند. مسیریابی احتمالاً از طریق مسیرهای پیکربندی شده ثابت یا پروتکل مسیریابی پویا داخلی مانند پروتکل [۱](RIPv2) ، [۲](OSPF) یا پروتکل مسیریابی خارجی مانند BGP اجرا شده است. پروتکل اختصاصی سیسکو (EIGRP)[3] و پروتکل های مسیریابی استاندارد باز BGP هر دو از یک شماره سیستم مستقل به عنوان شناسه استفاده می کنند. اگر روترها از شماره سیستم خودمختار نادرست استفاده می کردند ، این امر همچنین می تواند به دلیل تنظیمات غلط پروتکل مسیریابی در روتر ، مسیریابی را خراب کند. برخی از پروتکل های مسیریابی قدیمی مانند RIPv2 (که یک پروتکل مسیریابی از راه دور است) همگرایی کندی دارند و ممکن است چند دقیقه طول بکشد تا بقیه شبکه از تغییرات شبکه مطلع شوند. خروجی دستور( show) را در شکل زیر مشاهده میکنید :

[۱] Routing Information Protocol version 2

[۲] Open Shortest Path First

[۳] Enhanced Interior Gateway Routing Protocol

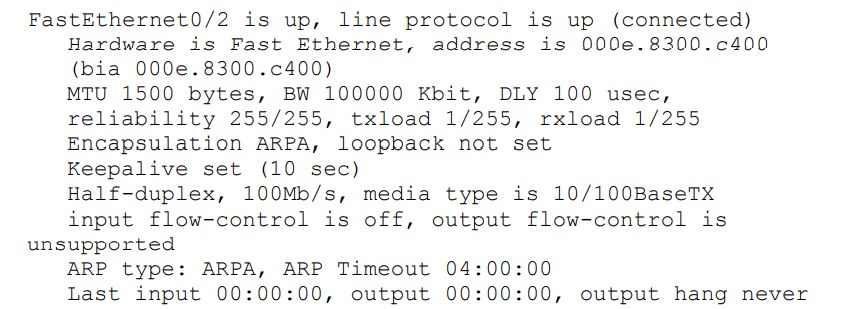

بر اساس این خروجی ، تنظیم دوبلکس در پورت SW1 2 در حال حاضر روی نیمه دوبلکس تنظیم شده است. در صورت وجود سوئیچ ، تمام درگاه های دسترسی باید روی full duplex تنظیم شوند ، در صورتی که دستگاه های متصل به این درگاه ها از full duplex نیز پشتیبانی می کنند ، که به شما امکان می دهد همزمان فریم ها را ارسال و دریافت کنید ، با استفاده از یک جفت سیم برای ارسال و یک جفت سیم دیگر برای دریافت کردن می توان باعث کند شدن سرعت کاربر در PC2 در هنگام شلوغی شبکه شد. تکنسین باید از روش های کنترل مناسب برای زمان بندی و اصلاح پیکربندی SW1 استفاده کند ، پورت ۲ را به full duplex تغییر دهد و اطمینان حاصل کند که PC2 نیز برای مذاکره خودکار سرعت و دوبلکس پیکربندی شده است . بخشی از روند کنترل تغییر شامل مستند سازی تغییرات پیشنهادی ، از جمله دلایل انجام آنها و از جمله تهیه پشتیبان کامل از پیکربندی قبل از انجام تغییرات است. اگر این تغییرات بر کل سوئیچ تأثیر منفی بگذارد باید rollback برای آن برنامه ریزی شود و در صورت لزوم استفاده شود. پس از اعمال تغییرات ، آزمایش و پیگیری باید انجام شود. قبل از تغییر می توان یک خط پایه برای عملکرد PC2 ایجاد کرد. اگر کاربر از سولوشن Voice over IP (VoIP) با استفاده از همان اتصال به سوئیچ استفاده کند ، به احتمال زیاد کیفیت خدمات (QoS) در لایه ۲ به طور خاص برای ترافیک صوتی در حال اجرا است. ترافیک صوتی و تصویری هم به تاخیرهای زمانی حساس هستند. QoS اغلب در لایه ۲ با استفاده از کلاس خدمات (CoS) انجام می شود ، که به درمان ترافیکی صوتی ترجیحی داده می شود تا در صورت ازدحام در شبکه ، برنامه هایی مانند VoIP و ویدئو یا سایر برنامه هایی که از رمزگذار استفاده می کنند یا حساس به تأخیر در شبکه هنوز هم می تواند عملکرد خوبی داشته باشد ، در حالی که پروتکل های دیگری که به این تاخیر حساس نیستند ، در شبکه توان کمتری دارند.

سناریو ۲

مدیری که از PC6 در سایت ۳ استفاده می کند ، به یک برنامه SQL Server و پایگاه داده ای که در سایت ۱ در حال اجرا است دسترسی پیدا می کند. هر جمعه ، وی از سرور برای تولید گزارش استفاده می کند. گاهی اوقات ، شاید هر ماه یک بار ، گزارش از بین می رود و مدیر با کاربری در سایت ۱ که می تواند به صورت محلی آن گزارش را برای او اجرا کند و نتایج را برای او ایمیل کند .از یک تکنسین خواسته شده است که مشکل را بررسی کند. این تکنسین کشف کرد که برنامه پایگاه داده SQL Server در رایانه ای مجازی در سایت ۱ در حال اجرا است و رایانه مجازی از چندین نوع حافظه [۱](NAS) ، از جمله iSCSI استفاده می کند. دستگاه های ذخیره سازی iSCSI از یک تارگت iSCSI استفاده می کنند (که فضای ذخیره سازی را فراهم می کند) و مشتری یا دستگاهی که از تارگت iSCSI استفاده می کند از یک iSCSI initiator استفاده می کند ، که معمولاً یک آداپتور تخصصی است که می تواند بسته های iSCSI را بین خود و iSCSI از طریق یک شبکه IP تارگت قرار دهد . نوع دیگری از ذخیره سازی شبکه که سرور SQL مجازی شده از آن استفاده می کند ، Fiber Channel است. Fiber Channel و iSCSI هر دو می توانند از شبکه های اترنت استفاده کنند و در این صورت ، آنها اغلب از فریم های بزرگتر از حداکثر واحد انتقال پیش فرض (MTU) اترنت استاندارد استفاده می کنند. هنگامی که این اتفاق می افتد ، سوئیچ های پشتیبانی کننده ارتباطات برای پیکربندی این فریم های لایه بزرگ (jumbo) باید پیکربندی شوند. این تکنسین تأیید کرد که کلیدهای مورد استفاده برای NAS برای پشتیبانی از فریم های jumbo پیکربندی شده است. از آنجا که گزارش های سرور SQL همیشه در صورت اجرا شدن توسط یک کاربر محلی (در سایت ۱) کار می کنند ، اتصال WAN دلیل احتمالی این مشکل شد ، زیرا هنگام تلاش برای اجرای گزارش های مشابه از راه دور ، توسط مدیر در سایت ۱ استفاده می شد.

سپس تکنسین (با استفاده از روش های کنترل تغییر) از نرم افزارهای روتر و سوئیچ هایی استفاده کرد که اطلاعات آماری مربوط به میزان ترافیک و انواع ترافیک را از طریق پورت ها و رابط های روترها و سوئیچ ها ، از جمله رابط های اتصال روترها به WAN را بدهد نرم افزاری که برای این کار استفاده می شود Cisco’s NetFlow است. از کلکتور NetFlow برای جمع آوری تمام این اطلاعات در یک سرور برای تجزیه و تحلیل استفاده شد. از گردآورنده NetFlow برای شناسایی استفاده از شبکه و تولید نمودارها برای نشان دادن مکالمات در شبکه ، پروتکل های برتر در حال استفاده و پهنای باند مورد استفاده در طی یک ماه استفاده شد. با استفاده از این اطلاعات ، یک خط پایه ایجاد شد و از آن خط پایه ، تکنسین توانست تشخیص دهد که در اواخر ماه پشتیبان گیری با تصویر کامل از طریق شبکه گسترده (WAN) باعث ایجاد تراکم های قابل توجه در شبکه می شود. WAN باعث می شد گزارش مدیر هنگام اتصال به پایگاه داده SQL Server از طریق WAN خارج شود. برای تصحیح این موضوع ، روشی برای بایگانی ها و نسخه های پشتیبان ایجاد شد که باعث می شد ازدحام فقط برای ساعات اولیه صبح قبل از شروع کار عادی برنامه ریزی شود. شکل دهی به ترافیک و QoS نیز برای ایجاد QoS در روترها برای اتصالات WAN آنها اعمال شد. اگر ازدحام در آینده اتفاق بیفتد ، اولویت با آن دسته از برنامه ها مانند ترافیک در زمان واقعی و سایر برنامه های مهم (مانند برنامه SQL Server مدیر) است. اگر تراکم وجود داشته باشد و پهنای باند کافی برای همه برنامه ها به طور همزمان وجود نداشته باشد ، ترافیک کم اهمیت اولویت کمتری برای پهنای باند دریافت می کند.

سناریو ۳

سایت ۳ توسط این شرکت خریداری شده و از طریق اتصال WAN به دفتر مرکزی (سایت ۱) و یک شعبه (سایت ۲) پیوست شده است. قبل از خرید ، سایت ۳ به دلیل موارد زیر چندین مورد در local area network قطع شد :

- به روزرسانی نشده / آزمایش نشده سرورها ، روترها ، سوئیچ ها و سایر دستگاه های شبکه

- دستگاه های کاربری متعلق به شخص که خدمات شبکه را قطع می کنند

اکنون که سایت ۳ بخشی از شرکت است ، از یک تکنسین خواسته شده است که به دلیل مشکلات موجود در سایت ۳ ، خطر خرابی را کاهش دهد. این تکنسین با ثبت موجودی تمام دستگاه ها و سیستم ها در سایت ۳ شروع می کند. او متوجه می شود که علاوه بر user network ، از اتصالات مدیریتی به سیستم [۲](SCADA) برای نظارت و کنترل تصفیه خانه استفاده شده است. این نوع سیستم کنترل صنعتی تقریباً باید تمام وقت افزایش یابد و در نتیجه ، اقدامات امنیتی ، از جمله جداسازی این شبکه ، باید اجرا شود. با جداسازی سیستم SCADA از سایر دستگاه های شبکه عمومی و ترافیک ، تأثیر منفی کمتری بر روی سیستم از ترافیک شبکه کاربر روزمره وجود دارد. این جداسازی را می توان با استفاده از VLAN های جداگانه و شبکه های بی سیم جداگانه برای شبکه SCADA انجام داد ، بدون مسیریابی بین شبکه های کاربر و شبکه SCADA یا دسترسی بسیار محدود با استفاده از لیست های کنترل دسترسی (ACL) در رابط های روتر برای محدود کردن ترافیک می تواند بین VLAN ها انجام شود. سیستم های قدیمی می توانند به ویژه در برابر حملات مدرن آسیب پذیر باشند زیرا ممکن است پروتکل ها و سرویس هایی با امنیت ناامن مانند Telnet و File Transfer Protocol (FTP) اجرا شوند که شامل رمزگذاری برای محرمانه بودن نیستند و این دلیل دیگری برای جدا شدن شبکه برای این سیستم ها است ( محافظت از آنها در برابر حملات). در صورت امکان ، پروتکل ها و سرویس های unused/unsecure باید از سیستم ها و شبکه های قدیمی و فعلی disabled/removed شوند. حذف پروتکل های unused/unsecure روشی برای سخت شدن سیستم است.

علاوه بر این ، تکنسین توصیه می کند که یک شبکه جداگانه برای دسترسی بی سیم مهمان ایجاد شود. این شبکه جداگانه می تواند در جدا کردن منابع شرکت در سایت ۳ از کاربران غیرمجاز کمک کند. این جداسازی می تواند یک بار دیگر از طریق VLAN ها و ACL ها در رابط های روتر انجام شود. یک آزمایشگاه و شبکه تست باید راه اندازی شود. این شامل بروزرسانی میان افزار در رایانه ها ، سوئیچ ها ، روترها و سرورها ، علاوه بر به روزرسانی درایور برای میزبان ها ، سرورها و روترها است. در یک محیط آزمایشی ، می توان یک به روزرسانی جزئی ، مانند پچ یا به روزرسانی درایور را قبل از اینکه به تولید برسد ، آزمایش و تأیید کند. اگر مسئله یا مشکلی در بروزرسانی وجود داشته باشد ، می توان backup را به حالت اولیه انجام داد. هنگام آزمایش فرآیند به روزرسانی نرم افزار یا سیستم ، همچنین باید یک فرایند کاهش درجه بندی مشخص وجود داشته باشد که بتواند برای backup به نسخه قبلی نرم افزار یا سیستم استفاده شود. این مورد ممکن است در صورت وقوع پخش گسترده مورد نیاز باشد و بعداً مشخص شد که یک مشکل امنیتی یا عملکردی وجود دارد

با نرم افزار به روز شده در صورت نیاز به بازگرداندن سیستم به حالت اولیه ، همیشه باید نسخه پشتیبان از پیکربندی دستگاههای شبکه ایجاد و در دسترس باشد. اگر (BYOD) به کاربران اجازه می دهد دستگاه های خود را بیاورند ، باید فرایند سوار شدن صحیح ایجاد شود که تأیید می کند هر دستگاهی از حداقل شرایط امنیتی شبکه و هرگونه محافظت مناسب برخوردار است. به عنوان مثال داشتن آدرس MAC یک دستگاه تلفن همراه شامل ACL در نقطه دسترسی بی سیم (AP) یا کنترل کننده LAN بی سیم (WLC) است که اجازه می دهد دستگاه به شبکه دسترسی داشته باشد. سایر نیازها ممکن است شامل اسکن سیستم قبل از دسترسی دستگاه به شبکه باشد. این کار را می توان در صورت تقاضا ، با استفاده از عامل نرم افزاری که روی دستگاه اجرا می شود ، هر بار دسترسی دستگاه به شبکه انجام داد. این عامل می تواند قبل از اجازه دسترسی به شبکه ، دستگاه را اسکن کند تا مشخص کند که پیش نیازها (مانند فایروال شخصی) در حال حاضر وجود دارد. این عامل می تواند یک نرم افزار ثابت باشد که روی دستگاه نصب شده و به طور مداوم بر روی آن قرار دارد ، یا می تواند یک عامل غیرمقاوم باشد که فقط در زمان دسترسی به شبکه بارگیری و اجرا می شود. انجام اسکن و نیاز به احراز هویت (قبل از اجازه دسترسی به شبکه) در پورت سوئیچ یا از طریق AP بی سیم ، هر دو نمونه کنترل دسترسی شبکه در شبکه ما هستند. فناوری هایی مانند ۸۰۲٫۱X می توانند احراز هویت را ارائه دهند و فروشندگان مانند Cisco ، Citrix و CheckPoint می توانند اسکن ها را به همراه یک عامل برای تأیید پیش شرط دستگاهی که می خواهد به شبکه دسترسی داشته باشد ، ارائه دهند. هنگامی که کاربر به شبکه دسترسی پیدا کرد ، کنترل دسترسی را می توان بین بخشهای مختلف شبکه با استفاده از ACL در رابطهای روتر پیاده سازی کرد. همچنین باید فرآیند off-boarding به صورت کاملاً مشخص تنظیم شود که فرآیند پاکسازی را انجام دهد و دسترسی این دستگاهها را پس از اینکه دیگر قرار نیست دیگر به شبکه دسترسی داشته باشند از بین ببرد. همچنین باید به محتوای شرکت که ممکن است در یک دستگاه تلفن همراه یا شخصی اقامت داشته باشد دقت شود تا اطلاعات حساس شرکت پس از عدم استقبال در شبکه شرکتی ، روی دستگاه باقی نماند.

سناریو ۴

یک شرکت در حال رشد دارای مشکلات شبکه بی سیم است. اخیراً یک AP در نزدیکی پنجره یکی از طبقات ساختمان ۱ اضافه شده است ، برای اینکه کاربران در ساختمان ۲ نیز بتوانند به شبکه دسترسی پیدا کنند. متأسفانه ، AP نه تنها نتوانست دسترسی ساختمان دوم را فراهم کند بلکه باعث شد بسیاری از کاربران در ساختمان اول خدمات بی سیم به مشکل برخورد کنند . از تکنسین برای ارزیابی مشکل و پیشنهادات دعوت شده است.

به عنوان بخشی از روش عیب یابی ، این تکنسین اطلاعات را جمع آوری می کند ، با سوال از کاربران ، مشکل را تأیید می کند ، علائم را شناسایی می کند و تعیین می کند (در صورت تغییر) چه چیزی تغییر کرده است (و آیا چندین مسئله وجود دارد که به صورت جداگانه به آنها نزدیک شود). با این اطلاعات ، تکنسین نظریه ای را در مورد علت احتمالی ایجاد می کند. رویکردهایی که می توانند برای ایجاد نظریه علت احتمالی مورد استفاده قرار گیرند شامل عیب یابی از بالا به پایین و از پایین به بالا با استفاده از مدل مرجع OSI هستند. به عنوان مثال ، اگر عملکرد لایه برنامه مانند چاپ از طریق شبکه بی سیم کار می کند ، این بدان معنی است که لایه های پایین همه به درستی کار می کنند. این نمونه ای از رویکرد بالا به پایین است. مثالی از روش از پایین به بالا تأیید لایه های پایین تر مانند اتصال پایه IP با استفاده از ابزارهایی مانند دستور ping و سپس کار کردن تا زمان بروز نقص یا مشکل است. نمونه ای از روش پایین به بالا بررسی وضعیت پیوند یک رابط و سپس استفاده از دستور ping است. اگر هر دو موفقیت آمیز باشند ، این بدان معنی است که لایه های ۲ و لایه ۳ در حال کار هستند ، اما یک سرویس برنامه مانند سرویس های وب هنوز ممکن است خراب باشد. این بدان معنی است که یک وب سرور از کار افتاده است ، یا اینکه چیزی بین مشتری و وب سرور مانع از اتصال می شود. این تکنسین تصمیم گرفت با کار روی هر مشکل به صورت جداگانه پیروز شود. وی ابتدا با خاموش کردن AP جدیدی که اخیراً اضافه شده است شروع کرد و در نتیجه ، کارایی برای کاربران در ساختمان ۱ بازگشت. در نتیجه این ، می توان نتیجه گرفت که AP جدید باعث ایجاد مشکل شده است.

این تکنسین به کمد سیم کشی مراجعه کرد تا مشخص کند از کدام درگاه پچ پنل برای اتصال AP به شبکه استفاده می شود. خوشبختانه ، به درستی لیبل گذاری شده است ، که یافتن آن را آسان می کند. سپس تکنسین پورت سوئیچ را روی سوئیچ متصل به اتصال پچ پانل شناسایی کرد و سعی کرد روی یکی از vty های آن (Virtual Teletype که به عنوان ترمینال مجازی نیز شناخته می شود و برای دسترسی به مدیریت از راه دور استفاده می شود) به سوئیچ متصل شود یک برنامه Secure Shell (SSH) از لپ تاپ او قادر به اتصال نبود ، بنابراین با یک مدیر دیگر تلفنی تماس گرفت تا مشکل دسترسی SSH به سوئیچ را برطرف کند. مشخص شد که یک مدیر دیگر قبلاً به خط vty روی سوئیچ متصل بوده است و به همین دلیل مدیر دوم نمی تواند متصل شود. مدیر در حال حاضر وارد شده تعداد خطوط منطقی vty را افزایش داد و در نتیجه ، تکنسین دوم توانست وارد سوییچ شود. پس از ورود به سوییچ ، تکنسین از دستوراتی روی سوییچ استفاده کرد که موارد زیر را نشان می دهد:

[۱] network-attached storage

[۲] supervisory control and data acquisition

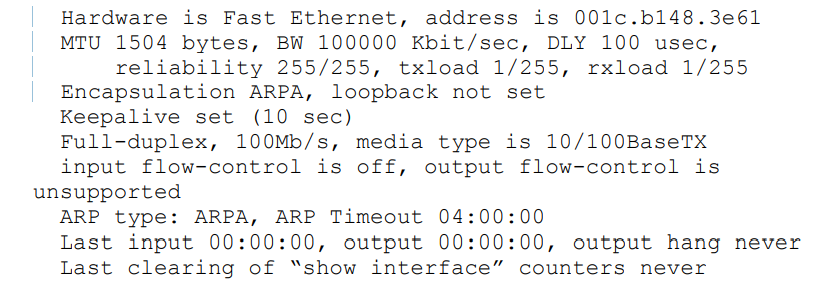

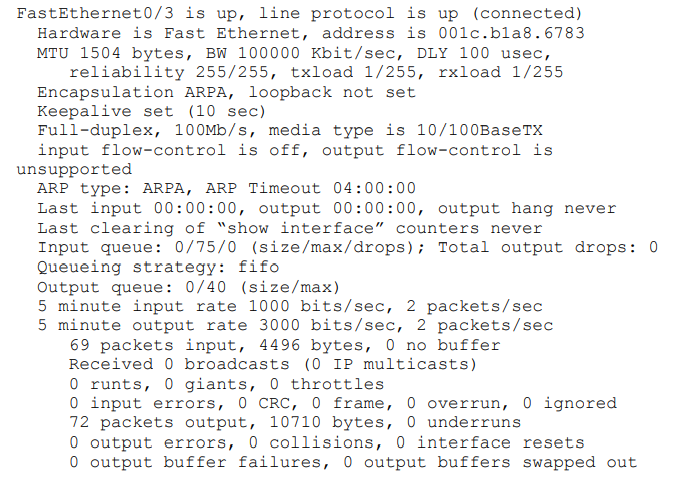

بر اساس این خروجی ، تکنسین می تواند تأیید کند که پورت اترنت روی سوییچ روی full duplex و ۱۰۰ مگابیت بر ثانیه تنظیم شده است. در حالی که در wiring closet بود ، او همچنین متوجه شد که اتصالات فیبر مورد استفاده برای اتصال سوئیچ wiring closet به قاب اصلی توزیع در زیرزمین ساختمان از اتصالات FC قدیمی استفاده می شود که برای اتصال به کلید پیچ می خورند چندین کابل فیبر قبل از عبور از مجرا و پایین رفتن به زیرزمین ، پشت قفسه پر شده است. این تکنسین در یادداشت های خود توصیه می کند که فیبر را به سینی های کابل داخل کمد منتقل کنید ، تا آنها را بالا نگه دارید و از ترافیک جلوگیری کنید . این امر همچنین به جلوگیری از کشش تصادفی یا خم شدن کابل فیبر کمک می کند ، که اگر بیش از حد شدید باشد می تواند به کابل ها آسیب برساند و باعث خرابی آنها شود.

این تکنسین همچنین خاطر نشان کرد که دسترسی مدیریت به این سوئیچ از طریق همان شبکه ای انجام می شود که کاربران از آن برای سرویس های شبکه مشترک مانند خدمات چاپ و پرونده استفاده می کنند. این به عنوان مدیریت درون باند گفته می شود ، که ترافیک کاربر و ترافیک مدیریت هر دو از یک شبکه عبور می کنند. در این شرکت ، یک شبکه دوم و جداگانه فقط برای مدیریت دستگاه های شبکه مانند روترها و سوئیچ ها وجود دارد. در صورت استفاده ، این شبکه جداگانه برای مدیریت خارج از باند خواهد بود ، به این معنی که باید یک شبکه جداگانه باشد ، و از همان شبکه کاربران برای خدمات شبکه مشترک استفاده نکند.

این تکنسین توصیه کرد که رویه های کنترل تغییر برای قرار دادن رابط های مدیریت سوئیچ برای مدیریت (خطوط vty) در آن شبکه خارج از باند ترتیب داده شود. استفاده از یک شبکه خارج از باند برای مدیریت به دلیل جداسازی شبکه ها ، ایمن تر از شبکه داخلی است. مدیریت اضافی خارج از باند ممکن است شامل استفاده از مودم های آنالوگ در شبکه [۱](PSTN) به عنوان یک روش پشتیبان برای دسترسی و مدیریت دستگاه های از راه دور در صورت عدم دسترسی به مسیر اصلی شبکه باشد. مودم ها هنگام عبور از PSTN قدیمی از سیگنال های آنالوگ استفاده می کنند. مودم ها سیگنال های دیجیتالی را از دستگاه های محاسباتی به سیگنال های آنالوگ قبل از ارسال از طریق PSTN تبدیل می کنند. صرف نظر از مدیریت درون باند یا خارج از باند ، پروتکل های مدیریت متن مانند پروتکل مدیریت شبکه ساده نسخه ۱ (SNMPv1) و نسخه ۲ (SNMPv2) ، Telnet ، پروتکل انتقال متن (HTTP) ، پروتکل انتقال فایل (FTP) ) ، و از پروتکل انتقال فایل Trivial (TFTP) در صورت امکان یا استفاده در داخل یک تونل شبکه خصوصی مجازی (VPN) (که می تواند احراز هویت و محرمانه بودن را از طریق رمزگذاری فراهم کند) باید جلوگیری شود. گزینه های امن برای پروتکل های clear-text شامل SNMPv3 ، SSH ، HTTPS و SFTP هستند. از این موارد می توان برای بهبود امنیت استفاده کرد. سرویس های شبکه ای غیرضروری ، به ویژه سرویس هایی که نیازی به آنها نیست باید در هر روتر ، سوئیچ ، سرور و میزبانی که به هر شبکه متصل است غیرفعال شود. غیرفعال کردن خدمات غیرضروری شبکه و پروتکل های ناامن نمونه ای از سخت شدن شبکه است. ایجاد و استفاده از تنظیمات استاندارد که برای امنیت در هر دستگاهی که به شبکه اضافه می شود نیز وجود دارد ، نمونه ای از سخت شدن شبکه و دستگاه است. بعدها در طی یک پنجره تعمیر و نگهداری که برنامه ریزی شده بود و از طریق روش های کنترل تغییر مناسب (زمانی که کاربران از شبکه استفاده نمی کردند) ، ارتباط برقرار شد ، تکنسین از آن زمان خاموش شدن مجاز استفاده کرد و با استفاده از AP که باعث ایجاد مشکل شده بود ، به تنظیمات آن پیوست. . وی کشف کرد که اتصال اترنت AP که به پورت سوئیچ متصل است ، برای half duplex بر روی AP پیکربندی شده است. این به تنهایی ممکن است مشکلی برای کاربران دیگر ایجاد نکند ، اما اگر شبکه شلوغ باشد قطعاً می تواند عملکرد را تحت تأثیر قرار دهد ، زیرا AP نمی تواند همزمان فریم ها را ارسال و دریافت کند. این تکنسین اطلاعات AP را جستجو کرد و بررسی کرد که آنتن دارای یک omnidirectional است ، که برای منطقه در ساختمان ۱ مناسب است که قرار بود آن را پوشش دهد. مورد بعدی که تکنسین بررسی کرد پروتکل ۸۰۲٫۱۱ است که توسط آن AP استفاده می شود و اینکه از کدام کانال استفاده می کند. سایر AP های موجود در طبقه روی ۸۰۲٫۱۱g پیکربندی شده و AP جدید نیز در ۸۰۲٫۱۱g پیکربندی شده است ، بنابراین مشکلی نیست. با این حال ، AP جدید برای استفاده از کانال ۱۱ پیکربندی شد و این با AP موجودی که از نظر فیزیکی نزدیک به AP جدید بود و همچنین از کانال ۱۱ استفاده می کرد ، همپوشانی داشت. آنتن ها در این AP ها omnidirectional (سیگنالها از همه جهات خاموش می شوند) ، و AP ها برای فرکانس های مشابه با یکدیگر رقابت می کنند. این تکنسین کانال را به ۶ تغییر داد ، که با استفاده از کانال ۱۱ با AP موجود دیگر همپوشانی ندارد. کانالهای غیر همپوشانی در محدوده ۲٫۴ گیگاهرتز در ایالات متحده کانالهای ۱ ، ۶ ، ۱۱ هستند. یک بررسی سریع سایت بی سیم با استفاده از برنامه تلفن هوشمند ، تأیید کرد که برنامه های کاربردی از کانال های همپوشانی استفاده نمی کنند و در نتیجه ، دیگر برای دامنه های فرکانس مشابه رقابت نمی کنند.

اکنون با پرداختن به مسئله local wireless ، این تکنسین شروع به بررسی این مسئله برای کاربران در ساختمان دوم (ساختمان مجاور) کرد که خواهان دسترسی بی سیم نیز بودند. AP جدید در ساختمان ۱ نزدیک پنجره به ساختمان دوم بود ، اما به دلیل مسافت و پنجره ها و دیوارهای بین AP و کاربران در ساختمان ۲ ، سیگنال آنقدر قوی نبود که بتوانند کاربران از آن ها استفاده کنند . از آنجا که فاصله این دو ساختمان از ۱۰۰ فوت کمتر بود ، تصمیم بر این شد که بتوان آنتن های کوچکی را در قسمت خارجی هر ساختمان قرار داد تا به عنوان تکرار کننده برای گسترش دسترسی بی سیم از ساختمان ۱ به ساختمان ۲ عمل کند. برای اتصال آنتن در کنار ساختمان به یک AP کوچک جدید در ساختمان ۲ ، استفاده می شود. برای دو آنتن خارجی ، یکی برای کنار هر ساختمان ، آنها تصمیم گرفتند از سبک Yagi-Uda استفاده کنند ، زیرا یک آنتن جهت دار است و نسبتاً ارزان است که این ممکن است در مورد یک آنتن سهموی باشد. این تکنسین همچنین توصیه کرد که اگر کاربران نیاز به افزایش توان مالی دارند ، ممکن است بخواهند بودجه بندی و جایگزینی AP های خود را با ۸۰۲٫۱۱n یا ۸۰۲٫۱۱ac در نظر بگیرند. گروه های IEEE 802.11 اغلب استانداردهای توان عملیاتی (ht) بالایی را برای فناوری های موجود مانند ۸۰۲٫۱۱a-ht و ۸۰۲٫۱۱g-ht تولید می کنند. فناوری های جدید مانند ۸۰۲٫۱۱n از آنتن های متعدد و چند ورودی ، چند خروجی (MIMO) پشتیبانی می کند و ۸۰۲٫۱۱ac از MIMO چند کاربره (MUMIMO) پشتیبانی می کند ، که می تواند از چندین کانال ۸۰ مگاهرتز و یک جریان مکانی واحد برای پشتیبانی از ۴۳۳ مگابیت در ثانیه استفاده کند. یک AP 802.11ac می تواند به طور همزمان از چندین جریان فعال استفاده کند. پیشرفت های توان بالا برای فناوری های جدیدتر ۸۰۲٫۱۱n-ht و ۸۰۲٫۱۱ac-ht نیز قابل استفاده است. این تکنسین همچنین توصیه کرد که اجرای WLC امکان مدیریت و کنترل مرکزی برنامه های کاربردی را فراهم می کند. هنگامی که AP ها توسط WLC متمرکز مدیریت می شوند ، گفته می شود که آنها AP های نازکی هستند و WLC وظایفی مانند تأیید اعتبار کاربران را انجام می دهد. با WLC ، از AP ها فقط برای رادیو و آنتن خود استفاده می شود و WLC وظایفی مانند تأیید اعتبار کاربر و ACL را انجام می دهد.

یکی از مزایای استفاده از WLC این است که یک AP غیرمجاز (همچنین به عنوان rogue APنیز نامیده می شود) که توسط کارمندی (به عنوان یک کاربر مخرب قابل اعتماد) که قصد سو نیت دارد به شرکت آورده می شود شناسایی می شود AP ها و WLC با هم کار می کنند و AP های مجاز می توانند سیگنالهای rogue AP را مسدود کنند تا هیچ کاربری نتواند به آن متصل شود. مسدود کردن تکنیکی است که یک فرد مخرب ، شاید حتی یک کاربر غیرقابل اعتماد از خارج از ساختمان ، ممکن است از آن برای اجرای حمله انکار سرویس (DoS) علیه یک شبکه بی سیم قانونی استفاده کند.. این امر همچنین می تواند به محافظت در برابر حمله DoS دوستانه یا ناخواسته توسط کاربرانی کمک کند که تأثیر آوردن AP های بی سیم خود را (که ممکن است در یک روتر کوچک خانگی ادغام شوند) به دفتر فیزیکی درک نکنند. اجرای WLC همچنین می تواند به شناسایی شبکه های باز (شبکه هایی که احتیاج به احراز هویت ندارند) که اجازه حضور در ساختمان را ندارند ، کمک کند و می تواند در پایین آوردن این AP ها و شبکه ها کمک کند. در پیکربندی مستقل فعلی هر AP ، که به آن پیکربندی fat یا hick نیز گفته می شود ، هر AP احراز هویت را به تنهایی انجام می دهد و هر AP باید به صورت جداگانه پیکربندی شود

سناریو ۵

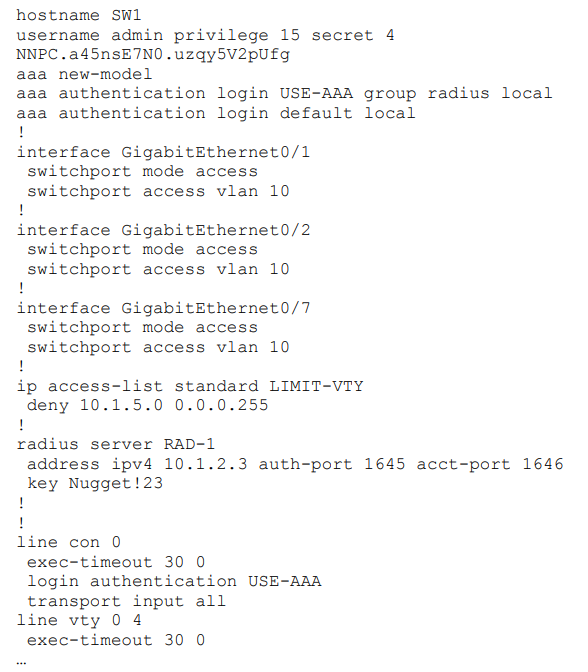

مرور پرونده های ورود به سیستم برای SW1 هزاران تلاش ناموفق برای ورود به خطوط vty در SW1 طی ۷ روز گذشته و دو ورود موفقیت آمیز را نشان داد. یک تکنسین اختصاص داده شده است تا موضوع را بررسی کند و توصیه هایی برای بهبود امنیت ارائه دهد. این تکنسین به کمد سیم کشی جایی که سوئیچ در آن قرار دارد می رود و سپس مستقیماً به درگاه کنسول متصل می شود تا به رابط خط فرمان (CLI) به SW1 دسترسی پیدا کند. یک خروجی جزئی از دستور show-running config موارد زیر را در مورد پیکربندی SW1 نشان داد:

[۱] public switched telephone network

این تکنسین به موارد زیر اشاره کرد:

- ACL به نام LIMIT-VTY برای پیکربندی منطقی خط vty روی سوئیچ اعمال نمی شود ، بنابراین برای افرادی که می توانند از طریق خطوط vty وارد سیستم شوند محدودیتی ندارد. حتی اگر ACL برای محدود کردن دسترسی به خطوط vty اعمال شود ، بسیار محدود کننده خواهد بود ، زیرا ACL فقط عبارات موجود در آن را رد می کند. در صورت استفاده ، کلیه درخواستهای ورودی vty را مسدود می کند. این می تواند مثالی از تنظیم غلط ACL باشد.

- لیست روش ایجاد شده برای تأیید اعتبار ورود (USE-AAA) در خطوط vty اعمال نمی شود ، بنابراین دسترسی vty که توسط SSH و Telnet استفاده می شود ، از روش پیش فرض استفاده می کند که از سرور RADIUS برای تأیید اعتبار استفاده نمی.

- رمز ورود پیکربندی شده برای سرور RADIUS با رمز عبور خود سرور RADIUS متفاوت است. بنابراین ، حتی اگر سوئیچ سعی در استفاده از سرور RADIUS برای احراز هویت داشته باشد ، به دلیل رمزهای عبور نامناسب ، احراز هویت مبتنی بر RADIUS AAA کار نمی کند زیرا سرور RADIUS به دلیل رمز عبور اشتباه درخواست SW1 را قبول نمی کند. این نمونه ای از عدم تطابق رمز عبور است. با اجرای صحیح رمز عبور RADIUS و لیست روش یا پیاده سازی سرور TACACS AAA (مشابه آنچه با سرور RADIUS انجام می شود) با لیست روش صحیح ، مشکلات احراز هویت که در حال حاضر بر روی این سوئیچ پیکربندی اشتباه شده است ، اصلاح می شود.

- SNMP روی این سوییچ ، که می تواند برای امکان گزارش و مدیریت از سرور SNMP انجام شود پیکربندی نشده است . در صورت استفاده از SNMP ، باید از نسخه های ناامن مانند SNMPv1 و SNMPv2 خودداری کنید زیرا پروتکل های ناامنی هستند. در عوض ، باید از SNMPv3 استفاده شود که از احراز هویت و رمزگذاری پشتیبانی می کند.

- ورودی مجاز در خطوط vty ” ” است. این بدان معنی است که Telnet و SSH مجاز هستند. همچنین نشان می دهد که پورت TCP 22 برای SSH و TCP پورت ۲۳ برای Telnet هر دو برای تجارت باز هستند (به آنها پورت های باز گفته می شود). پروتکل ها و سرویس های Unsecure/unneeded مانند Telnet باید روی سوئیچ غیرفعال شوند. اگر دسترسی به Telnet غیرفعال باشد ، پورت TCP 23 یک درگاه بسته است .

این تکنسین به دنبال حساب های کاربر ناآشنا در سوئیچ محلی بود که ممکن است یک کاربر غیر مجاز که به سوئیچ دسترسی پیدا کرده و یک حساب جداگانه برای دسترسی آینده به سوئیچ ایجاد کرده است ، در آنجا قرار داده باشد. این نمونه ای از ایجاد دسترسی backdoor است ، که نوعی دسترسی نامناسب است که مهاجم می تواند در آینده برای دسترسی به سوئیچ استفاده کند. فرد یا افرادی که هزاران بار تلاش کرده اند وارد سیستم شوند به احتمال زیاد از ابزاری خودکار استفاده کرده اند که در تلاش برای دسترسی به سوییچ ، ترکیب نام کاربری و رمز عبور مختلفی را امتحان می کند. این نمونه ای از حمله بی رحمانه است و اگر توسط کارمندی که قبلاً به شبکه دسترسی عمومی داشته باشد ، این شخص یک کاربر معتمد و مخرب در نظر گرفته شود. کاربر به دلیل داشتن یک حساب کاربری در سیستم قابل اعتماد شناخته می شود ، اما به دلیل اینکه به عنوان سرپرست مجاز به دسترسی به سوئیچ نیست ، مخرب است. این حمله همچنین می تواند توسط یک فرد ناشناس ، شخصی که قبلاً با حساب کاربری خود به شبکه دسترسی ندارد ، انجام شود و می توان از این نوع کاربر به عنوان یک کاربر غیرقابل اعتماد نام برد.

یکی از تکنیک هایی که می تواند برای کمک به شناسایی زمان ورود به سیستم غیرمجاز مورد استفاده قرار گیرد قرار دادن دستگاهی در شبکه است که پروتکل ها و پورت های ناایمن را باز و در دسترس دارد و سپس ورود به سیستم را در این دستگاه انجام دهد. این دستگاه از نظر داده و پیکربندی هیچ ارزشی ندارد و تنها با هدف دیدن اینکه چه کسی قصد حمله دارد و چه نوع حمله ای را هدف قرار می دهد ، پیاده سازی می شود. از این نوع دستگاه به عنوان honey pot یاد می شود. به گروهی از سیستمها که برای این منظور دعوت به حملات می شوند تا اطلاعات بیشتری در مورد این حملات بدست آورند ، honey net گفته می شود. با گلدان عسل یا تور عسل ، هدف این است که قبل از اینکه مهاجم از آنها در گره های مهم و سایر دارایی های مهم شبکه استفاده کند ، با روش های مهاجم آشنا شود. برای دستگاه های حیاتی ، شما می خواهید از قابلیت دسترسی بالا (HA) و تحمل خطا استفاده کنید ، همچنین از روش های سخت شدن دستگاه و احتمالاً از یک سیستم تشخیص / پیشگیری از نفوذ (IDS / IPS) برای جلوگیری از موفقیت در حمله یا دسترسی غیرمجاز استفاده کنید. شما همچنین می توانید از AAA برای مجوز احراز هویت و حسابداری در این سیستم های مهم استفاده کنید ، که نه تنها می تواند شما را از وقایع رخ داده در آن دستگاه ها مطلع کند بلکه تعداد تلاش های ورود به سیستم را که مهاجم می تواند برای آن دستگاه ها انجام دهد محدود کند.

سناریو ۶

یک شرکت فقط بیشتر اعضای تیم مدیریت ارشد خود را جایگزین کرده است و مایل است مشاوران خارجی استخدام شود تا از زیرساخت شبکه موجود و سرورها و دستگاه های متصل به آن یک بازرسی کامل فنی و امنیتی ارائه دهند. قبل از شروع کار ، مشاوران بیانیه ای از کار (SOW) را ایجاد کردند که فعالیتها ، تحویل ها و بازه های زمانی مورد انتظار از مشاوران را تعریف می کرد. این SOW قبل از شروع کار توسط تیم مدیریت ارشد جدید تأیید شد. از آنجا که تیم مدیریت ارشد می خواستند مشاوران به صورت نیمه سالانه (و در صورت لزوم بیشتر اوقات) باشند ، توافق نامه خدمات اصلی (MSA) نیز ایجاد شد که بسیاری از شرایط بین شرکت مشاور و این شرکت را بیان می کرد. MSA می تواند در قراردادهای آینده کمک کند ، زیرا بسیاری از نکات بحث قبلاً توافق شده و در MSA مستند شده است. تیم مشاور وارد شدند و مشاهدات و توصیه های زیر را ارائه دادند:

- هیچ فایروال اختصاصی بین روترهای شرکت و ارائه دهنده خدمات اینترنت / WAN وجود نداشت. توصیه برای اصلاح این مسئله اجرای حداقل سه فایروال است که یکی در هر یک از سایت ها وجود دارد. اگر این شرکت نمی خواهد شماره آدرس دهی IP خود را برای قرار دادن یک فایروال مسیریاب لایه ۳ بین هر یک از سایت ها و ارائه دهنده خدمات تغییر دهد ، می تواند از یک transparent firewall استفاده کند ، که از نظر شبکه مانند یک سوئیچ لایه ۲ به نظر می رسد و عمل می کند بدون نیاز به تغییر شماره آدرس IP ، می تواند بین روترها و ارائه دهنده خدمات اینترنت (ISP) درج شود. اصطلاح دیگر این transparent firewall ، فایروال سیم مجازی (virtual wire firewall) است ، بر این اساس که از رابط های لایه ۳ استفاده نمی کند و به دو یا چند شبکه مختلف IP متصل نیست. فایروالی که در لایه ۳ اجرا می شود می تواند به عنوان فایروال روت شده شناخته شود. در هر صورت ، سیم مجازی یا فایروال روت شده می تواند سیاست ها و امنیت را از طرف هر یک از سایت ها اعمال کند. علاوه بر این ، فایروال را می توان به صورت داخلی ، در داخل شرکت قرار داد تا انزوا و محافظت بیشتری بین شبکه های داخلی در هر یک از سایت ها ایجاد کند . یک فایروال حاکم می تواند به صورت پویا اجازه عبور از اینترنت را از طریق کاربران داخلی سایت فراهم کند. مزایا stateful firewall این است که وقتی ترافیک پاسخ از اینترنت باز می گردد ، فایروال حالت اولیه اتصال را به خاطر می آورد و اجازه می دهد ترافیک برگشتی صحیح به کاربر برگردد. استفاده از فایروال مناسب می تواند باعث صرفه جویی در وقت شما شود زیرا شما مجبور نیستید تمام پورت های پویا و آدرس های IP را که در غیر این صورت پیکربندی می شوند (به عنوان ACL) پیکربندی کنید تا بازگشت ترافیک از اینترنت به داخل بازگردد این فرآیند اغلب به عنوان stateful inspection یا stateful filtering شناخته می شود. دستگاهی مانند فایروال که بازرسی حالت را انجام نمی دهد ، محدود به بازرسی بدون حالت یا فیلتر بدون حالت است ، که معمولاً با اجرای ACL انجام می شود که مشخص می کند چه ترافیکی از طریق فایروال عبور می کند. مزیت دیگری که بسیاری از فایروال ها ارائه می دهند ، بازرسی برنامه است. که اغلب به عنوان آگاهی از زمینه شناخته می شود. به عنوان مثال ، فیلتر کردن ترافیکی است که سعی دارد از طریق فایروال بر اساس نوع یا محتوایی که در لایه برنامه حمل می شود ، عبور کند. محدودیت ها را می توان براساس نوع وب سایتی که کاربر در تلاش است به آن مراجعه کند یا نوع محتوایی که کاربر سعی دارد بازیابی کند هنگام عبور از فایروال تشخیص داد. فایروال های کنونی که بسیاری از این ویژگی ها (مانند فیلتر کردن با وضعیت ، آگاهی از برنامه و IDS) را یکپارچه می کند به عنوان فایروال های [۱](UTM) شناخته می شوند. اجرای فایروال می تواند به جلوگیری از گرفتن banner grabbing توسط متجاوز کمک کند ، که یک مهاجم می تواند به طور بالقوه برای تعیین اینکه کدام دستگاه ها (از جمله سرورها) نسخه های خاصی از نرم افزار و / یا سیستم عامل را اجرا می کنند که ممکن است آسیب پذیری ها یا نقاط ضعف شناخته شده داشته باشند ، استفاده کند. علاوه بر نرم افزار ، یک مهاجم همچنین می تواند با تجزیه و تحلیل شناسه منحصر به فرد سازمانی (OUI) ، که یک شماره منحصر به فرد اختصاص داده شده توسط IEEE به فروشندگان و تولیدکنندگان است ، می تواند اطلاعات را کشف کند. با انجام فیلتر کردن محتوای خاص و / یا انواع درخواست ها از طریق فایروال ، می توان از دست دادن اطلاعات ناشی از گرفتن banner grabbing و OUI جلوگیری کرد ، زیرا سیستم ها از طریق فایروال قابل دسترسی هستند.

- مشاوران برای استفاده از تستر کابل اترنت برای تأیید کابل کشی بین سیستم های مهم برای مأموریت و سوئیچ ها و روترهایی که این دستگاه ها را به شبکه متصل می کنند ، استفاده می کنند. آنها برای بررسی مدار مورد استفاده بین روترها و ISP از تستر خط استفاده کردند. جفتهای غیراستاندارد برای خاتمه این کابلها در هر دو انتهای کابلهای UTP استفاده می شدند زیرا به کانکتورهای RJ-45 متصل می شدند. مشاوران با استفاده از استانداردهای EIA / TIA 568A برای اتصال UTP-to-RJ-45 مجدداً توصیه می کنند. crimping نادرست ، اگرچه کاربردی بود ، اما منجر به برخورد متقاطع می شود ، که در آن سیگنالهایی که از طریق جفت های سیم مجاور در کابل کشی های جفت پیچ خورده عبور می کنند ، با یکدیگر تداخل می کنند . [۲](NEXT) crosstalk است که در انتهای نزدیک کابل اتفاق می افتد. مشاوران همچنین متوجه شده اند که اکثر کابلهای متقاطع بین کلیدهای داخل همان کمد سیم کشی نیز به اشتباه crimped است. اینها کاربردی بودند ، به این دلیل که پایه ۱ در یک انتهای کابل به پایه ۳ در سمت دور و پایه ۲ در یک انتهای کابل متصل به پایه ۶ در طرف دیگر قرار گرفت. crimped مناسب همان کابل های اتصال متقابل را برای یک کابل متقاطع دارند ، اما باید از EIA / TIA 568A در یک سر و EIA / TIA 568B در انتهای دیگر استفاده شود. اگر این شرکت قصد دارد Gigabit Ethernet (1000BASE-T ، Gigabit Ethernet) را مستقر کند ، می خواهد از کابل ها و اتصالات رده ۶ استفاده کند.

- اتصال سوئیچ ها بین طبقات با فیبر انجام می شد مشاوران از سینی های کابل برای سازماندهی و محافظت از کشیدن یا خم شدن بیش از حد کابل ها و استفاده از آنها استفاده کردند. آنها همچنین امنیت بیشتری را برای دسترسی به کمد سیم کشی توصیه می کنند ، زیرا آنها قادر بودند بدون هیچ نوع کلید یا رمز عبور وارد کمد سیم کشی در هر طبقه شوند.

- مشاوران همچنین (با اجازه از مدیریت) با چند کارمند مصاحبه کردند و دریافتند که در ۶ ماه گذشته چندین قطعی ، از جمله دسترسی به Wi-Fi اتفاق افتاده است. علاوه بر این مستند شده بود که اختلال در سرویس به دلیل به روزرسانی هایی است که برای AP ها اعمال شده است. این به روزرسانی ها اشکالی داشتند و باعث می شدند AP ها درست کار نکنند. می توان با داشتن یک محیط آزمایشی ، جلوگیری از به روزرسانی های آزمایش نشده و با استفاده از روش های مناسب کنترل تغییر ، از جمله تأیید و روش بازگشت مجدد در صورت لزوم ، از اشکال جلوگیری کرد. مشاوران یک برنامه کنترل تغییر ساختار یافته و واضح را پیشنهاد می کنند که شامل اسنادی در مورد دلیل تغییر ، درخواست های تغییر شامل روش های پیکربندی ، فرایندهای برگشت ، تجزیه و تحلیل تأثیر بالقوه و اطلاع رسانی است. کنترل تغییر همچنین باید شامل یک فرآیند تأیید رسمی باشد

- مشاوران برنامه هایی را برای اتصال شرکت به شبکه شخص ثالث مشخص کردند ، زیرا آنها پیش بینی می کردند که در یک پروژه مشترک با شخص ثالث کار کنند. مشاوران برای شناسایی و تأیید کتبی اهداف و توافق نامه ها بین شرکت ها ، اجرای یک تفاهم نامه (MOU) بین دو شرکت را توصیه کردند. همچنین توسط مشاوران توصیه می شود که حداقل الزامات امنیتی هر دو شرکت برای هر سیستم یا شبکه ای که بین دو شرکت متصل خواهد شد ، وجود داشته باشد ، زیرا نقص یا ضعف امنیتی در یکی از شرکت ها می تواند امنیت دیگری را تحت تأثیر قرار دهد. .

- پیمانکاران دریافتند که اتصال WAN بین سایت ها (و اتصال به اینترنت) طی ۶ ماه گذشته چندین بار قطع شده است که باعث خرابی و از دست دادن درآمد می شود. مشاوران توصیه کردند که شرکت توافق نامه کتبی (SLA) را از ارائه دهنده اینترنت / WAN در مورد سطوح خدماتی که از طرف آن ارائه دهنده تضمین شده است دریافت کند. در صورت عدم ارائه SLA ، شرکت به تحقیق در مورد سایر ارائه دهندگان توصیه می شود. همچنین توصیه می شود که این شرکت یک تهیه کننده پشتیبان تهیه کند تا از خطای اتصال به اینترنت و WAN برخوردار باشد. در مورد دسترسی به اینترنت و شبکه WAN ، مشاوران توصیه می کنند که اگر میزان ترافیک بیش از حد مورد نیاز برای مشاغل عمومی باشد ، ترافیک را کنترل کنید. به این ترتیب ، اگر حمله ای از یکی از سایت های این شرکت آغاز شود ، می توان حجم محدودی ارسال کرد . فیلتر کردن و مسدود کردن انواع خاصی از ترافیک نیز باید از طریق شبکه WAN و اینترنت انجام شود. مشاوران همچنین توصیه می کنند که سیاست دسترسی عادلانه کتبی در مورد دسترسی به اینترنت و WAN را از ارائه دهنده خدمات تهیه کنید. به این ترتیب ، با یک حسابرسی دوره ای ، شرکت می تواند بررسی کند که آیا استفاده از اینترنت و WAN در محدوده استفاده قابل قبول است.

- مشاوران مشخص کردند که هیچ IDS یا IPS در کار نیست. آنها یک سیستم پیشگیری از نفوذ مبتنی بر شبکه (NIPS) را پیشنهاد کردند که می تواند انواع مختلف حملات را شناسایی کند.. IDS / IPS می تواند بعضی حملات را شناسایی کرده و به مدیر اخطار دهد که این حمله در حال انجام است و به طور بالقوه مانع از حمله به قربانی می شود. مثالی از حمله ای که می تواند با IDS / IPS شناسایی شود ، flooding است ، که یک مهاجم (یا چندین مهاجم) تعداد بسته های زیادی را برای مصرف پهنای باند شبکه یا منابع موجود در یک دستگاه خاص ارسال می کند. این حمله همچنین میتواندبه سواستفاده از سیستم توسط مهاجم تلقی می شود و IDS / IPS می تواند تشخیص دهد که این نوع حمله در حال وقوع است.

- مشاوران همچنین مستند کردند که امنیت پورت سوئیچ در هر یک از کلیدهای دسترسی در شبکه فعال نیست. با استفاده از ویژگی های (DHCP) و بازرسی (ARP) ، همراه با امنیت پورت سوئیچ ، مواردی مانند ARP poisoning ، که یک مهاجم سعی در هدایت ترافیک در نظر گرفته شده برای یک سرور یا روتر دارد مهاجم می تواند آن را ببیند ، می تواند از وقوع آن جلوگیری کند. همچنین توصیه شده است که علاوه بر امنیت پورت ، باید VLAN های کاربر بیشتری ایجاد شود که از VLAN جداگانه در محل نگهداری سرورها و سایر منابع حیاتی باشد. با تنظیم isolation ، شرکت می تواند از ACL ها در رابط های روتر برای محدود کردن و محافظت در برابر ترافیکی که نباید بین این شبکه های سرور و شبکه های کاربر قرار بگیرند استفاده کند. این نمونه ای از تقسیم بندی و جداسازی شبکه است.

سناریو ۷

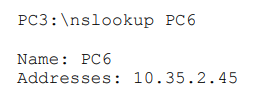

یک کاربر در PC3 (در سایت ۲) برای این که PC6 (در سایت ۳) از طریق WAN قابل دسترسی نیست ، با راهنما تماس گرفته است. برای شناسایی مشکل ، ایجاد نظریه ای درباره علت احتمالی ، آزمایش نظریه ، ایجاد برنامه عملیاتی برای حل مشکل و سپس پیاده سازی راه حل یا تشدید در صورت لزوم ، از این تکنسین دعوت شده است. همچنین از این تکنسین خواسته شده تا عملکرد کامل سیستم را تأیید کرده و یافته ها ، اقدامات و نتایج خود را مستند کند.

[۱] unified threat management

[۲] Near-end crosstalk

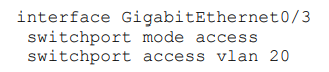

این تکنسین از SSH برای اتصال ایمن به یک خط vty در SW2 استفاده کرد و سپس برخی دستورات show را برای دیدن جزئیات پیکربندی مربوط به پورت شماره ۳ در SW2 که برای اتصال PC3 به شبکه استفاده می شود ، صادر کرد. یک خروجی جزئی در اینجا نشان داده شده است:

PC3 قرار است در VLAN 20 باشد و براساس پیکربندی سوئیچ ، در حال حاضر VLAN assignment صحیح پیکربندی شده است. اگر کامپیوتر نتواند دروازه پیش فرض خود را پینگ کند یا آدرس IP را از DHCP دریافت نکند ، ممکن است یک VLAN assignment نادرست بر روی سوئیچ برای ان وجود داشته باشد. در مرحله بعد ، تکنسین برای دیدن وضعیت پورت ۳ یک دستور show در SW2 صادر کرد. یک خروجی جزئی در اینجا نشان داده شده است:

بر اساس این خروجی ، به نظر نمی رسد که در این پورت سوئیچ خطایی از رابط وجود داشته باشد سپس تکنسین به PC3 رفت و دستور ipconfig / all را صادر کرد ، که موارد زیر را نشان داد: