روترمو به اینترنت وصل کردم، حالا چجوری خیالم از امنیت شبکه راحت باشه؟

در این مقاله با هم یاد میگیریم:

- چجوری پسورد خوب بزاریم.

- اتصال به پورت WAN را از MAC منع کنیم.

- پروتکل Neighbor Discovery را کنترل کنیم.

- دسترسی برای IP های بخصوص را محدود کنیم.

- غیر فعال کردن بعضی از سرور های RouterOS.

- و مدیریت سرویسهای دیگر که میتوانند مفید واقع شوند.

محافظت از روتر:

احتمالا در این مرحله از راهاندازی روترتان، کانفیگ های پیشفرض را پاک کرده و خودتان اتصال به اینترنت را کانفیگ کردهاید.

حالا هرکسی سرتاسر دنیا میتواند به روتر شما دسترسی داشته باشد، پس حالا بهترین زمان برای تأمین امنیت و حفاظت از روترتان در مقابل حملات ابتدایی و متجاوزان است.

User Password Access:

روترهای MikroTik نیاز به تنظیم پسورد دارند، پیشنهاد ما استفاده از پسوردهای قوی و بدون تکرار است. شما میتوانید از یک نرم افزار تولید پسورد برای امنیت بیشتر استفاده کنید. به شکلی که:

- حداقل ۱۲ کاراکتر داشته باشد؛

- شامل اعداد، علامتها و حروف کوچک و بزرگ باشد؛

- کلمه یا کلماتی از دیکشنری نباشد.

/user set 0 password=”!={Ba3N!40TX+GvKBzjTLIUcx/,”

یک راه دیگر برای تنظیم پسورد این است:

/password

پیشنهاد میکنیم برای تنظیم رمز عبور جدید روتر خود، از روش دیگر یا از اینترفیس Winbox استفاده کنید تا امنیت آن در برابر دسترسیهای غیرمجاز حفظ شود:

[admin@Farkiantech] > / password

old password:

new password: ******

retype new password: ******

و مطمئن شوید پسورد یادتان میماند! چراکه اگر فراموش کردید، بازیابی درکار نیست و باید دوباره روتر را نصب و راهاندازی کنید.

همچنین میتوانید کاربرهای (User) بیشتری با دسترسی های کامل یا محدود درمنوی /user اضافه کنید.

بهترین روش این است که یک کاربر جدید با پسورد قوی ایجاد کنید و کاربر پیشفرض admin را حذف کنید.

/user add name=myname password=mypassword group=full

/user remove admin

نکته: همچنین میتوانید برای اطمینان حاصل کردن از کارکرد صحیح username/password، با اطلاعات کاربری جدیدی وارد روتر شوید.

MAC Connectivity Access:

سرور MAC به صورت پیشفرض روی تمامی interface ها اجرا میشود. پس ما باید ورودی پیشفرض (all) را برداشته و یک رابط لوکال (local interface) اضافه کنیم تا نگذاریم اتصال MAC به پورت WAN برسد. Telnet سرور MAC به شما توانایی اعمال کردن محدودیتهایی را در بخش list میدهد.

اول باید یک بخش لیست درست کنید (interface list):

[admin@Farkiantech] > /interface list add name=listBridge

بعد بریج قبلیای که به اسم local درست کرده بودید را به این لیست اضافه کنید:

[admin@Farkiantech] > /interface list member add list=listBridge interface=local

و بعد لیست بخشهای (interfaces) جدید را روی سرور MAC ثبت کنید:

[admin@Farkiantech] > tool mac-server set allowed-interface-list=listBridge

حالا همین کارها را برای دسترسی Winbox به MAC انجام دهید:

[admin@Farkiantech] > tool mac-server mac-winbox set allowed-interface-list=listBridge

عملیاتها در Winbox/Webfig:

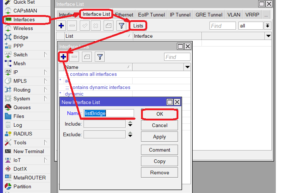

- به بخش Interfaces ← Interface List ← Lists بروید و با زدن روی + یک لیست جدید درست کنید.

- نام listBridge را به عنوان نام این اینترفیس در کادر Name وارد کنید و OK کنید.

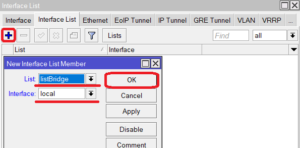

- به بخش Interfaces ← Interface List بازگردید و + را بزنید.

- در فهرست تنظیمات List، listBridge را اتخاب کرده و در فهرست تنظیمات Interface، local را انتخاب کنید. سپس بر روی OK بزنید؛

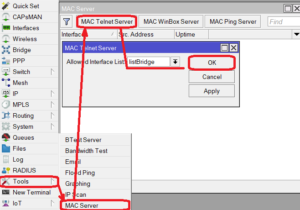

- بخش Tools و بعد Mac Server را باز کنید؛

- بر روی MAC Telnet Server بزنید تا دیالوگ جدیدی باز شود.

- لیست listBridge که به تازگی ساختید را از فهرست انتخاب کنید و OK کنید.

حال همین کار ها را در بخش MAC Winbox Server انجام دهید تا از دسترسی آن به اینترنت جلوگیری کنید.

Neighbor Discovery:

پروتکل Neighbor discovery میکروتیک برای تشخیص و نشان دادن روترهای میکروتیک در شبکه استفاده میشود. برای غیرفعال کردن آن در محیط های عمومی (public interfaces)، از دستور زیر استفاده نمایید:

/ip neighbor discovery-settings set discover-interface-list=listBridge

IP Connectivity Access:

فایروال بجز محافظت از روتر در مقابل دسترسی غیرمجاز شبکههای خارجی، میتواند دسترسی یوزرنیم برای IP address های مشخص را نیز محدود کند.

/user set 0 allowed-address=x.x.x.x/yy

در بخش فوق، IP یا شبکهای که به روتر شما دسترسی دارد به نمایش گذاشته شده است.

طبق x.x.x.x/yy، IP یا زیر شبکۀ شما (network subnet) اجازۀ دسترسی به روتر شما را دارد.

اتصالات IP در public interface باید در فایروال محدود شوند. چراکه ما تنها ICMP(ping/traceroute)، IP Winbox، و دسترسی SSH را قبول میکنیم.

/ip firewall filter

add chain=input connection-state=established,related action=accept comment=”accept established,related”;

add chain=input connection-state=invalid action=drop;

add chain=input in-interface=ether1 protocol=icmp action=accept comment=”allow ICMP”;

add chain=input in-interface=ether1 protocol=tcp port=8291 action=accept comment=”allow Winbox”;

add chain=input in-interface=ether1 protocol=tcp port=22 action=accept comment=”allow SSH”;

add chain=input in-interface=ether1 action=drop comment=”block everything else”;

در صورتی که public interface شما PPPoE باشد، باید in-interface را به pppoe-out تنظیم کنید.

دو قانون اول برای کاهش بار پردازنده یا جلوگیری از CPU Overload، پکتهایی که از اتصالات از قبل تشکیل شده میآیند را بدون مشکل فرض کرده و قبول میکند. قانون سوم تمامی پکت هایی که از نظر connection tracking نامعتبر هستند را رد میکند. بعد از آن قوانین معمول دریافت را برای پروتکل های خاص در نظر میگیریم.

اگر دارید از Winbox یا Webfig برای کانفیگ استفاده میکنید، این یک مثال برای چگونگی وضع این قوانین است:

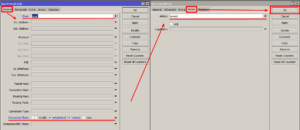

- IP و بعد Firewall را باز کنید و بخش Filter rules را انتخاب کنید.

- بر روی + بزنید تا یک دیالوگ جدید باز شود.

- در فهرست Chain، input را انتخاب کنید و بعد از باز کردن Connection State، تیک established و related را بزنید.

- به بخش Action بروید و از accept بودن در فهرست action اطمینان حاصل فرمایید.

- OK را انتخاب کنید تا تنظیمات ثبت شوند.

برای اضافه کردن قوانین دیگر بر روی + بزنید و پارامتر ها را مانند مثال داده شده پر کنید.

Administrative Services:

البته با اینکه فایروال از شما در برابر محیط عمومی (public interface) محافظت میکند، شاید بخواهید سرویسهای RouterOS را هم غیر فعال کنید.

اغلب ابزارهای ادمین RouterOS در منوی /ip service کانفیگ میشوند.

تنها آنهایی که امن هستند را نگه دارید:

/ip service disable telnet,ftp,www,api

با عوض کردن service port های پیشفرض میتوانید جلوی بیشتر حملات ورودی مانند (random SSH brute force login) را بگیرید:

/ip service set ssh port=2200

افزون بر این، میتوانید هر سرویس را با تعیین آدرس IP یا محدوده آدرسهای مجاز (آدرسهایی که سرویس به آنها پاسخ میدهد) ایمن کنید. با این حال، روش ترجیحی این است که دسترسیهای ناخواسته را در فیلتر فایروال مسدود کنید، زیرا فایروال حتی اجازه باز شدن سوکت را نیز نخواهد داد.

/ip service set winbox address=192.168.88.0/24

Other Services:

یک سرور پهنای باند (bandwidth server)، برای تست توان انتقال بین دو روتر MikroTik استفاده میشود. آن را در محیطهای تولیدی (production environment) غیرفعال کنید.

/tool bandwidth-server set enabled=no

تنظیمات کش DNS یک روتر ممکن است فعال باشد، که مدت زمان درخواست های یک DNS از کاربر به ریموت سرور را افزایش میدهد. در صورتی که کش DNS مورد نیاز روتر شما، یا روتر دیگری برای این مصارف نباشد، آن را غیرفعال کنید:

/ip dns set allow-remote-requests=no

برخی RouterBOARD ها هستند که یک ماژول LCD برای نمایش اطلاعات دارند؛ بنابراین بهتر است برای آنها پین تعیین کنید یا آن را غیرفعال کنید:

/lcd set enabled=no

ایدۀ خوبی است که تمامی اینترفیسهای غیرقابلاستفاده روی روتر خود را غیرفعال کنید. چرا که احتمال دسترسی غیرمجاز به روتر کاهش مییابد:

/interface print

/interface set x disabled=yes

در اینجا “X” تعداد رابطهای استفاده نشده است.

شما میتوانید رمزنگاری قویتری برای SSH فعال کنید؛ که بیشتر برنامههای جدید از آن استفاده میکنند. برای فعالسازی رمزنگاری قوی SSH:

/ip ssh set strong-crypto=yes

خدمات زیر بهصورت پیشفرض غیرفعال هستند، با این حال بهتر است مطمئن شوید هیچکدام از آنها بهطور تصادفی فعال نشده باشند:

- MikroTik caching proxy,

/ip proxy set enabled=no

- MikroTik socks proxy,

/ip socks set enabled=no

- MikroTik UPNP service,

/ip upnp set enabled=no

- MikroTik dynamic name service or IP cloud,

/ip cloud set ddns-enabled=no update-time=no

امیدوارم این مطلب برای شما مفید واقع شده باشه.

برای مطالب مرتبط با Mikrotik میتوانید به Help-Mikrotik مراجعه کنید.

مقالات دیگر فرکیانتک را نیز، میتوانید در اینجا مشاهده فرمایید.