پس از اتمام این فصل ، شما می توانید به سوالات زیر پاسخ دهید:

- فن آوری های مختلف شبکه بی سیم چگونه کار می کنند ، و چه استاندارد های بی سیمی معمولاً مورد استفاده قرار می گیرند؟

- برخی از مهمترین ملاحظات طراحی WLAN چیست؟

- چه خطرات امنیتی در WLAN وجود دارد و چگونه می توانید این خطرات را کاهش دهید؟

محبوبیت شبکه های بی سیم (WLAN) طی دهه گذشته بیشتر شده است و به کاربران امکان می دهد تا در یک منطقه تحت پوشش WLAN پرسه بزنند ، لپ تاپ های خود را با خود ببرند و هنگام حرکت در محیط ساختمان یا دانشگاه ، اتصال شبکه را حفظ کنند. با این وجود بسیاری از دستگاه های دیگر می توانند از شبکه های بی سیم مانند کنسول های بازی ، تلفن های هوشمند و چاپگرها بهره ببرند. در این فصل ، فناوری WLAN ، همراه با مفاهیم ، مولفه ها و استانداردهای بی سیم مختلف معرفی می شود. سپس ملاحظات طراحی WLAN ارائه می شود و سپس بحث در مورد امنیت WLAN ارائه می شود.

مباحث بنیادی

معرفی شبکه های بی سیم

این بخش به معرفی بلوک های اساسی ساخت شبکه های WLAN و چگونگی اتصال WLAN ها به یک شبکه محلی سیمی (LAN) می پردازد. گزینه های مختلف طراحی ، از جمله طراحی آنتن ، فرکانس ها و کانال های ارتباطی ، همراه با مقایسه استانداردهای عمده بی سیم امروزی ، که همه از انواع IEEE 802.11 هستند ، مورد بحث قرار گرفته اند.

مفاهیم و مولفه های WLAN

دستگاه های بی سیم مانند لپ تاپ ها و تلفن های هوشمند اغلب دارای کارت بی سیم داخلی هستند که به آن دستگاه ها امکان ارتباط از طریق WLAN را می دهد. اما دستگاهی که آنها با آن ارتباط برقرار می کنند چیست؟ می تواند لپ تاپ دیگری با کارت بی سیم باشد. این می تواند نمونه ای از WLAN موقت باشد. با این حال ، WLAN های کلاس سازمانی و حتی بیشتر WLAN ها در خانه ها به گونه ای پیکربندی شده اند که مشتری بی سیم به نوعی از ایستگاه پایه بی سیم مانند نقطه دسترسی بی سیم (AP) یا روتر بی سیم متصل می شود. بسیاری از شرکت ها Wi-Fi را به عنوان سرویس ارائه می دهند و هنگامی که در محدوده AP باشد ، از آن به عنوان hotspot نیز یاد می شود که نشانگر در دسترس بودن Wi-Fi از طریق AP است. این ارتباط ممکن است با استفاده از انواع آنتن ها ، فرکانس ها و کانال های ارتباطی انجام شود. بخشهای زیر برخی از این عناصر را با جزئیات بیشتری بررسی می کنند.

روترهای بی سیم

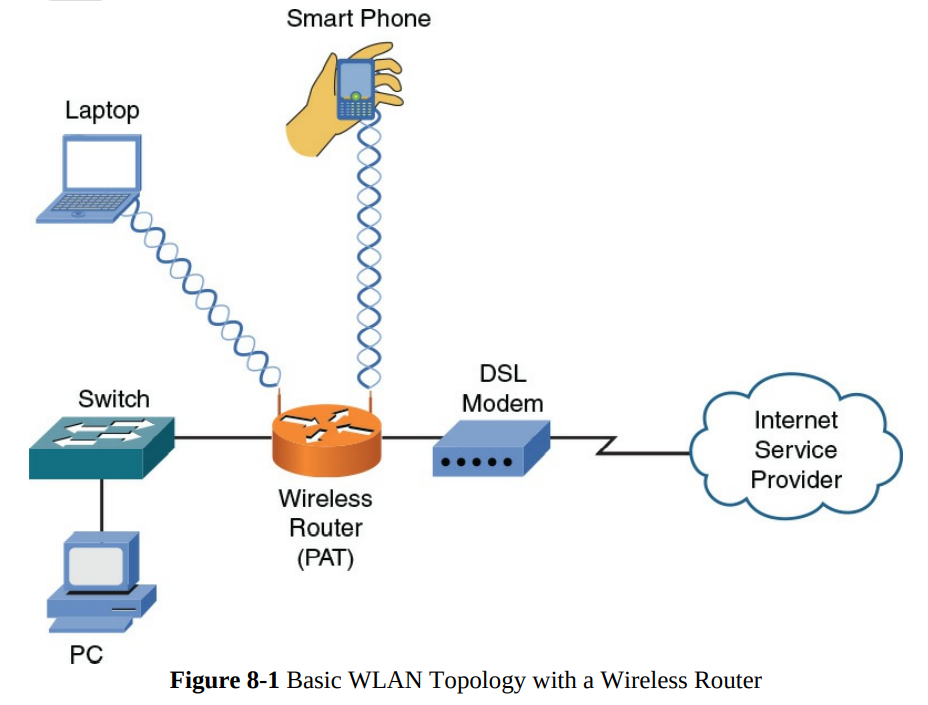

توپولوژی پایه WLAN را شکل ۸-۱ نشان میدهد . چنین WLAN را می توان در اقامتگاهی یافت که دسترسی به اینترنت آن از طریق مودم (DSL) فراهم شده است. در این توپولوژی ، یک روتر و سوئیچ بی سیم به عنوان اجزای جداگانه نشان داده شده است. با این حال ، در بسیاری از شبکه های مسکونی ، یک روتر بی سیم پورت های سوئیچ و قابلیت مسیریابی بی سیم را در یک دستگاه واحد ادغام می کند.

شکل ۱-۸ : توپولوژی wlan با روتر وایرلس

در شکل ۸-۱ ، مودم DSL از طریق DHCP از ارائه دهنده خدمات اینترنت (ISP) آدرس IP دریافت می کند. روتر بی سیم پشت مودم همچنین از DHCP برای ارائه آدرس IP به دستگاه های LAN متصل به آن به صورت بی سیم یا از طریق اتصال سیمی استفاده می کند. فرایندی که از طریق آن یک مشتری بی سیم (به عنوان مثال یک لپ تاپ یا یک تلفن هوشمند) به یک روتر بی سیم (یا AP بی سیم) متصل می شود ، ارتباط نامیده می شود. تمام دستگاه های بی سیم مرتبط با یک AP تنها یک دامنه برخورد دارند. بنابراین ، به دلیل مقیاس پذیری و دلایل عملکردی ، WLAN ها ممکن است شامل چندین AP باشند. روتر سپس از Port Address Translation (PAT) استفاده می کند.

نقطه دسترسی بی سیم

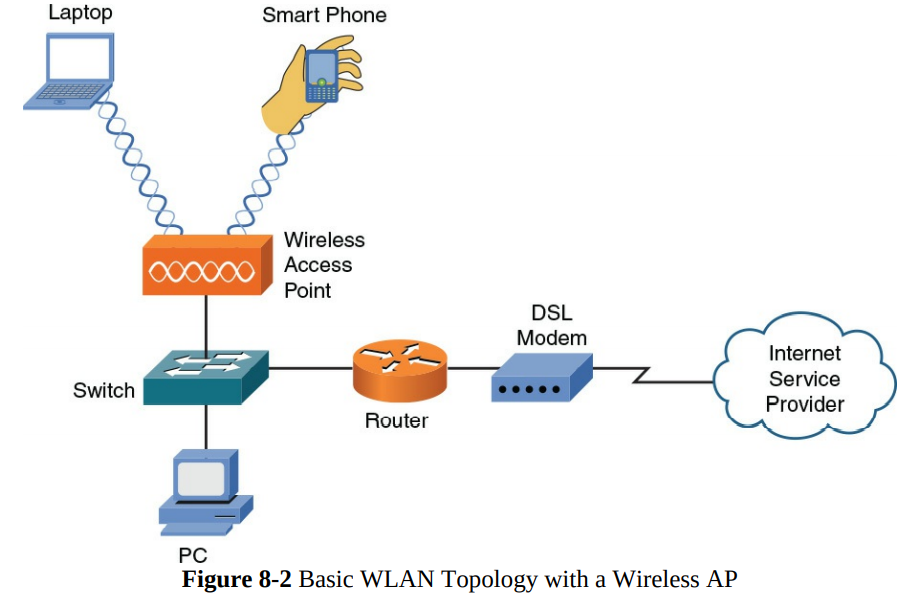

اگرچه یک نقطه دسترسی بی سیم (AP) یک LAN سیمی را با WLAN متصل می کند ، اما دو شبکه (به عنوان مثال شبکه ارائه دهنده خدمات با یک شبکه داخلی) را به هم متصل نمی کند. شکل ۸-۲ استقرار معمول AP را نشان می دهد.

شکل ۲-۸ : توپولوژی wlan با AP وایرلس

AP به شبکه سیمی متصل می شود و دستگاه های بی سیم که از طریق AP به شبکه سیمی متصل می شوند در همان زیر شبکه AP قرار دارند. (بدون [NAT] یا PAT انجام نمی شود.) این نقش یک پل بی سیم بین سرویس گیرندگان بی سیم متصل به AP و دستگاه های سیمی متصل به سوئیچ در همان دامنه لایه ۲ است. برای مدیریت چندین AP ، یک شرکت از کنترل کننده LAN بی سیم (WLC) برای مدیریت و کنترل متمرکز AP استفاده خواهد کرد. سیسکو مدل ۵۷۶۰ WLC نمونه ای از کنترل کننده شبکه برای چندین برنامه کاربردی است. پروتکل های مورد استفاده برای برقراری ارتباط بین AP و WLC می توانند پروتکل قدیمی تر Access Point (LWAPP) یا [۱](CAPWAP) باشند. با استفاده از WLC ، از VLAN می توان برای اختصاص آدرس IP به سرویس گیرنده های بی سیم از مجموعه ای از زیر شبکه های IP و VLAN های مرتبط با آنها استفاده کرد.

[۱] Control And Provisioning of Wireless Access Points

آنتن ها

سطح پوشش WLAN تا حد زیادی با توجه به نوع آنتن مورد استفاده در AP بی سیم یا روتر بی سیم تعیین می شود. اگرچه برخی از AP های بی سیم سطح پایین و سطح پایین مصرف کننده دارای آنتن های ثابت هستند ، اما AP های بی سیم کلاس بالاتر اغلب از انواع مختلف آنتن پشتیبانی می کنند. اهداف طراحی که باید هنگام انتخاب آنتن در ذهن داشته باشید شامل موارد زیر است:

- فاصله مورد نیاز بین AP و کلاینت بی سیم.

- الگوی منطقه تحت پوشش. (به عنوان مثال ، ممکن است ناحیه پوشش از همه جهات تابش کرده و یک منطقه کروی در اطراف آنتن ایجاد کند ، یا یک آنتن ممکن است افزایش پوشش را فقط در یک یا دو جهت ایجاد کند.)

- محیط داخلی یا خارجی.

- جلوگیری از تداخل با سایر برنامه های کاربردی.

از قدرت امواج الکترومغناطیسی تابش شده از آنتن به عنوان گین یا بهره یاد می شود که شامل اندازه گیری جهت و کارایی انتقال است. به عنوان مثال ، اندازه گیری گین برای آنتن بی سیم AP که سیگنال را منتقل می کند ، اندازه گیری میزان تبدیل انرژی اعمال شده به آنتن به امواج الکترومغناطیسی است که در یک جهت خاص پخش می شود. برعکس ، اندازه گیری گین برای آنتن دریافت کننده سیگنال بی سیم AP اندازه گیری این است که چگونه موج های الکترومغناطیسی دریافتی که از یک جهت خاص می رسند ، دوباره به برق خارج شده از آنتن تبدیل می شوند. میزان گین معمولاً با استفاده از واحد اندازه گیری dBi اندازه گیری می شود. در این واحد اندازه گیری ، dB مخفف دسی بل و i مخفف isotropic است. که دسی بل ، نسبت قدرت تابش شده به مقدار مرجع است. در مورد dBi ، مقدار مرجع قدرت سیگنال (توان) تابش شده از آنتن ایزوتروپیک است که نشان دهنده یک آنتن نظری است که از هر جهت (به صورت کروی) مقدار مساوی توان را تابش می کند. یک آنتن ایزوتروپیک دارای افزایش ۰ دسی بل است. متداول ترین فرمولی که برای افزایش آنتن استفاده می شود به صورت زیر است :

GdBi = 10 * log10 (G)

بر اساس این فرمول ، یک آنتن با حداکثر افزایش قدرت ۴ (G)دارای افزایش ۶٫۰۲ dBi است. تئوری آنتن می تواند به صورت ریاضی بیان شود (با تکیه بر استفاده از معادلات ماکسول). با این حال ، برای بیان این بحث ، به طور کلی ، اگر یک آنتن ۳ دسی بل بیشتر از آنتن دیگر داشته باشد ، تقریباً دو برابر قدرت موثر دارد. آنتن ها نه تنها با توجه به سود خود بلکه با توجه به منطقه تحت پوشش آنها طبقه بندی می شوند. دو دسته گسترده آنتن ها ، که براساس منطقه تحت پوشش هستندomnidirectional و unidirectional است :

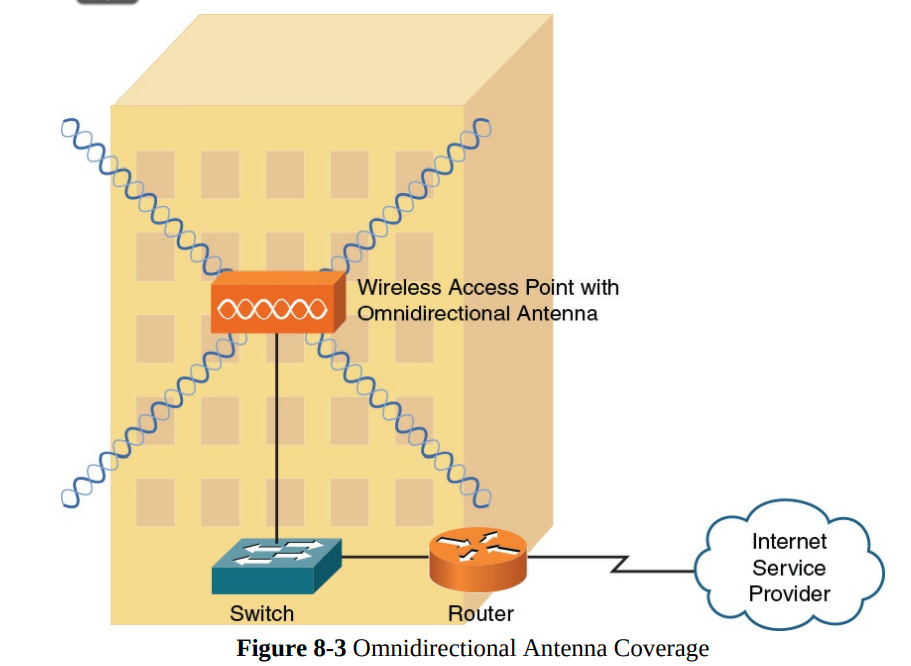

- Omnidirectional: یک آنتن همه جهته از هر جهت (تا حدودی مشابه آنتن ایزوتروپیک ) در سطوح قدرت نسبتاً برابر تابش می کند. آنتن های همه جهته ،که نمونه ای از آن در شکل ۸- ۳ نشان داده شده است ، در شبکه های مسکونی مسکونی و محل های کوچک دفتر کار / خانه (SOHO) محبوب هستند

شکل۳-۸ : omnidirectional antenna converage

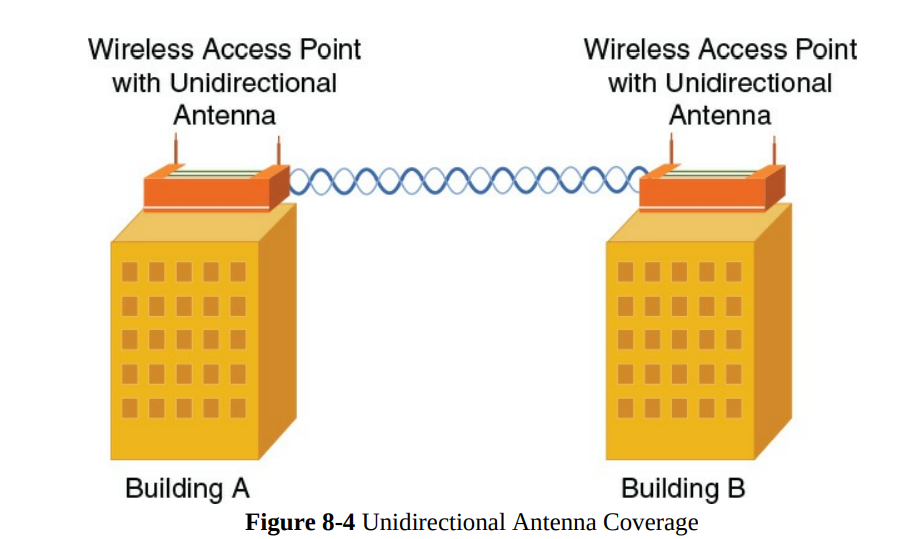

- unidirectional: آنتن های یک جهته می توانند قدرت خود را در یک جهت خاص متمرکز کنند ، بنابراین از تداخل احتمالی با سایر دستگاه های بی سیم جلوگیری می کند و شاید به فواصل بیشتری نسبت به آنتن های چند جهته برسد. همانطور که در شکل ۸-۴ نشان داده شده است ، یکی از کاربردهای آنتن های یک جهته ، اتصال دو ساختمان نزدیک است.

شکل ۴-۸ : unidirectional antenna coverage

یکی دیگر از ملاحظات نصب آنتن جهت افقی یا عمودی آنتن است. برای بهترین عملکرد ، اگر دو AP بی سیم با یکدیگر ارتباط برقرار کنند ، جهت گیری آنتن مطابقی دارند که از آن به عنوان قطبیت آنتن یاد می شود.

فرکانس ها و کانال ها

بعداً در این فصل ، شما با انواع استاندارد بی سیم آشنا می شوید ، که انواع استاندارد IEEE 802.11 هستند. همانطور که یک استاندارد را با استاندارد دیگر مقایسه می کنید ، مشخصه ای که باید از آن مراقب باشید فرکانس هایی است که این استاندارد ها کار می کنند. اگرچه برخی از تغییرات خاص کشور وجود دارد ، محدوده های فرکانسی خاص (یا باندهای فرکانسی) در سطح بین المللی برای اهداف صنعتی ، علمی و پزشکی رزرو شده اند. به این باندهای فرکانسی باند ISM گفته می شود که ISM از صنایع ، علمی و پزشکی ناشی می شود. دو مورد از این باندها معمولاً برای شبکه های WLAN استفاده می شوند. به طور خاص ، شبکه های WLAN از محدوده فرکانس های ۲٫۴ گیگاهرتز تا ۲٫۵ گیگاهرتز (که معمولاً باند ۲٫۴ گیگاهرتز نامیده می شود) یا در محدوده ۵٫۷۲۵ گیگاهرتز تا ۵٫۸۷۵ گیگاهرتز (که معمولاً باند ۵ گیگاهرتز گفته می شود) استفاده می کنند. در واقع ، برخی از شبکه های WLAN از یک محیط مختلط پشتیبانی می کنند

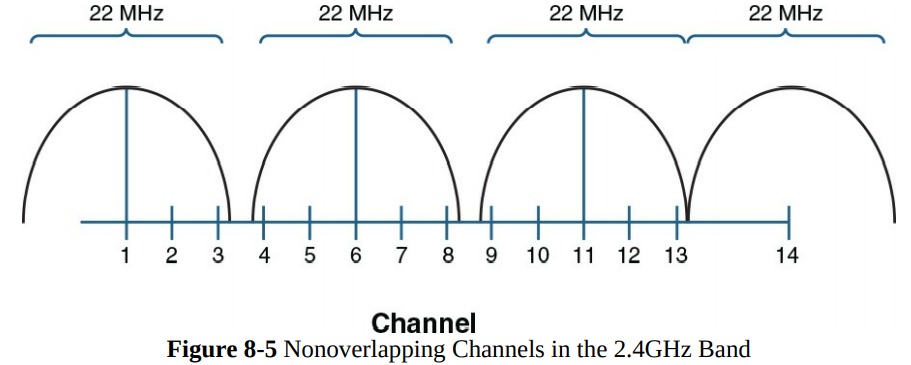

دستگاه های ۲٫۴ گیگاهرتز در کنار دستگاه های ۵ گیگاهرتز کار می کنند. در هر باند فرکانسهای خاص (یا کانالهایی) وجود دارد که دستگاههای بی سیم در آنها کار می کنند. برای جلوگیری از تداخل ، AP های بی سیم مجاور باید از فرکانسهایی استفاده کنند که با هم تداخل ندارند. با استفاده از ابزارهای بررسی بی سیم مانند AirMagnet از شبکه های Fluke می توانید تجزیه و تحلیل آنچه را که در حال حاضر استفاده می شود ، فراهم کنید و به شما این امکان را می دهد که یک سیستم بی سیم جدید راه اندازی کنید مین ابزارها می توانند در شناسایی استفاده از کانال بی سیم و همچنین در شبکه های بی سیم موجود و جدید کمک کنند. در مورد انتخاب کانال ، فقط انتخاب کانال های مختلف کافی نیست زیرا انتقال در یک کانال به کانال های مجاور سرازیر می شود. ابزارهای بررسی سایت می توانند داده ها را برای نشان دادن قدرت نسبی سیگنالها در مناطقی که توسط برنامه های کاربردی سرویس دهی می شوند جمع آوری کنند. این خروجی می تواند بصورت رنگی و کدگذاری شده در بالای نقشه طبقه باشد و غالباً به عنوان نقشه حرارتی سیگنالهای بی سیم شناخته می شود. برای مثال باند ۲٫۴ گیگاهرتز را در نظر بگیرید. در اینجا ، فرکانس های کانال با ۵ مگاهرتز از هم جدا می شوند (به استثنای کانال ۱۴ که دارای ۱۲ مگاهرتز تفکیک از کانال ۱۳ است). با این حال ، انتقال یک کانال می تواند در محدوده فرکانس ۲۲ مگاهرتز گسترش یابد. در نتیجه ، کانال ها باید پنج کانال جدا شوند (۵ * ۵ مگاهرتز = ۲۵ مگاهرتز ، که بیشتر از ۲۲ مگاهرتز است). از شکل ۸-۵ می بینید که در ایالات متحده می توانید کانال های غیر همپوشانی ۱ ، ۶ و ۱۱ را انتخاب کنید.

شکل ۵-۸ : Nonoverlapping Channels in the 2.4GHz Band

حتی اگر بعضی از کشورها از کانال ۱۴ به عنوان کانال غیر همپوشانی استفاده می کنند ، با این وجود در ایالات متحده پشتیبانی نمی شود.

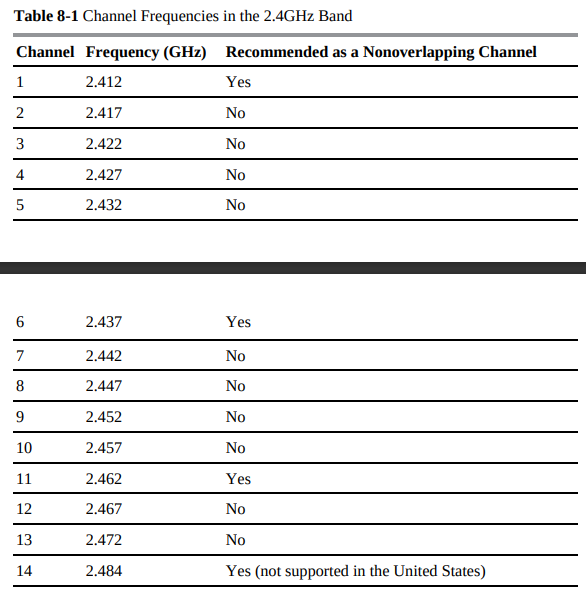

به عنوان مرجع ، جدول ۸-۱ فرکانسهای خاص هر یک از کانالها را در باند ۲٫۴ گیگاهرتز نشان می دهد.

جدول ۱-۸ : فرکانس های کانال در باند ۲٫۴GHZ

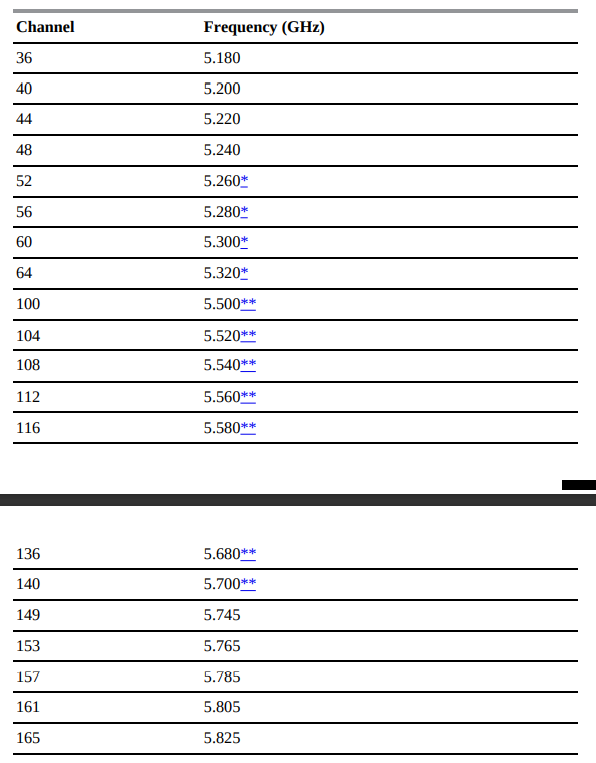

باند ۵ گیگاهرتز در مقایسه با باند ۲٫۴ گیگاهرتز ، تعداد بیشتری کانال دارد. در جدول ۸-۲ کانال های غیر همپوشانی توصیه شده برای باند ۵ گیگاهرتز در ایالات متحده لیست شده است. توجه داشته باشید که کانال های اضافی در برخی کشورها پشتیبانی می شوند. جدول ۸-۲ کانالهای غیر همپوشانی در باند ۵ گیگاهرتزی که برای استفاده در ایالات متحده توصیه می شود را نشان میدهد

جدول ۲-۸ : Nonoverlapping Channels in the 5GHz Band Recommended for Use in the United States

*برای جلوگیری از تداخل در RADAR باید از فرکانس پویا پشتیبانی کند

** باید بصورت حرفه ای نصب شود

CSMA / CA

در فصل ۴ ، “فناوری اترنت” ، شما در مورد فناوری اترنت با [۱](CSMA / CD) با آشنا شدید. شبکه های WLAN از فناوری مشابه ی استفاده می کنند به نام [۲](CSMA / CA). همانطور که CSMA / CD برای اتصالات اترنت نیمه دو طرفه مورد نیاز است ، CSMA / CA به دلیل عملکرد نیمه دوبلکس برای اتصالات WLAN نیز مورد نیاز است. مشابه روشی که دستگاه اترنت به یک بخش اترنت گوش می دهد تا تعیین کند که آیا یک فریم در بخش وجود دارد ، یک دستگاه WLAN برای انتقال از طریق یک کانال بی سیم گوش می دهد تا مطمئن شود که آیا انتقال آن ایمن است. علاوه بر این ، قسمت اجتناب از برخورد الگوریتم CSMA / CA باعث می شود دستگاه های بی سیم قبل از انتقال برای زمان خاموش کردن تصادفی منتظر بمانند.

روشهای انتقال

در بحث قبلی ، فرکانسهای مورد استفاده برای کانالهای بی سیم مختلف را مشاهده کردید. با این حال ، توجه داشته باشید که آن فرکانس ها فرکانس های مرکزی یک کانال در نظر گرفته می شوند. در عمل واقعی ، یک کانال از بیش از یک فرکانس استفاده می کند که این یک روش انتقال به نام طیف گسترش است. این فرکانس ها بسیار نزدیک به یکدیگر هستند که منجر به انتقال باند باریک می شود.در اینجا سه گزینه از فناوری طیف گسترده وجود دارد که باید از آنها مطلع شوید

- طیف گسترش توالی مستقیم [۳](DSSS): با استفاده از یک سری نمادها به نام چیپ ، داده ها را در کل دامنه فرکانس ها تعدیل می کند. مدت زمان تراشه کوتاه تر از بیت است ، به این معنی که تراشه ها با سرعتی بالاتر از داده واقعی منتقل می شوند. این تراشه ها نه تنها داده هایی که باید منتقل شوند را رمزگذاری می کنند ، بلکه همچنین داده های تصادفی را نیز رمزگذاری می کنند. اگرچه هر دو طرف درگیر در ارتباطات DSSS می دانند کدام تراشه ها نشان دهنده داده های واقعی هستند ، اما اگر شخص ثالث از انتقال DSSS رهگیری کند ، شنود اطلاعات برای آنها مشکل خواهد بود زیرا آنها به راحتی نمی دانند کدام تراشه ها معتبر هستند به دلیل استفاده از طیف فرکانسی کامل ، DSSS ، در مقایسه با FHSS و OFDM بیشتر در معرض عوامل محیطی است.

- طیف گسترش فرکانس پرشی [۴](FHSS): به شرکت کنندگان در ارتباط اجازه می دهد تا بین فرکانسهای از پیش تعیین شده پرش کنند. امنیت افزایش می یابد زیرا شرکت کنندگان می توانند فرکانس بعدی مورد استفاده را پیش بینی کنند ، اما شخص ثالث نمی تواند فرکانس بعدی را به راحتی پیش بینی کند. FHSS همچنین می تواند با استفاده همزمان بیش از یک فرکانس ، پهنای باند اضافی را فراهم کند.

- مالتی پلکسینگ تقسیم فرکانس متعامد [۵](OFDM): در حالی که DSSS از نرخ تعدیل بالایی استفاده می کند ، OFDM نسبتاً کند است. این سرعت تعدیل کندتر ، همراه با انتقال همزمان داده ها از طریق ۵۲ جریان داده ، به OFDM کمک می کند تا از نرخ داده های بالا پشتیبانی کند در حالی که در برابر تداخل بین جریان های مختلف داده مقاومت می کند

از این سه روش مدولاسیون بی سیم ، فقط DSSS و OFDM معمولاً در شبکه های WLAN امروزی استفاده می شوند.

استانداردهای WLAN

بیشتر استانداردهای مدرن WLAN تغییراتی در استاندارد اصلی IEEE 802.11 است که در سال ۱۹۹۷ تهیه شده است. این استاندارد اصلی از DSSS و اجرای FHSS پشتیبانی می کند که هر دو در باند ۲٫۴ GHz کار می کنند. با این حال ، با سرعت پشتیبانی شده ۱ مگابیت در ثانیه یا ۲ مگابیت در ثانیه ، استاندارد اصلی ۸۰۲٫۱۱ فاقد پهنای باند کافی برای پاسخگویی به نیازهای شبکه های WLAN امروزی است. محبوب ترین نسخه های استاندارد ۸۰۲٫۱۱که امروزه استفاده می شود ۸۰۲٫۱۱a, 802.11b, 802.11g, 802.11n و ۸۰۲٫۱۱ac است که به تفصیل در بخشهای بعدی شرح داده شده است.

۸۰۲٫۱۱a

استاندارد ۸۰۲٫۱۱a WLAN که در سال ۱۹۹۹ تصویب شد ، از سرعتی معادل ۵۴ مگابیت بر ثانیه پشتیبانی می کند. سایر نرخ های داده پشتیبانی شده (که در صورت عدم شرایط مناسب برای نرخ ۵۴ مگابیت در ثانیه قابل استفاده هستند) می توانند شامل ۶ ، ۹ ، ۱۲ ، ۱۸ ، ۲۴ ، ۳۶ و ۴۸ مگابیت بر ثانیه باشند. استاندارد ۸۰۲٫۱۱aاز باند ۵GHz استفاده می کند و از روش انتقال OFDM استفاده می کند. جالب اینجاست که ۸۰۲٫۱۱a هرگز پذیرش گسترده ای پیدا نکرد زیرا با ۸۰۲٫۱۱b سازگار نبود ، در حالی که ۸۰٫۱۱g با عقب سازگار بود. لازم به ذکر است که ۸۰۲٫۱۱a یک گزینه جایگزین برای ۸۰۲٫۱۱b/g است ، زیرا ۲٫۴GHz بسیار شلوغ تر از باند ۵GHz است.

۸۰۲٫۱۱b

استاندارد WLAN 802.11b که در سال ۱۹۹۹ تصویب شد ، از سرعتی برابر با ۱۱ مگابیت بر ثانیه پشتیبانی می کند. با این حال ، نرخ پشتیبانی شده دیگر ۵٫۵ مگابیت بر ثانیه است. استاندارد ۸۰۲٫۱۱bاز باند ۲٫۴ GHz استفاده می کند و از روش انتقال DSSS استفاده می کند.

۸۰۲٫۱۱g

استاندارد ۸۰۲٫۱۱g WLAN که در سال ۲۰۰۳ تصویب شد ، از سرعتی معادل ۵۴ مگابیت بر ثانیه پشتیبانی می کند. مانند ۸۰۲٫۱۱a ، سایر نرخ های داده پشتیبانی شده شامل ۶ ، ۹ ، ۱۲ ، ۱۸ ، ۲۴ ، ۳۶ و ۴۸ مگابیت در ثانیه است. با این حال ، مانند ۸ ۸۰۲٫۱۱b, 802.11g در باند ۲٫۴GHz کار می کند ، که به آن امکان می دهد سازگاری با دستگاه های ۸۰۲٫۱۱bرا ارائه دهد. ۸۰۲٫۱۱g می تواند از روش انتقال OFDM یا DSSS استفاده کند.

۸۰۲٫۱۱n

استاندارد ۸۰۲٫۱۱n WLAN که در سال ۲۰۰۹ تصویب شد ، بسته به نوع اجرا ، از سرعتهای بسیار متنوعی پشتیبانی می کند. اگرچه سرعت یک شبکه ۸۰۲٫۱۱nمی تواند از ۳۰۰ مگابیت بر ثانیه فراتر رود (با استفاده از اتصال کانال ، همانطور که بعداً توضیح داده خواهد شد) ، بسیاری از دستگاه های ۸۰۲٫۱۱n در بازار دارای سرعت در دامنه ۱۳۰ مگابیت بر ثانیه – ۱۵۰ مگابیت بر ثانیه هستند. جالب اینجاست که یک WLAN 802.11n می تواند در باند ۲٫۴گیگاهرتز ، باند ۵ گیگاهرتز یا هر دو به طور همزمان کار کند. ۸۰۲٫۱۱n از روش انتقال OFDM استفاده می کند. یکی از راه های دستیابی ۸۰۲٫۱۱n به توان عملیاتی برتر ، استفاده از فناوری به نام ورودی چندگانه ، خروجی چندگانه (MIMO) است. MIMO از چندین آنتن برای انتقال و دریافت استفاده می کند. این آنتن ها به لطف استفاده MIMO از مالتی پلکسینگ ، که رمزگذاری داده ها بر اساس آنتنی است که داده ها از آنجا منتقل می شوند ، با یکدیگر تداخل ندارند. با استفاده همزمان MIMO از چندین آنتن ، قابلیت اطمینان و توان عملیاتی افزایش می یابد. با این وجود فناوری دیگری که توسط ۸۰۲٫۱۱n پیاده سازی شده اتصال کانال است. با اتصال کانال ، دو باند بی سیم به طور منطقی به هم متصل می شوند و یک باند با دو برابر پهنای باند یک باند جداگانه تشکیل می دهند. برخی از ادبیات به پیوند کانال به عنوان مد ۴۰ مگاهرتز ، که پیوند دو باند مجاور ۲۰ مگاهرتز به یک باند ۴۰ مگاهرتز است یاد میکنند . استاندارد ۸۰۲٫۱۱n با توان عملیاتی بالا (HT) حالتهایی را برای اطمینان از جلوگیری از برخورد دستگاههای قدیمی a / b / g و دستگاههای جدیدتر ۸۰۲٫۱۱n تعریف می کند.

۸۰۲٫۱۱ac

۸۰۲٫۱۱ac یک استاندارد ۵ گیگاهرتزی است که از جریان های همزمان بیشتری نسبت به ۸۰۲٫۱۱ac استفاده می کند و دارای MIMO چند کاربره (MU-MIMO) است. یک جریان گسترده ۸۰ مگاهرتزی از ۴۳۳ مگابیت در ثانیه پشتیبانی می کند.

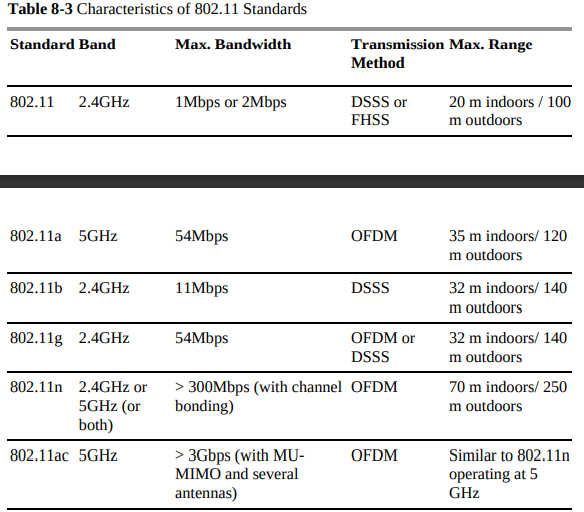

خلاصه استاندارد ۸۰۲٫۱۱x

جدول ۸-۳ به عنوان یک مرجع به شما کمک می کند تا خصوصیات استانداردهای ۸۰۲٫۱۱ را مقایسه کنید.

[۱] carrier-sense multiple access/collision detect

[۲] carrier-sense multiple access/collision avoidance

[۳] direct-sequence spread spectrum

[۴] ، orthogonal frequency-division multiplexing

[۵] orthogonal frequency-division multiplexing

جدول ۳-۸ : مشخصات استانداردهای ۸۰۲٫۱۱

توجه

انواع دیگر فناوری های بی سیم در گروهی قرار دارند که تلفن همراه نامیده می شوند زیرا این فناوری در تلفن های همراه (در میان سایر دستگاه های تلفن همراه) یافت می شود. فناوری تلفن همراه در فصل ۷ ، “شبکه های گسترده (WAN)” پوشش داده شده است.

استقرار شبکه های بی سیم

هنگام طراحی و استقرار شبکه های WLAN ، شما دارای گزینه های متنوعی برای نصب و ملاحظات طراحی هستید. این بخش به بررسی گزینه های موجود می پردازد و بهترین توصیه های عملی را به شما ارائه می دهد.

انواع شبکه های WLAN

شبکه های WLAN را می توان بر اساس استفاده از AP های بی سیم دسته بندی کرد. سه دسته اصلی مجموعه خدمات پایه مستقل [۱](IBSS) ، مجموعه خدمات اساسی [۲](BSS) و مجموعه خدمات گسترده [۳](ESS) هستند. IBSS WLAN به صورت موقت کار می کند ، در حالی که BSS و ESS WLAN در حالت زیرساخت کار می کنند. بخشهای زیر سه نوع WLAN را با جزئیات شرح می دهد.

[۱] independent basic service set

[۲] basic service set

[۳] extended service set

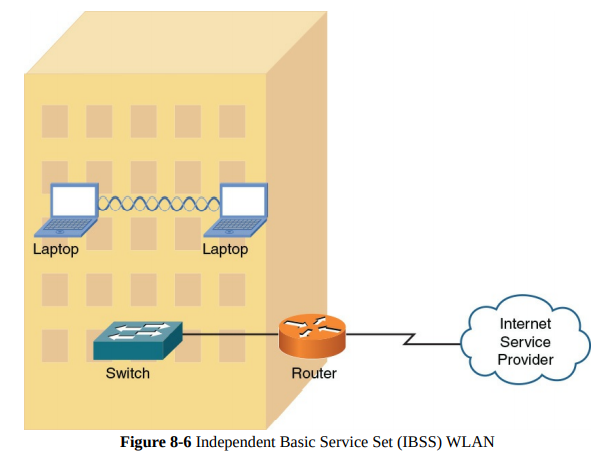

IBSS

همانطور که در شکل ۸-۶ نشان داده شده است ، می توان WLAN را بدون استفاده از AP ایجاد کرد. چنین پیکربندی ، IBSS نامیده می شود ، به صورت موقت کار می کند. ad hoc WLAN برای اتصال موقت بین دستگاه های بی سیم مفید است. به عنوان مثال ، ممکن است به طور موقت دو رایانه لپ تاپ را به هم متصل کنید تا چند فایل را منتقل کنید.

شکل ۶-۸ : Independent Basic Service Set (IBSS) WLAN

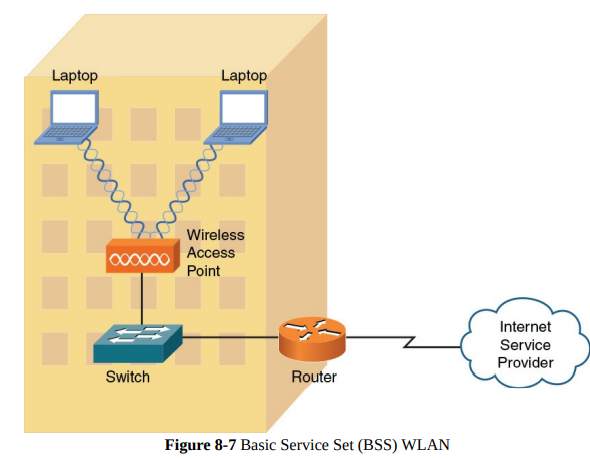

BSS

شکل ۸-۷ WLAN را با استفاده از یک AP نشان می دهد. شبکه های WLAN که فقط یک AP دارند ، BSS WLAN نامیده می شوند. گفته می شود BSS WLAN در حالت زیرساخت کار می کنند زیرا سرویس گیرنده های بی سیم به یک AP متصل می شوند که معمولاً به زیرساخت شبکه سیمی متصل است. یک شبکه BSS اغلب در مکانهای مسکونی و SOHO مورد استفاده قرار می گیرد ، جایی که قدرت سیگنال ارائه شده توسط یک AP برای سرویس دهی به کلاینت های بی سیم WLAN کافی است.

شکل ۷-۸ : Basic Service Set (BSS) WLAN

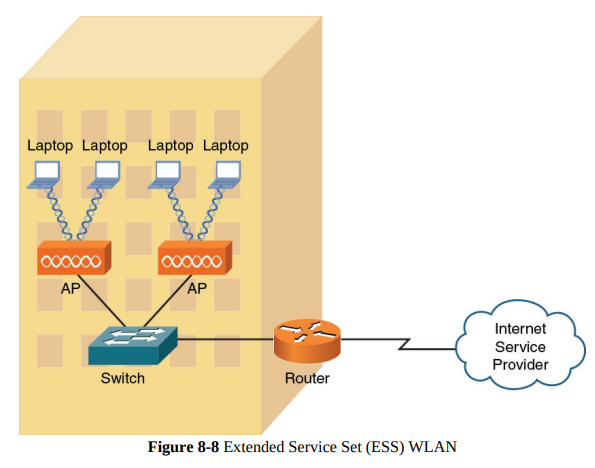

ESS

شکل ۸-۸ WLAN را با استفاده از دو AP نشان می دهد. شبکه های WLAN که بیش از یک AP دارند ، ESS WLAN نامیده می شوند. مانند BSS WLAN ، ESS WLAN در حالت زیرساخت کار می کنند. هنگامی که بیش از یک AP دارید ، مراقبت باشید تا از تداخل یک AP با دیگری جلوگیری کنید. به طور خاص ، کانالهای غیر همپوشانی قبلاً بحث شده (کانالهای ۱ ، ۶ و ۱۱ برای باند ۲٫۴ گیگاهرتز) باید برای مناطق تحت پوشش بی سیم مجاور انتخاب شوند.

شکل ۸-۸ : Extended Service Set (ESS) WLAN

توپولوژی مش

شبکه بی سیم مش به مجموعه دستگاه های بی سیم گفته می شود که ممکن است از کنترل متمرکز (مدیریت غیرمتمرکز) استفاده نکنند. محدوده پوشش بی سیم ترکیبی از محدوده شبکه است. از این می توان به عنوان ابر مش نیز یاد کرد. از فناوری های بی سیم اضافی (علاوه بر Wi-Fi) می توان برای ساخت توپولوژی بی سیم مش استفاده کرد. از این نوع شبکه می توان برای ارتباط میزبان با سایر دستگاههای موجود در شبکه استفاده کرد یا شبکه می تواند دروازه ای به اینترنت یا شبکه های دیگر فراهم کند.

منابع تداخل

مسئله اصلی WLAN ها تداخل فرکانس رادیویی (RFI) است که توسط دستگاه های دیگر با استفاده از فرکانس های مشابه دستگاه های WLAN ایجاد می شود. همچنین ، موانع فیزیکی می توانند انتقال WLAN را مختل یا منعکس کنند. موارد زیر برخی از رایج ترین منابع تداخل هستند:

- سایر دستگاه های WLAN: در اوایل این فصل ، شما در مورد کانال های غیر همپوشانی برای باند ۲٫۴GHz و ۵GHz مطالعه می کنید. با این حال ، اگر دو یا چند دستگاه WLAN در مجاورت یکدیگر باشند و از کانال های همپوشانی استفاده کنند ، این دستگاه ها می توانند با یکدیگر تداخل کنند.

- تلفن های بی سیم: چندین مدل تلفن بی سیم در باند ۲٫۴ گیگاهرتز کار می کنند و می توانند در دستگاه های WLAN تداخل ایجاد کنند. با این حال ، اگر برای همزیستی در محیطی با دستگاه های WLAN با استفاده از باند ۲٫۴ گیگاهرتز به تلفن های بی سیم نیاز دارید ، استفاده از تلفن های بی سیم دیجیتال (مخابرات بی سیم) را تقویت کنید اگرچه فرکانس های دقیق مورد استفاده تلفن های بی سیم DECT بر اساس کشور متفاوت است ، تلفن های بی سیم DECT از باند ۲٫۴ گیگاهرتز استفاده نمی کنند. به عنوان مثال ، در ایالات متحده ، تلفن های بی سیم DECT از فرکانس های ۱٫۹۲ گیگاهرتز تا ۱٫۹۳ گیگاهرتز استفاده می کنند.

- اجاق های مایکروویو: اجاق های مایکروویو قدیمی که ممکن است محافظ کافی نداشته باشند ، می توانند سیگنال های نسبتاً پرقدرتی را در باند ۲٫۴ گیگاهرتز ساطع کنند ، در نتیجه تداخل قابل توجهی با دستگاه های WLAN که در باند ۲٫۴ گیگاهرتز کار می کنند ، انجام می شود.

- دستگاه های سیستم امنیتی بی سیم: اکثر دوربین های امنیتی بی سیم در محدوده فرکانس ۲٫۴ گیگاهرتز کار می کنند که می تواند مشکلات احتمالی دستگاه های WLAN را ایجاد کند.

- موانع فیزیکی: در نظریه الکترومغناطیسی ، امواج رادیویی نمی توانند از طریق یک رسانای کامل منتشر شوند. بنابراین ، اگرچه فلز و وسایل بزرگ رسانای کاملی نیستند ، اما برای تخریب سیگنال WLAN کافی هستند. به عنوان مثال ، یک سیگنال WLAN ممکن است به یک واحد تهویه مطبوع بزرگ برخورد کند و باعث شود امواج رادیویی در چند جهت منعکس و پراکنده شوند. این نه تنها دامنه سیگنال WLAN را محدود می کند ، بلکه امواج رادیویی حامل داده ممکن است از مسیرهای مختلف عبور کنند. این مسئله چند راهی می تواند باعث خراب شدن داده ها شود. دیوارهای بتونی ، گل میخ های فلزی می توانند کیفیت سیگنال های شبکه بی سیم را کاهش دهند.

- قدرت سیگنال: دامنه دستگاه WLAN تابعی از قدرت سیگنال دستگاه است. برنامه های کاربردی با درجه پایین مصرف کننده معمولاً اجازه تنظیم قدرت سیگنال را نمی دهند. با این حال ، برنامه های کاربردی کلاس سازمانی اغلب اجازه می دهند قدرت سیگنال برای اطمینان از پوشش کافی یک منطقه خاص تنظیم شود ، در حالی که از تداخل با سایر برنامه های کاربردی با استفاده از همان کانال جلوگیری می شود.

همانطور که از این لیست مشاهده می کنید ، بیشتر RFI در باند ۲٫۴GHz و در مقابل باند ۵GHz رخ می دهد. بنابراین ، بسته به سرویس گیرنده های بی سیم مورد نیاز برای پشتیبانی ، ممکن است از باند ۵ گیگاهرتز استفاده کنید که گزینه ای برای شبکه های WLAN 802.11a و ۸۰۲٫۱۱n است. با افزایش استفاده از بی سیم ، باید هم پوشش دهی و هم برنامه ریزی مبتنی بر ظرفیت برای تأمین حسن تولید مناسب انجام شود. Goodput به تعداد بیت های اطلاعاتی مفیدی که شبکه می تواند ارائه دهد اشاره دارد عامل دیگر تراکم (نسبت کاربران به AP) است که اگر خیلی زیاد باشد می تواند به عملکرد شبکه آسیب برساند. مناطقی که انتظار تراکم بالا را دارند شامل کلاس های درس ، هتل ها و بیمارستان ها می شود. اشباع پهنای باند دستگاه می تواند عملکرد را تحت تأثیر قرار دهد.

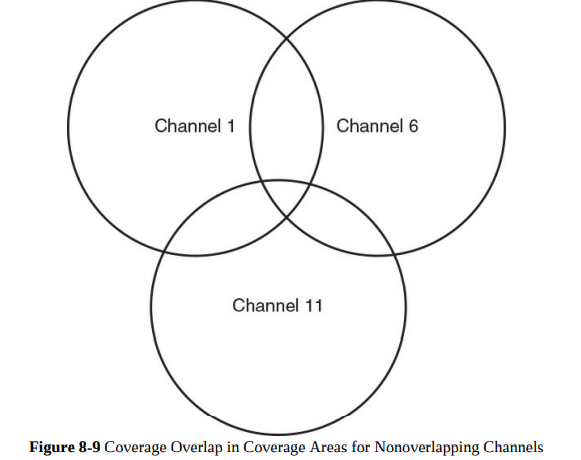

Wireless AP Placement

شبکه های WLAN که از بیش از یک AP (یک ESS WLAN) استفاده می کنند ، به برنامه ریزی دقیق نیاز دارند تا از تداخل AP با یکدیگر جلوگیری کنند ، در حالی که هنوز منطقه تحت پوشش مورد نظر را سرویس می کنند. به طور خاص ، یک همپوشانی از پوشش بین AP ها باید وجود داشته باشد تا بتواند از یک سلول WLAN (که منطقه تحت پوشش ارائه شده توسط AP است) به اتاق دیگر رومینگ بدون وقفه داشته باشد. با این حال ، مناطقی که همپوشانی دارند نباید از فرکانس های همپوشانی استفاده کنند. شکل ۸-۹ نشان می دهد که چگونه کانال های بدون همپوشانی در باند ۲٫۴GHz می توانند مناطق تحت پوشش خود را تداخل دهند تا بتوانند رومینگ یکپارچه ای بین مناطق تحت پوشش AP داشته باشند. یک توصیه مشترک طراحی WLAN وجود هم پوشانی ۱۰ تا ۱۵ درصدی پوشش بین سلولهای مجاور است.

شکل ۹-۸ : Coverage Overlap in Coverage Areas for Nonoverlapping Channels

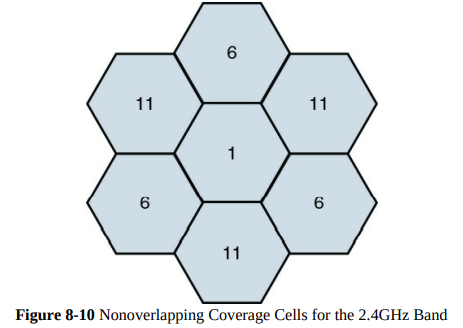

اگر یک WLAN بیش از سه AP داشته باشد ، AP به صورت لانه زنبوری مستقر می شود تا ضمن جلوگیری از همپوشانی کانالهای یکسان ، همپوشانی مناطق تحت پوشش AP را ایجاد کند. مثال در شکل ۸-۱۰ رویکردی برای انتخاب کانال برای سلولهای مجاور در باند ۲٫۴GHz را نشان می دهد. توجه داشته باشید که سلولهایی که از همان کانالهای غیر همپوشانی استفاده می کنند (کانالهای ۱ ، ۶ و ۱۱) توسط سلول دیگری جدا می شوند. به عنوان مثال ، توجه داشته باشید که هیچ یک از سلولهای استفاده کننده از کانال ۱۱ با استفاده از کانال ۱۱ با سلول دیگر همپوشانی ندارند.

شکل ۱۰-۸ : Nonoverlapping Coverage Cells for the 2.4GHz Band

توجه

اگرچه می توان از طرح انتساب کانال لانه زنبوری برای باند ۵ گیگاهرتز استفاده کرد ، کانالهای یکسان باید به جای سلول تک نشان داده شده برای باند ۲٫۴ گیگاهرتز ، توسط حداقل دو سلول جدا شوند.

امنیت شبکه های بی سیم

شبکه های WLAN نگرانی های منحصر به فردی دارند . به عنوان مثال ، AP های بی سیم نصب شده نادرست تقریباً معادل قرار دادن پورت اترنت در پارکینگ ساختمان است ، جایی که کسی می تواند رانندگی کند و به شبکه شما دسترسی پیدا کند. خوشبختانه ، ویژگی های مختلفی برای سخت شدن امنیت WLAN شما در دسترس است .

مسائل امنیتی

در روزهایی که مودم های شماره گیری رواج داشتند ، کاربران مخرب می توانستند برنامه ای را روی رایانه خود اجرا کنند تا با همه شماره های تلفن در یک محدوده تعداد مشخص تماس بگیرند. شماره تلفنی که به مودم پاسخ می دهد ، هدف حملات بعدی قرار می گیرد. این نوع شناسایی به شماره گیری جنگ معروف بود. نوع مدرن شماره گیری جنگ ، war driving است ، جایی که کاربران بالقوه مخرب به دنبال WLAN های ناامن می گردند. این کاربران ممکن است WLAN های ناامن را برای اهداف شیطانی شناسایی کنند یا به سادگی به دنبال دسترسی رایگان به اینترنت باشند. دستگاه هایی مانند تلفن های همراه ، لپ تاپ ها ، تبلت ها و دستگاه های بازی و رسانه می توانند به عنوان سرویس گیرنده بی سیم عمل کنند و همچنین در حمله بی سیم مورد استفاده قرار بگیرند زیرا امکان دسترسی بالقوه Wi-Fi به شبکه را دارند. سایر تهدیدات امنیتی WLAN شامل موارد زیر است:

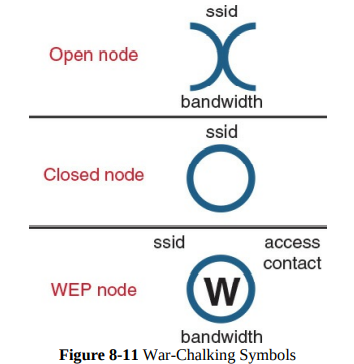

- War chalking : هنگامی که یک WLAN باز (یا WLAN که اعتبار SSID و احراز هویت آن مشخص است) در یک مکان عمومی پیدا شد ، ممکن است یک کاربر نمادی را بر روی یک دیوار (یا برخی دیگر از ساختارهای مجاور) بنویسد تا دیگران از ویژگی های شبکه کشف شده مطلع شوند. این عمل ،chalking war نامیده می شود. شکل ۸-۱۱ نمادهای متداول را نشان می دهد.

- WEP and WPA security cracking : استانداردهای امنیتی مختلفی برای رمزگذاری و احراز هویت کلاینت WLAN با AP در دسترس است. دو استاندارد کمتر ایمن ، Wired Equivalent Privacy (WEP) و Wi-Fi Protected Access (WPA) است. اگرچه WPA امن تر از WEP در نظر گرفته می شود ، اما ابزارهای کمکی در اینترنت برای شکستن هر یک از این روش های امنیت بی سیم در دسترس است. با جمع آوری بسته های کافی منتقل شده توسط یک AP امن ، این برنامه هامی توانند از الگوریتم های ریاضی برای تعیین کلید پیش فرض (PSK) پیکربندی شده روی یک AP بی سیم استفاده کنند که یک کلاینت بی سیم مرتبط نیز باید با آن پیکربندی شود.

- Rogue access point: یک کاربر مخرب می تواند AP خود را تنظیم کند که کاربران قانونی به آن متصل شوند. به چنین AP ، rogue access point گفته می شود. سپس این کاربر مخرب می تواند از یک پاک کننده بسته (که اطلاعات مربوط به ترافیک رمزگذاری نشده ، از جمله داده های ترافیک و اطلاعات سرصفحه را نمایش می دهد) برای شنود مکالمات منتقل شده از طریق rogue AP استفاده کند. برای اتصال کاربران بی خبر به AP متقلب ، کاربر مخرب می تواند AP متقلب را با همان شناسه (SSID) پیکربندی کند که توسط AP قانونی استفاده شده است. هنگامی که یک AP rogue با SSID یک AP قانونی پیکربندی می شود ، معمولاً از AP rogue به عنوان یک evil twin یاد می شود.

توجه

SSID رشته ای از نویسه ها است که WLAN را شناسایی می کند. AP هایی که در همان WLAN (در ESS) شرکت می کنند می توانند با SSID های یکسان پیکربندی شوند. SSID مشترک در میان چندین AP ، [۱](ESSID) نامیده می شود.

[۱] extended service set identifier

رویکردهای WLAN Security

گفته می شود WLAN که به احراز هویت احتیاج ندارد و یا رمزگذاری برای دستگاه های بی سیم را فراهم نمی کند از احراز هویت باز استفاده می کند. برای محافظت از ترافیک WLAN در برابر شنوندگان ، استانداردها و روشهای امنیتی مختلفی از جمله موارد زیر ایجاد شده است:

- فیلتر کردن آدرس MAC: یک AP را می توان با لیست MAC پیکربندی کرد. اگر کاربر مخربی بخواهد از طریق لپ تاپ خود (که آدرس MAC آن در لیست آدرس های MAC معتبر نیست) متصل شود ، دسترسی به آن کاربر محروم است. یک اشکال در فیلتر کردن آدرس MAC ، overhead مورد نیاز برای به روز نگه داشتن لیست تأیید شده آدرس MAC است. مسئله دیگری که در زمینه فیلتر کردن آدرس MAC وجود دارد این است که یک کاربر آگاه می تواند آدرس MAC کارت شبکه بی سیم خود را جعل کند و به نظر برسد که دستگاه وی تأیید شده است.

- غیرفعال کردن پخش SSID: یک SSID می تواند توسط یک AP پخش شود تا به کاربران اجازه دهد نام WLAN را بدانند. برای اهداف امنیتی ، یک AP ممکن است طوری تنظیم شود که SSID خود را پخش نکند. با این حال ، کاربران آگاه همچنان می توانند SSID یک AP را با بررسی بسته های ضبط شده تعیین کنند.

- کلید Preshared: برای رمزگذاری انتقال بین مشتری بی سیم و AP (علاوه بر احراز هویت مشتری بی سیم با AP) ، هر دو سرویس گیرنده بی سیم و AP می توانند با یک رشته منطبق از کاراکترها پیکربندی شوند. PSK می تواند به عنوان بخشی از یک الگوریتم ریاضی برای رمزگذاری ترافیک مورد استفاده قرار گیرد ، به این ترتیب که اگر شنونده شنود ترافیک رمزگذاری شده را رهگیری کند ، بدون دانستن PSK قادر به رمزگشایی ترافیک نیستند. اگرچه استفاده از PSK می تواند در تأمین امنیت یک شبکه کوچک (به عنوان مثال شبکه SOHO) موثر باشد ، اما مقیاس پذیر نیست. به عنوان مثال ، در یک فضای بزرگ شرکتی ، به خطر افتادن یک PSK به پیکربندی مجدد همه دستگاه های پیکربندی شده با آن PSK نیاز دارد.

توجه

امنیت WLAN مبتنی بر فناوری PSK را حالت شخصی می نامند.

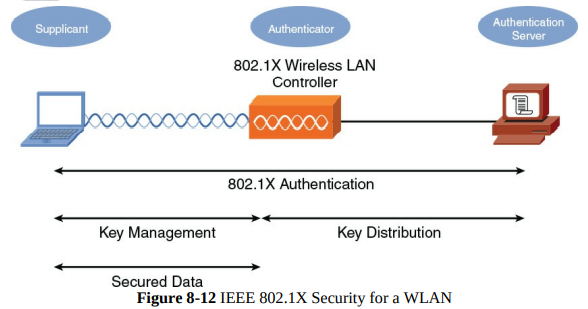

- IEEE 802.1X: به جای اینکه همه دستگاه های موجود در WLAN با PSK یکسان پیکربندی شوند ، یک روش مقیاس پذیرتر این است که از همه کاربران بی سیم احتیاج به تأیید اعتبار با استفاده از اعتبارنامه شخصی خود (به عنوان مثال نام کاربری و رمز عبور) داشته باشید. اجازه دادن به کاربران برای داشتن مجموعه اطلاعات کاربری خاص خود ، از تأثیرگذاری یک رمز عبور در پیکربندی همه دستگاه های بی سیم جلوگیری می کند. IEEE 802.1x یک فناوری است که به مشتریان بی سیم اجازه می دهد تا با یک سرور احراز هویت احراز هویت شوند – به طور معمول ، یک سرور [۲](RADIUS) .

[۲] Remote Authentication Dial-In User Service

توجه

امنیت WLAN مبتنی بر IEEE 802.1x و به یک سرور احراز هویت متمرکز مانند RADIUS ، حالت سازمانی گفته می شود.

در فصل ۴ به طور مفصل درباره IEEE 802.1X بحث شد و نقش یک درخواست کننده ، یک رابط تأیید و یک سرور احراز هویت شرح داده شد ، اما در فصل ۴ نحوه استفاده از IEEE 802.1X در یک شبکه سیمی نشان داده شده است. شکل ۸-۱۲ اجرای بی سیم IEEE 802.1X را نشان می دهد.

شکل ۱۲-۸ : War-Chalking Symbols

توجه

IEEE 802.1X برای انجام وظیفه احراز هویت ، در رابطه با پروتکل [۱](EAP) کار می کند. انواع مختلفی از EAP وجود دارد ، از جمله پروتکل [۲](LEAP) ، احراز هویت انعطاف پذیر EAP از طریق [۳](EAP FAST) ، (EAP-TLS)[4], ، (EAP-TTLS)[5], ، (PEAP-GTC)[6] و (PEAP-MSCHAPv2)[7] . اگرچه این نوع EAP در رویه های خود متفاوت هستند ، اما هدف اصلی برای هر نوع EAP احراز هویت ایمن و ارائه کلید جلسه برای درخواست کننده و تأیید کننده است که می تواند در یک جلسه واحد در محاسبه الگوریتم های امنیتی استفاده شود (به عنوان مثال ، الگوریتم های رمزگذاری).

[۱] Extensible Authentication Protocol

[۲] Lightweight Extensible Authentication Protocol

[۳] EAP-Flexible Authentication via Secure Tunneling

[۴] EAP-Transport Layer Security

[۵] EAP-Tunneled Transport Layer Security

[۶] Protected EAP–Generic Token Card

[۷] Protected EAP–Microsoft Challenge Handshake Authentication Protocol version 2

استانداردهای امنیتی

- هنگامی که یک مشتری بی سیم را برای امنیت پیکربندی می کنید ، رایج ترین استانداردهای امنیتی که می توانید از آنها انتخاب کنید به شرح زیر است:

- [۸] (WEP)

- (WPA)[9]

- [۱۰](WPA2)

در بخشهای زیر این استانداردها به تفصیل شرح داده شده است.

[۸] Wired Equivalent Privacy

[۹] Wi-Fi Protected Access

[۱۰] Wi-Fi Protected Access Version 2

WEP

استاندارد ۸۰۲٫۱۱ ادرس امنیت را نشان می داد. با این حال ، امنیت یک کلید WEP بود. با WEP ، یک AP با یک کلید WEP استاتیک پیکربندی می شود. سرویس گیرنده های بی سیم که نیاز به ارتباط با AP دارند با یک کلید یکسان پیکربندی می شوند (و این یک رویکرد PSK برای امنیت است). استاندارد ۸۰۲٫۱۱ یک کلید WEP 40 بیتی را مشخص می کند که یک اقدام امنیتی نسبتاً ضعیف در نظر گرفته می شود. از آنجا که یک کلید WEP یک رشته ثابت از کاراکترها است ، می تواند با یک حمله به خطر بیفتد ، که یک مهاجم تمام ترکیبات کاراکتر ممکن را انجام می دهد تا زمانی که کلید WEP پیدا شود. نگرانی دیگر این است که WEP از RC4 به عنوان الگوریتم رمزگذاری خود استفاده می کند

توجه

RC4 (مخفف “Ron’s Code” یا “Rivest Cipher” است زیرا توسط Ron Rivest از RSA Security ساخته شده است) گاهی arc four تلفظ می شود.

RC4 از یک بردار مقدماتی ۲۴ بیتی (IV) استفاده می کند ، که رشته ای از نویسه ها است که به داده های ارسالی اضافه می شود. با این حال ، IV با متن واضحی منتقل می شود. بنابراین ، از آنجا که یک کاربر مخرب می تواند IV را در متن واضح ببیند ، اگر از نرم افزار packet capture استفاده کند و بسته های کافی با همان کلید WEP را ضبط کند ، می تواند از یک الگوریتم ریاضی برای تعیین کلید WEP استاتیک (که با WEP قابل انجام است) استفاده کند. نرم افزار cracking موجود در اینترنت). برخی از پیاده سازی های WEP از استفاده از کلید WEP طولانی تر پشتیبانی می کنند (به عنوان مثال ۱۲۸ بیت به جای ۴۰ بیت) ، شکستن کلید WEP دشوارتر می شود. با این حال ، هر دو مشتری بی سیم و AP آنها باید از کلید WEP طولانی تر پشتیبانی کنند.

WPA

اتحاد Wi-Fi (سازمانی غیر انتفاعی برای تأیید قابلیت همکاری دستگاه های بی سیم) برای رفع نقاط ضعف WEP استاندارد امنیتی خاص خود را WPA ایجاد کرد. در اینجا برخی از پیشرفت های امنیتی ارائه شده توسط WPA آورده شده است:

- WPA که در حالت سازمانی کار می کند می تواند قبل از مبادله کلید ، احراز هویت کاربر را انجام دهد.

- در حالت سازمانی ، کلیدهای مورد استفاده بین سرویس گیرنده بی سیم و نقطه دسترسی کلیدهای جلسه موقت هستند.

- WPA برای رمزگذاری پیشرفته از پروتکل یکپارچگی کلید موقتی (TKIP) استفاده می کند. اگرچه TKIP به یک بردار مقداردهی اولیه متکی است ، IV از WEP’s 24-bit IV به ۴۸-bit IV گسترش می یابد. همچنین ، می توان از چرخش کلید پخش استفاده کرد ، که باعث تغییر سریع کلید می شود ، به این ترتیب شنونده فرصت استفاده از کلید derived شده را ندارد. TKIP از Rivest Cipher 4 (RC4) برای الگوریتم رمزنگاری استفاده می کند و به همین دلیل است که آزمون + CompTIA Network ممکن است در بحث بی سیم به TKIP RC4 اشاره کند.

- TKIP از Message Integrity Check (MIC) استفاده می کند ، که گاهی اوقات به عنوان Code Integrity Code نیز شناخته می شود. MIC می تواند تأیید کند که داده ها در حمل و نقل اصلاح نشده است.

اگرچه اصطلاح WPA معمولاً به صورت WPA1 نوشته نمی شود ، اما آن را WPA نسخه ۱ (WPA1) در نظر بگیرید. نسخه دو به صورت WPA2 نوشته شده است.

WPA2

در سال ۲۰۰۴ ، استاندارد IEEE 802.11i تأیید شد و به الگوریتم های قوی تری برای رمزگذاری و بررسی یکپارچگی نسبت به پروتکل های امنیتی قبلی WLAN مانند WEP و WPA نیاز داشت. الزامات مندرج در استاندارد IEEE 802.11i در استاندارد امنیتی Wi-Fi Alliance’s WPA Version 2 (WPA2) پیاده سازی شده است. WPA2 برای بررسی یکپارچگی و استاندارد رمزگذاری پیشرفته (AES) برای رمزگذاری از حالت شمارنده با پروتکل کد تأیید پیام زنجیره ای رمزگذار استفاده می کند. در آزمون Network + ، شما می توانید این مورد را به سادگی CCMP-AES مشاهده کنید. WPA2 که از یک سرور متمرکز برای احراز هویت کاربران استفاده می کند ، به عنوان حالت Enterprise شناخته می شود. پیاده سازی WPA2 که از رمز عبور پیکربندی شده یا PSK به جای سرور متمرکز استفاده می کند ، به عنوان حالت شخصی شناخته می شود.

گزینه های بی سیم اضافی

سایر فناوری های بی سیم مانند بلوتوث ، مادون قرمز (IR) و (NFC) که غالباً در تلفن های هوشمند ادغام شده اند ، می توانند اتصال را برای یک شبکه (PAN) یا سایر برنامه های شبکه کوتاه برد فراهم کنند. بسیاری از این فناوری ها به تسهیل اینترنت اشیا (IoT) کمک می کنند و در فصل ۳ ، “اجزای شبکه” آورده شده اند. یکی دیگر از فن آوری های جالب بی سیم ، فن آوری جغرافیایی است که غالباً از سیستم موقعیت یابی جهانی (GPS) یا شناسایی فرکانس رادیویی (RFID) برای تعریف مرزهای جغرافیایی استفاده می کند. که به شما امکان می دهد محرک ها را تعریف کنید تا وقتی دستگاه وارد مرزهای تعیین شده توسط سرپرست می شود (یا از آن خارج می شود) ، هشدار صادر شود. موانع مجازی Geofence می توانند فعال یا منفعل باشند. Geofence های فعال برای انتخاب خدمات موقعیتی به کاربر نهایی احتیاج دارند و به باز بودن برنامه تلفن همراه نیاز دارند. Geofence های غیرفعال همیشه روشن هستند. آنها به جای GPS یا RFID به Wi-Fi و / یا داده های تلفن همراه متکی هستند و می توانند در پس زمینه کار کنند. چگونه ممکن است از این در یک کاربرد عملی استفاده شود؟ بیمارستانی را در نظر بگیرید که اطلاعات بیمار در iPad های بیمار را در بیمارستان توزیع می کند. اگر این iPad ها فراتر از geofence حرکت کنند ، یک هشدار مدیریت می تواند ایجاد شود.

مطالعه موردی در دنیای واقعی

Acme ، Inc. یک پیمانکار خارجی استخدام کرد که در زمینه Wi-Fi تخصص دارد. مشاوران وارد عمل شدند و نیازسنجی کردند و یک نظرسنجی سایت بی سیم را انجام دادند. سپس توصیه هایی در مورد نیاز به ۱۵ نقطه دسترسی در فضاهای دفاتر مرکزی و سه نقطه دسترسی در هر یک از دفاتر شعبه از راه دور ارائه شد. از سه کنترل کننده LAN بی سیم ، برای هر دفتر ، برای مدیریت نقاط دسترسی مربوطه استفاده می شود. مدیریت نقاط دسترسی از طریق کنترل کننده های شبکه بی سیم در درجه اول از طریق دفتر مرکزی با استفاده از WAN که دفاتر شعبه را به دفتر مرکزی متصل می کند انجام خواهد شد. به دلیل زیاد بودن سایر نقاط دسترسی Wi-Fi در همان ساختمان دفتر مرکزی ، Acme تصمیم گرفت از محدوده ۵ گیگاهرتز استفاده کند و از ۸۰۲٫۱۱n استفاده کند. برای امنیت ، Acme از WPA2 به همراه سرور RADIUS استفاده خواهد کرد. قبل از اجازه دسترسی به شبکه (های) بی سیم ، Acme از حالت Enterprise برای احراز هویت استفاده می کند. سرور RADIUS با Microsoft Active Directory تلفیق شده است تا Acme مجبور به ایجاد مجدد هر حساب کاربری نباشد. سرور RADIUS می تواند با سرور Active Directory ارتباط برقرار کند تا اطلاعات کاربری و رمزهای عبور کاربر را تأیید کند. همچنین ، SSID جداگانه ای به عنوان شبکه مهمان بی سیم راه اندازی شد که دسترسی محدودی دارد اما دسترسی به اینترنت را برای کاربران مهمان فراهم می کند. هنگامی که همه اینها در محل قرار گرفتند ، مجدداً یک بررسی سایت انجام شد تا نقاط قوت سیگنال تأیید شود و تداخل مربوط به اجرای بی سیم مشخص شود.

خلاصه

موضوعات اصلی ذکر شده در این فصل به صورت زیر است :

- مولفه ها ، فن آوری ها و اصطلاحات مختلفی که در شبکه های WLAN استفاده می شوند شناسایی شدند.

- ملاحظات طراحی WLAN مانند انتخاب استانداردهای WLAN ، باندها و کانالهای غیرپوشانی ارائه شد. منابع بالقوه تداخل نیز مشخص شد.

- برخی از خطرات امنیتی ناشی از WLAN شرح داده شده و فن آوری های موجود برای کاهش این خطرات ارائه شد