در پایان این فصل میتوانید به سوالات زیر پاسخ دهید :

- رایج ترین ابزارهایی که برای نگهداری فیزیکی شبکه استفاده می شود کدامند؟

- چه مولفه هایی در داکیومنت های موثر شبکه یافت می شود؟

- چه نوع ابزار نظارت بر شبکه در دسترس مدیرهای شبکه قرار دارد ، و چه نوع اطلاعاتی در آنها مربوط وجود دارد؟

حتی با افزایش وابستگی شبکه به فن آوری های بی سیم ، کابل کشی فیزیکی همچنان به عنوان اصل حیاتی یک شبکه عمل می کند. بنابراین ، مدیریت ، نظارت و عیب یابی شبکه نیاز به آشنایی با انواع ابزارهای نگهداری کابل دارد. از این ابزارها ممکن است به عنوان مثال برای پایان فیزیکی کابل کشی و عیب یابی مسائل کابل استفاده شود. این فصل به این و سایر ابزارهای تعمیر و نگهداری می پردازد ، و یک نمای کلی از هر یک ارائه می دهد. یکی دیگر از عناصر اصلی مدیریت شبکه ، مستندسازی است که برای مثال مدیریت اطلاعات پیکربندی دستگاه را در بر می گیرد. چنین مخازن پیکربندی به طور مداوم در حال تکامل هستند که نیاز به توجه مداوم دارند. در این فصل چندین مورد از مهمترین عناصر پیکربندی مورد بحث قرار می گیرد. این فصل با پرداختن به منابع نظارت بر شبکه و گزارش هایی که می توان اطلاعات آنها را از منابع نظارتی به دست آورد ، پایان می یابد. به عنوان مثال ، پروتکل اصلی مدیریت شبکه که توسط سیستم های مدیریت شبکه (NMS) استفاده می شود ، پروتکل مدیریت شبکه ساده (SNMP) است و در این فصل نسخه های مختلف SNMP مورد بحث قرار می گیرد. علاوه بر این ، سرورهای syslog و گزارش های متنوعی در نظر گرفته شده است.

مباحث بنیادی

ابزارهای نگهداری

با نصب و پیکربندی مناسب می توان تعداد مسائل عیب یابی موجود در شبکه را کاهش داد. مثلا هرچند ، سیم کشی نامناسب ممکن است بلافاصله پس از نصب کار کند اما ، با گذشت زمان ، ممکن است سیم کشی با مشکلاتی مواجه شود که باعث اختلال در شبکه می شود. در چنین شرایطی ، شما به عنوان یک مدیر شبکه ، باید با مجموعه ای از ابزارهای تعمیر و نگهداری برای کمک به تشخیص ، جداسازی و حل مشکل سیم کشی آشنا باشید. بنابراین ، این فصل مجموعه ای از ابزارهای محبوب شبکه را به شما ارائه می دهد. داشتن این درک می تواند به شما کمک کند تا نصب های اولیه را بهتر انجام دهید و مشکلات موجود در تاسیسات موجود را برطرف کنید

تست کننده نرخ Bit-Error

تداخل بر روی یک محیط انتقال یا کابل کشی معیوب ، می تواند باعث خطا در انتقال داده های باینری (یا بیت) شود. یک اندازه گیری معمول برای خطاهای بیت [۱](BER) نام دارد که به صورت زیر محاسبه می شود:

BER = Bit errors / Bits transmitted

به عنوان مثال ، تصور کنید که یک دستگاه شبکه الگوی باینری ۱۰۱۰۱۰۱۰ را منتقل می کند. با این حال ، الگوی دریافت شده توسط دستگاه مقصد ۱۰۱۰۱۱۱۱ بود. مقایسه این دو الگوی بیت نشان می دهد که بیت های ششم و هشتم به اشتباه دریافت شده اند. بنابراین ، می توان BER را با تقسیم تعداد خطاهای بیتی (دو) بر تعداد بیت های منتقل شده (هشت) محاسبه کرد ، و در نتیجه BER 25٪ خواهد بود (BER 2 / 8 = .25).

هنگام عیب یابی لینکی که به BER بالایی مشکوک هستید ، می توانید از قطعه ای از تجهیزات آزمایش به نام تست کننده میزان خطای بیت (BERT) استفاده کنید ، که در شکل ۱۱-۱ نشان داده شده است. BERT شامل یک مولد الگو (که می تواند انواع مختلف بیت را ایجاد کند) و یک ردیاب خطا (که با مولد الگو هماهنگ شده و می تواند تعداد خطاهای بیتی را تعیین کند) است .

[۱] bit error rate

شکل ۱۱-۱ تست کننده نرخ خطای بیت (BERT). عکس از BBN International (http://www.bbnint.co.uk)

Butt Set

Butt Set قطعه ای از تجهیزات تست است که معمولاً توسط تکنسین های تلفن استفاده می شود. کلیپ های Butt Set می توانند یک بلوک punch-down (به عنوان مثال ، یک بلوک ۶۶ یا ۱۱۰ بلوک) را به تلفن متصل کنند. این به تکنسین اجازه می دهد تا یک خط را بررسی کند (به عنوان مثال ، تعیین کند که آیا می توان از طریق خط تماس برقرار کرد). نام butt set (که گاهی اوقات آن را butt in می نامند) از قابلیت دستگاه برای butt in (یا قطع) مکالمه در حال انجام ناشی می شود. به عنوان مثال ، یک تکنسین تلفن ممکن است در بالای یک تیر تلفن باشد و به سیم های تلفن موجود در حال مکالمه متصل شود. سپس تکنسین با تماس گرفتن ، خود را شناسایی کرده و اعلام می کند که خط را آزمایش می کند. اگرچه یک ست butt set تجهیزات بسیار متداولی برای آزمایش تکنسین های تلفن است ، اما به عنوان مدیر شبکه برای شما کاربرد کمتری دارد. شما روی یک خط مشترک دیجیتال (DSL) کار می که می توانید هنگام کار روی سیم کشی DSL از یک مجموعه butt set استفاده کنید تا صدای شماره گیری را در خط تأیید کنید.

Cable Certifier

فصل ۳ ، “اجزای شبکه” ، شما را با انواع دسته بندی های سیم (UTP) آشنا می کند (به عنوان مثال دسته ۳ ، دسته ۵ و دسته ۵e). دسته های مختلف UTP از نرخ داده های مختلف در فواصل خاص پشتیبانی می کنند. اگر با کابل موجود کار می کنید و می خواهید دسته آن را تعیین کنید ، یا اگر می خواهید به سادگی دامنه فرکانس پشتیبانی شده (و در نتیجه جریان داده) کابل را امتحان کنید ، می توانید از یک Cable Certifier استفاده کنید.

Cable Tester

Cable Tester می تواند هادی ها را در کابل اترنت آزمایش کند. به دو قسمت Cable Tester توجه کنید. با اتصال این قسمت های Cable Tester به هر انتهای یک کابل در حال آزمایش ، می توانید سیم های موجود در کابل را از نظر تداوم بررسی کنید (یعنی بررسی کنید که شکافی در هادی وجود نداشته باشد). علاوه بر این ، می توانید pinout های اتصال RJ-45 را تأیید کنید (سیمها به پین های مناسب اتصال RJ-45 متصل هستند).

شکل ۲-۱۱ : Microsoft’s Remote Desktop Connection

Crimper

از Crimper ، همانطور که در شکل ۱۱-۳ نشان داده شده است ، می توان برای اتصال یک کانکتور (به عنوان مثال یک کانکتور RJ-45) به انتهای کابل UTP استفاده کرد. برای crimper ، ممکن است بخواهید یک spool کابل (به عنوان مثال ، کابل UTP دسته ۶) و یک جعبه کانکتور RJ-45 خریداری کنید. سپس شما می توانید کابلهای پچ اترنت خود را بسازید ، که ممکن است هزینه کمتری نسبت به خرید کابلهای UTP داشته باشد. همچنین هنگامی که به یک کابل پچ با طول غیراستاندارد یا اینکه به یک پایه پین غیر استاندارد در اتصالات RJ-45 نیاز دارید (به عنوان مثال ، هنگامی که به یک کابل متقاطع T1 نیاز دارید) نیز مناسب است. بسیاری از دستگاه های crimpers دارای عملکرد جدا کننده سیم و برش سیم نیز هستند

شکل ۳-۱۱ : Crimper

Electrostatic Discharge Wrist Strap

زمانی که به دلیل برق ساکن که ایجاد کرده اید (به عنوان مثال ، با راه رفتن در کف فرش شده) ، یک شی فلزی را لمس کرده و شوک دریافت کرده اید را به خاطر دارید آن دبی ساکن احتمالاً چند هزار ولت بود. اگرچه این شوک ممکن است باعث شود دست خود را پس بزنید ، چون شدت شوک کم است(احتمالاً فقط چند میلی آمپر) آسیبی به شما وارد نمیکند . اگرچه آسیبی به دست یا جسمی که لمس کرده اید ، وارد نشده است ، اما اگر تخلیه ایستا هنگام لمس یک قطعه روی صفحه مدار رخ دهد ، می توانید آن قطعه را از بین ببرید. در زیر میکروسکوپ مشاهده می شود ، صدمه ای که به اجزای الکتریکی در معرض شوک استاتیک وارد شده است ، با دهانه های قابل مشاهده در اجزا بسیار مشهود است. بنابراین ، هنگام دست زدن به تابلوهای مدار (به عنوان مثال تیغه هایی که در کلیدهای مدولار یا روترها استفاده می شوند) باید مراقب باشید تا از تخریب تجهیزات بالقوه گران جلوگیری کنید. به عنوان یک اقدام احتیاطی ، می توانید از بند مچ دست تخلیه الکترواستاتیک (ESD) استفاده کنید. بند مجهز به گیره ای است که شما به چیزی با پتانسیل زمین (مثلاً یک میز فلزی بزرگ) وصل می کنید. در حالی که بند مچ بسته اید ، اگر در بدن شما تجمع ساکن وجود دارد ، استاتیک به سمت جسم با پتانسیل زمین که بند شما به آن بسته می شود ، جریان می یابد ، بنابراین از آسیب دیدن اجزای الکتریکی که ممکن است لمس کنید جلوگیری می کند

توجه

برخی از بندهای مچ دست ESD دارای مقاومت هستند تا در صورت تماس با منبع ولتاژ که قادر به تولید جریان قابل توجه است از آسیب دیدن شما جلوگیری کند. به طور خاص ، فرمول ولتاژ V = R * I است ، که V ولتاژ است ، R مقاومت است و I جریان است. با بازنویسی فرمول I = V / R ، می بینید که اگر برق از طریق مقاومت بیشتری جریان یابد ، جریان حاصل کمتر و در نتیجه امن تر خواهد بود.

مانیتور محیطی

اجزایی (به عنوان مثال ، روترها ، سوئیچ ها و سرورها) که یک شبکه رایانه ای را تشکیل می دهند ، برای کار در محدودیت های خاص محیطی طراحی شده اند. اگر درجه حرارت در فریم سرور بیش از حد بالا رود ، مثلا به دلیل قطع شدن سیستم تهویه هوا ، قطعات از کار می افتند. برای جلوگیری از چنین اتفاقی ، اگر دمای اتاق از آستانه های پیکربندی شده اداری بالا برود یا پایین بیاید ، می توانید از مانیتورهای محیطی برای ارسال هشدار استفاده کنید. با آگاه سازی پرسنل مناسب در مورد تغییر دما مشکوک قبل از ایجاد مشکل ، می توان از خرابی سیستم جلوگیری کرد. علاوه بر نظارت بر دمای اتاق ، برخی از مانیتورهای محیطی رطوبت اتاق را بررسی می کنند. مانیتورهای محیطی ، از جمله مانیتورهای قدرت و دما ، می توانند از طرق مختلف به پرسنل مناسب هشدار دهند. به عنوان مثال ، برخی از مانیتورهای محیطی می توانند هشدار را به یک سرور SNMP ارسال کنند. این هشدار به عنوان SNMP trap شناخته می شود. یکی دیگر از گزینه های معمول اطلاع رسانی ، به یک نظارت بر محیط زیست اجازه می دهد تا یک پیام متنی ایمیل یا SMS ارسال کند تا پرسنل مربوطه را از شرایط محیطی مشکوک مطلع کند. وجود گزینه های قدرت fault-tolerant مانند [۱](UPS) ، مدارهای fault-tolerant در ساختمان ، ژنراتورها و مبدل ها یا مبدل های مناسب دستگاه های مهم شبکه ، می تواند به جلوگیری از خرابی در صورت بروز کمک کند. قطع برق واحد وجود سیستم های نظارتی به شما امکان می دهد تا واکنش نشان داده و افزونگی را بازگردانید. قرار دادن دستگاه در Rack ها باید به گونه ای انجام شود که جریان مناسب هوا از طریق سیستم های Rack امکان پذیر باشد. قفسه ها ممکن است قفسه هایی با دو یا چهار پست به صورت ردیفی باشند همچنین می توان از قفسه های ایستاده برای نگهداری سیستم ها و دستگاه های شبکه استفاده کرد. یک سرور نصب شده روی Rack در کنار خود دارای ریل هایی است که امکان قرار دادن آن را در یک Rack فراهم می کند. اگر رطوبت یا دما خارج از مقادیر مناسب برای دستگاه های شبکه و سرورها باشد ، مانیتورهای محیطی می توانند هشدار در مورد آسیب احتمالی را ایجاد کنند.

[۱] uninterruptible power supplies

Loopback Plug

هنگام عیب یابی دستگاه شبکه ، ممکن است بخواهید عملکرد رابط شبکه را تأیید کنید (به عنوان مثال می تواند ترافیک را انتقال و دریافت کند). یکی از راه های انجام چنین آزمایشی اتصال Loopback Plug به یک رابط شبکه و اجرای نرم افزار تشخیصی است که برای استفاده از Loopback Plug طراحی شده است. یک Loopback Plug پین های انتقال را بر روی یک اتصال اترنت می گیرد و آنها را به پایه های دریافتی متصل می کند ، به طوری که هر آنچه که منتقل می شود دوباره در رابط دریافت می شود. به طور مشابه ، یک فیوز فیبر نوری ، همانطور که در شکل ۱۱-۴ نشان داده شده است ، فیبر انتقال دهنده اتصال فیبر را به فیبر دریافت کننده اتصال متصل می کند. سپس نرم افزار تشخیصی می تواند ترافیک را از رابط شبکه منتقل کرده و دریافت موفقیت آمیز خود را در همان رابط تأیید کند.

شکل ۱۱-۴ فیبر نوری Loopback Plug . عکس با مجوز از شرکت Digi-Key (http://www.digikey.com).

مولتی متر

هنگام کار با کابل کشی مسی (برخلاف کابل کشی فیبر نوری) ، می توانید از یک مولتی متر برای بررسی انواع ویژگی های الکتریکی کابل استفاده کنید. این مشخصات شامل مقاومت (در اهم) ، جریان (در آمپر) و ولتاژ (در ولت) است. شکل ۱۱-۵ نمونه ای از مولتی متر را نشان می دهد.

شکل ۵-۱۱ : مولتی متر

به عنوان یک مثال ، شما می توانید از عملکرد اهم متر یک مولتی متر (ویژگی مقاومت) برای بررسی تداوم یک کابل اترنت استفاده کنید. اگر دو سر یک مولتی متر را به دو پایه کابل وصل کنید ، مقاومت حاصل در صورت اتصال این دو پایه تقریباً ۰ اهم است و اگر پین ها به یکدیگر متصل نشوند ، مقاومت حاصل به بی نهایت نردیک می شود. یکی دیگر از موارد معمول استفاده از مولتی متر ، استفاده از عملکرد ولت متر (ویژگی ولتاژ) است. به عنوان مثال ، بررسی کنید که آیا ولتاژ DC به دستگاهی که نیاز به دریافت Power over Ethernet (PoE) دارد ، اعمال می شود.

Protocol Analyzer

یک تجزیه و تحلیل پروتکل (به عنوان network sniffer نیز شناخته می شود) می تواند یک عیب یابی فوق العاده باشد. تجزیه و تحلیل پروتکل می تواند یک دستگاه یا نرم افزار مستقل باشد که روی رایانه لپ تاپ اجرا می شود. همانطور که در فصل ۴ ، “فناوری اترنت” توضیح داده شده است ، می توانید از یک تجزیه و تحلیل پروتکل استفاده کنید تا ترافیکی را که از طریق یک سوئیچ شبکه جریان دارد ، با استفاده از ویژگی بازتاب پورت سوئیچ تشخیص دهید . با بررسی بسته های ضبط شده ، می توانید جزئیات جریان های ارتباطی (جلسات) را هنگام راه اندازی ، نگهداری و از بین رفتن تشخیص دهید. از بررسی این بسته های گرفته شده به عنوان تجزیه و تحلیل ترافیک یاد می شود ، که بینش ارزشمندی در مورد ماهیت ترافیکی که از طریق رگ های شبکه جریان دارد را برای یک مدیر فراهم می کند. تجزیه و تحلیل پروتکل از طیف گسترده ای از ویژگی ها و هزینه ها برخوردار است. Wireshark یک برنامه نرم افزاری رایگان است که می تواند در لپ تاپ شما مانند یک تجزیه و تحلیل پروتکل عمل کند. تجزیه و تحلیل پروتکل می تواند در شناسایی جزئیاتی مانند مکالمه های برتر ، مقصد برتر ، پروتکل های برتر در حال استفاده و میزان ترافیک در شبکه کمک کند. می توانید نسخه رایگان Wireshark خود را از http://www.wireshark.org بارگیری کنید. شکل ۱۱-۶ برنامه Wireshark را نشان می دهد.

شکل ۶-۱۱ : نرم افزار Wireshark Protocol Analyzer

Wi-Fi Analyzer

نرم افزاری که روی رایانه های کاربردی عمومی یا دستگاه ویژه ای اجرا می شود می تواند تجزیه و تحلیل بی سیم سیگنال های Wi-Fi را انجام دهد. پس از اجرای Wi-Fi ، از این نوع ابزار به عنوان بخشی از بررسی سایت بی سیم استفاده می شود.

Looking-Glass Sites

یک سرور looking-glass در اینترنت به کاربران امکان می دهد تا برای مشاهده اطلاعات مسیریابی از دیدگاه آن سرور متصل شوند. اینها معمولاً به مسیرهای Border Gateway Protocol (BGP) مربوط می شوند. صدها هزار مسیر در BGP وجود دارد. استفاده از یک looking-glass به مهندسان کمک می کند تا بررسی کنند که تغییراتی که در پیکربندی روتر BGP محلی خود ایجاد کرده اند تأثیر مطلوبی در مسیرهای BGP در اینترنت دارد. برای یافتن یک سایت BGP looking-glass ، از Google از جستجوی ” BGP looking glass” استفاده کنید.

Speed Test Sites

بسیاری از سرویس های تست سرعت که می توانند به شما در تأیید توان از یک رایانه محلی به یک سایت اینترنتی کمک کنند در دسترس هستند. یک مثال speedtest.net است. استفاده از سایتهایی از این قبیل می تواند به شما کمک کند تا تعیین کنیدکه اتصال کلی به اینترنت کند است یا فقط یک سایت یا سرور خاص دیر پاسخ می دهد.

ابزار Punch-Down

هنگام خاتمه دادن سیم ها بر روی یک بلوک punch-down (به عنوان مثال ، بلوک ۱۱۰) ، شما یک سیم عایق بندی شده را بین دو تیغه تماس قرار می دهید. این تیغه ها عایق را برش داده و با سیم داخلی تماس برق دارند. در نتیجه لازم نیست عایق را از بین ببرید. با این حال ، اگر سعی کنید سیم را بین دو تیغه تماس با استفاده از پیچ گوشتی وارد کنید ، ممکن است تیغه ها تا جایی آسیب ببینند که اتصال خوبی ایجاد نکنند. بنابراین ، شما باید از یک ابزار پانچ استفاده کنید ، که برای قرار دادن صحیح یک سیم عایق بندی شده بین دو تیغه تماس بدون آسیب رساندن به تیغه ها طراحی شده است.

تستر توان

شبکه ها معمولاً هنگامی که تحت بار سنگین در مقابل بار کم هستند عملکرد متفاوتی دارند . هر یک از سناریوها می تواند از تستر توان بهره مند شود. تستر توان عملیاتی یک شبکه است که به طور معمول چندین رابط شبکه دارد و می تواند حجم زیادی از داده های شبه تصادفی را تولید کند. به عنوان مثال ، می توانید یک تستر توان را به یک شبکه پیشنهادی متصل کنید که در یک بستر آزمایش است تا عملکرد شبکه را تحت بار سنگین مشاهده کند. همچنین ، می توانید یک تستر توان را به یک شبکه تولید متصل کنید تا توان واقعی آن شبکه موجود را تعیین کنید. شکل ۱۱-۷ نمونه ای از دستگاه تست کننده توان را نشان می دهد.

شکل ۷-۱۱ : تستر Throughput عکس با مجوز از آزمایشگاه های NSS (http://www.nsslabs.com).

بازتاب سنج Time Domain و بازتاب سنج Optical Time Domain

زمانی را فرض کنید که در عیب یابی یک کابل شبکه (مس یا فیبر نوری) بوده اید و تشخیص داده اید که کابل شکسته است (یا به آن آسیب فیزیکی وارد شده است). با این حال ، شناسایی دقیقاً محل شکستگی در طول طولانی کابل می تواند مشکل ساز باشد. خوشبختانه ، شما می توانید از یک بازتاب سنج [۱](TDR) برای کابل کشی مس یا یک بازتاب سنج [۲](OTDR) برای کابل کشی فیبر نوری استفاده کنید تا عیب کابل را پیدا کنید. نور و برق هر دو با سرعتی نزدیک به ۳ * ۱۰۸ متر در ثانیه (تقریباً ۱۸۶۰۰۰ مایل در ثانیه) حرکت می کنند ، اگرچه سرعت کمی کندتر است و بسته به محیط متفاوت است. TDR می تواند سیگنال الکتریکی را به پایین کابل مسی (یا OTDR) ارسال کند ، و وقتی سیگنال الکتریکی (یا نور) با خطای کابل روبرو شد ، بخشی از برق سیگنال (یا نور) به منبع منعکس می شود. با توجه به سرعت برق (یا نور) در محیط و مقدار زمان مورد نیاز برای بازگشت سیگنال الکتریکی (یا نور) به منبع ، TDR یا OTDR می تواند از نظر ریاضی تعیین کند که خطای کابل در کجاست. شکل ۱۱-۸ مثالی از OTDR را نشان می دهد.

[۱] time domain reflectometer

[۲] optical time domain reflectometer

شکل ۸-۱۱ : بازتاب سنج Optical Time Domain. عکس با مجوز از Coral-i Solutions (http://www.coral-i.com).

Toner Probe

اگر در حال کار بر روی یک بلوک جداشونده هستید و سعی در شناسایی اینکه کدام جفت سیم به مکان کاربر نهایی متصل می شود (به عنوان مثال دفتر شخص)دارید ، می توانید از یک Toner Probe استفاده کنید. یک Toner Probe به شما امکان می دهد یک ژنراتور صدا را در انتهای اتصال (به عنوان مثال دفتر شخصی) قرار دهید و از یک پروب در یک بلوک punch-down استفاده کنید تا به صورت صوتی تشخیص دهد که به کدام جفت سیم ژنراتور متصل است. بنابراین ، یک toner probe به دو قسمت تقسیم می شود: تولید کننده tone و پروب. نام متداول دیگر toner probe ، fox and hound است ، که مولد تن tone است و پروب hound است. برخی از دستگاه های شبکه دارای ابزارهای عیب یابی داخلی هستند ، مانند روتر سیسکو با قابلیت صوتی که می تواند زنگ های آزمایشی تولید کند.

Spectrum Analyzer

یک تحلیلگر طیف اندازه سیگنال ورودی در برابر فرکانس را در محدوده فرکانس کامل دستگاه اندازه گیری می کند. کاربرد اصلی آنالیز کننده طیف ، اندازه گیری توان طیف سیگنالهای شناخته شده و ناشناخته است. سیگنال ورودی که آنالیز کننده طیف اندازه گیری می کند ، الکتریکی است. با این حال ، ترکیبات طیفی سیگنالهای دیگر (امواج فشار صوتی و امواج نور نوری) را می توان با استفاده از مبدل مناسب در نظر گرفت. تجزیه و تحلیل طیف نوری نیز وجود دارد ، که از تکنیک های مستقیم نوری ، مانند تک رنگ ، برای اندازه گیری استفاده می کند. با تجزیه و تحلیل طیف سیگنال های الکتریکی ، می توانید اجزای طیفی را ببینید که به طور معمول قادر به دیدن آنها نیستید. این موارد شامل فرکانس ، قدرت ، اعوجاج ، هارمونیک ها و پهنای باند غالب و سایر اجزای طیفی سیگنال هستند. این پارامترها در توصیف دستگاه های الکترونیکی مانند فرستنده های بی سیم مفید هستند. نمایشگر آنالیز کننده طیف دارای فرکانس در محور افقی و دامنه نمایش داده شده در محور عمودی است. یک آنالیزور طیف مانند اسیلوسکوپ به نظر می رسد و در واقع ، برخی از ابزارهای آزمایشگاهی می توانند به عنوان اسیلوسکوپ یا تجزیه و تحلیل طیف عمل کنند.

مستندات شبکه

این متن نمی تواند بر اهمیت به روز و دقیق اسناد شبکه تأکید کند. این امر نه تنها برای انجام وظایف مناسب مدیریت شبکه مفید است بلکه امروزه در عیب یابی ، امنیت ، بهینه سازی و سایر زمینه های کلیدی شبکه بسیار مهم است. جنبه های مهم اسناد شبکه به صورت زیر است :

- Diagram symbols : بخش فناوری اطلاعات شما باید از الگوهای استاندارد برای نشان دادن اشیا شبکه به طور مداوم در نمودارها استفاده کند. در صورت لزوم ، legends ها باید به وضوح یک دستگاه شبکه را از دستگاه دیگر مشخص کنند. شکل های موجود در این متن انواع استانداردی از نمادهای نمودار را برای محبوب ترین اشیا شبکه نشان میدهد .

- Standard operating procedures/work instructions : در صورت امکان ، مهم است که رویه هایی را که کارکنان فناوری اطلاعات شما برای رعایت شرایط خاص شبکه دنبال می کنند ، ثبت کنید. به عنوان مثال ، اقدامات مقابله با قطعی اینترنت می تواند به اعضای کارکنان در اقدامات سریع و به حداقل رساندن اختلالات کمک کند.

- Logical versus physical diagrams : حتماً هنگام نمودارسازی توپولوژی های فیزیکی و منطقی را در نظر بگیرید. به یاد داشته باشید ، جریان منطقی و فیزیکی داده ها از طریق سازمان ممکن است منجر به نمودارهای بسیار متفاوتی شود.

- Rack diagrams : این روزها ، با داشتن فاکتورهای شکل بسیار ناچیز در بسیاری از دستگاه های شبکه ، تعداد دستگاه های ما بیش از هر زمان دیگری در یک رک در یک مرکز داده وجود دارد. نمودارهای دندانه دار کردن برای کمک به مدیریت همه دستگاه های مختلف رک مهم می شوند.

- Change management documentation: وجود کنترل های تغییر در سازمان شما و همچنین مستندات دقیق هنگام وقوع تغییرات بسیار حیاتی است. این امر به اطمینان از صحت اطلاعات شبکه کمک می کند و می تواند در پاسخگویی امنیتی و عملیات عیب یابی بسیار مهم باشد.

- Wiring and port locations: یکی دیگر از مدارک اصلی سیم کشی و مکان های پورت است. این مستندات به شما امکان می دهد تا کابل ها را از سوئیچ ها ردیابی کنید و آنها را به دیواری واقعی که کاربران به شبکه شما متصل می شوند ، ترسیم کنید. این اتصالات همچنین ممکن است نشان دهنده دستگاههای اضافی شبکه مانند نقاط دسترسی بی سیم باشد.

- مستندات IDF / MDF: نمودارها برای مرکز توزیع مستقل (IDF) و مرکز توزیع اصلی (MDF) نیز بسیار مهم هستند. این توزیع و امکانات اصلی ، داده ها و دستگاه های حیاتی شبکه را در خود جای داده اند و اسناد مناسب می تواند به همه انواع نگهداری و امنیت کمک کند.

- Labeling : برچسب زدن صحیح در نمودارها و همچنین تجهیزات فیزیکی می تواند اطمینان حاصل کند که چنین اسنادی تا حد ممکن مفید است.

- Network configuration and performance baselines : شما باید پیکربندی های پایه دستگاه های شبکه را مستند کنید و همچنین از داده ها و مصرف پهنای باند در حین عملیات “عادی” تجاری استفاده کنید. این ممکن است شامل اندازه گیری SLA در این مدت باشد. بدون این اطلاعات پایه ، ارزیابی مشکلات عملکرد ظریف تقریباً غیرممکن است.

- Inventory management : یکی دیگر از جنبه های مستندات شما باید یک سیستم مدیریت موجودی باشد. که برای سخت افزار و نرم افزار اهمیت دارد .

نظارت بر منابع و گزارش ها

مدیران شبکه به طور معمول منابع شبکه را کنترل می کنند و گزارشات را مرور می کنند تا در مدیریت خود فعال باشند. به عنوان مثال ، ممکن است با مشاهده روند ( افزایش استفاده از CPU روتر یا افزایش تقاضای پهنای باند در پیوند WAN) ، از یک مسئله احتمالی شبکه جلوگیری شود. منابع و گزارش ها از منابع مختلفی مانند سرور syslog ، سرور SNMP ، گزارش های Event Viewer موجود در سرور Microsoft Windows و ضبط بسته ها از طریق فروشنده شبکه تهیه می شود. به یاد داشته باشید که نظارت در زمینه امنیت شبکه نیز حیاتی است. به عنوان مثال ، محصولات و خدمات نرم افزاری امنیت اطلاعات و مدیریت رویداد [۱](SIEM) مدیریت اطلاعات امنیتی (سیم کارت) و مدیریت رویداد امنیتی [۲](SEM) را با هم ترکیب می کنند. این بخش منابع زیادی را برای نظارت بر اطلاعات شبکه به شما معرفی می کند.

[۱] Security Information and Event Management

[۲] Security Information Management

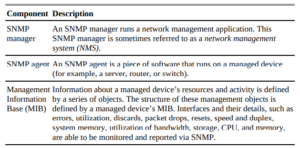

SNMP

اولین درخواست برای نظرات [۳](RFC) برای SNMP در سال ۱۹۸۸ ارائه شد. از آن زمان ، SNMP به استاندارد پروتکل های مدیریت شبکه تبدیل شده است. هدف اصلی SNMP مدیریت گره های شبکه مانند سرورهای شبکه ، روترها و سوئیچ ها بود. SNMP نسخه ۱ (SNMPv1) و SNMP نسخه ۲ (SNMPv2c) سه جز اصلی SNMP را مشخص می کند ، ( جدول ۱۱-۱ ).

[۳] Request For Comments

جدول ۱۱-۱ مولفه های راه حل مدیریت شبکه SNMPv1 و SNMPv2c

همانطور که در شکل ۱۱-۹ نشان داده شده است ، یک مدیر SNMP (NMS) می تواند اطلاعات را به یک دستگاه مدیریت شده ارسال کند ، اطلاعات درخواست را از او دریافت کند یا اطلاعات ناخواسته را دریافت کند. دستگاه مدیریت شده عامل SNMP را اجرا می کند و حاوی MIB است.

شکل ۱۱-۹ قطعات و پیام های مدیریت شبکه SNMPv1 و SNMPv2c

سه دسته گسترده از انواع پیام SNMP بین یک مدیر SNMP و یک دستگاه مدیریت شده را در نظر بگیرید:

- Get : پیام دریافت SNMP اطلاعات مربوط به دستگاه مدیریت شده را بازیابی می کند.

- Set: پیام تنظیم شده SNMP متغیری را در دستگاه مدیریت شده تنظیم می کند یا عملیاتی را در دستگاه مدیریت شده آغاز می کند.

- Trap: این پیام SNMP پیام ناخواسته ای است که از دستگاه مدیریت شده به مدیر SNMP ارسال می شود و می تواند رویداد مهمی که در دستگاه مدیریت شده رخ داده را به مدیر SNMP اطلاع دهد.

نرم افزار مدیریت SNMP می تواند برای هر یک از اشیا MIB از یک عامل SNMP درخواست کند. که می تواند به عنوان SNMP walk شناخته شود . SNMP امنیت در برابر کاربران مخربی را که سعی در جمع آوری اطلاعات از یک دستگاه مدیریت شده ، تغییر تنظیمات دستگاه مدیریت شده یا رهگیری اطلاعات ارسال شده به NMS دارند ، ارائه می دهد. با این حال ، امنیت یکپارچه شده با SNMPv1 و SNMPv2c ضعیف در نظر گرفته شده است. به طور خاص ، SNMPv1 و SNMPv2c دسترسی فقط خواندنی یا دسترسی به نوشتن را به یک دستگاه مدیریت شده می رسانند (مثل رمز عبور). همچنین ، توجه داشته باشید که چندین دستگاه سازگار با SNMP امروز در بازار دارای یک رشته پیش فرض فقط خواندنی و یک رشته پیش فرض برای خواندن و نوشتن به صورت خصوصی هستند. در نتیجه ، چنین دستگاه هایی ، که در تنظیمات پیش فرض SNMP خود باقی مانده اند ، ممکن است به خطر بیفتند.

توجه

توجه داشته باشید که این بخش به SNMPv2 به عنوان SNMPv2c اشاره دارد. SNMPv2 علاوه بر سایر عملکردها ، دارای پیشرفتهای امنیتی نیز بود. با این حال ، تعداد کمی از مدیران شبکه SNMPv2 را به دلیل پیچیدگی سیستم امنیتی که اخیراً پیشنهاد شده است ، پذیرفتند. در عوض ، پروتکل[۱](SNMPv2c) مورد استقبال گسترده قرار گرفت زیرا شامل بهبود عملکرد SNMPv2 بدون استفاده از راه حل امنیتی پیچیده SNMPv2 بود.

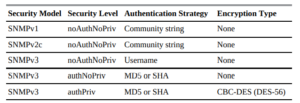

خوشبختانه نقاط ضعف امنیتی SNMPv1 و SNMPv2c در SNMPv3 برطرف شده است. برای درک بهتر این پیشرفت های امنیتی ، مفهوم مدل امنیتی و سطح امنیتی را در نظر بگیرید:

- مدل امنیتی: رویکردی را برای احراز هویت کاربر و گروه تعریف می کند (به عنوان مثال SNMPv1 ، SNMPv2c و SNMPv3).

- سطح امنیتی: نوع الگوریتم امنیتی انجام شده روی بسته های SNMP را تعریف می کند. موارد زیر سه سطح امنیتی است که در اینجا بحث شده است:

- noAuthNoPriv: سطح امنیتی noAuthNoPriv (بدون مجوز ، بدون حریم خصوصی) از رشته های انجمن برای مجوز استفاده می کند و از رمزگذاری برای تهیه حریم خصوصی استفاده نمی کند.

- authNoPriv: سطح امنیتی authNoPriv (مجوز ، بدون حریم خصوصی) با استفاده از کد تأیید پیام هش (HMAC) با Message Digest 5 (MD5) یا الگوریتم هش امن (SHA) مجوز را فراهم می کند. با این حال ، هیچ رمزگذاری استفاده نمی شود.

- authPriv: سطح امنیتی authPriv (مجوز ، حریم خصوصی) تأیید اعتبار HMAC MD5 یا SHA را ارائه می دهد و از طریق رمزگذاری حریم خصوصی را فراهم می کند. به طور خاص ، رمزگذاری از الگوریتم استاندارد رمزگذاری داده های Cipher Block Chaining (CBC) (DES) (DES-56) استفاده می کند.

همانطور که در جدول ۱۱-۲ خلاصه شده است ، SNMPv3 از هر سه سطح امنیتی پشتیبانی می کند. توجه داشته باشید که SNMPv1 و SNMPv2c فقط از سطح امنیتی noAuthNoPriv پشتیبانی می کنند.

[۱] Simple Network Management Protocol

جدول ۱۱-۲ مدل های امنیتی و سطح امنیتی پشتیبانی شده توسط Cisco IOS

از طریق استفاده از الگوریتم های امنیتی ، همانطور که در جدول ۱۱-۲ نشان داده شده است ، SNMPv3 ، در مقایسه با SNMPv1 و SNMPv2c به طور چشمگیری امنیت ترافیک مدیریت شبکه را افزایش می دهد . به طور خاص ، SNMPv3 سه پیشرفت امنیتی اصلی را ارائه می دهد:

- یکپارچگی: با استفاده از الگوریتم های هش ، SNMPv3 اطمینان حاصل می کند که یک پیام SNMP در حین انتقال اصلاح نشده است.

- احراز هویت: هش کردن به SNMPv3 اجازه می دهد منبع پیام SNMP را تأیید کند.

- رمزگذاری: با استفاده از الگوریتم رمزنگاری CBC-DES (DES-56) ، SNMPv3 حریم خصوصی پیام های SNMP را فراهم می کند ، و آنها را توسط مهاجمی که ممکن است بسته SNMP را ضبط کند غیرقابل خواندن می کند.

توجه

بسیاری از مفاهیم امنیتی ذکر شده در این بحث با جزئیات بیشتری در فصل ۱۲ ، “امنیت شبکه” پوشش داده شده است.

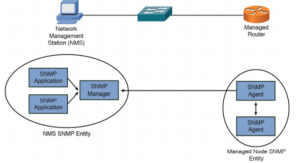

SNMPv3 علاوه بر پیشرفت های امنیتی ، از لحاظ معماری با SNMPv1 و SNMPv2c متفاوت است. همانطور که در شکل ۱۱-۱۰ نشان داده شده است ، برنامه های SNMP و یک مدیر SNMP در یک نهاد SNMP NMS ترکیب می شوند ، در حالی که یک عامل SNMP و یک MIB در یک managed node SNMP ترکیب می شوند.

شکل ۱۰-۱۱ : SNMPv3 Entities

Syslog

انواع مختلفی از اجزای شبکه (به عنوان مثال روترها ، سوئیچ ها و سرورها) می توانند اطلاعات گزارش خود را به یک سرور مشترک syslog ارسال کنند. با داشتن اطلاعاتی برای چندین دستگاه در یک گزارش مشترک و بررسی تمبرهای زمانی ، سرپرستان شبکه می توانند وقایع رخ داده در یک دستگاه شبکه را با رویدادهای رخ داده در یک دستگاه شبکه دیگر ارتباط بهتری برقرار کنند. پیام های Syslog و SNMP traps می توانند برای ایجاد پیام های اطلاع رسانی که ممکن است از طریق ایمیل و پیام کوتاه ارسال شوند ، استفاده شوند. یک راه حل ورود به سیستم syslog از دو جز اصلی تشکیل شده است:

- سرورهای Syslog: یک سرور syslog پیام های ارسالی از سرویس گیرنده های syslog را دریافت و ذخیره می کند.

- سرویس گیرنده های Syslog: همانطور که در شکل ۱۱-۱۱ نشان داده شده است ، انواع مختلفی از دستگاه های شبکه می توانند به عنوان سرویس گیرنده های syslog عمل کرده و اطلاعات ورود به سیستم را به یک سرور syslog ارسال کنند.

شکل ۱۱-۱۱ : نمونه ای از Syslog Clients

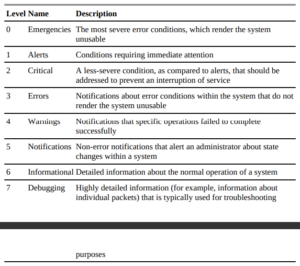

پیام های ارسالی از سرویس گیرنده syslog به سرور syslog در میزان شدت آنها متفاوت است. جدول ۱۱-۳ هشت سطح شدت پیام های syslog را نشان می دهد. هرچه سطح syslog بالاتر باشد ، logsبا جزئیات بیشتری ارائه می شوند. به خاطر داشته باشید که گزارش های دقیق تر به فضای ذخیره سازی اضافی در سرور syslog نیاز دارند.

جدول ۳-۱۱ : Syslog Severity Levels

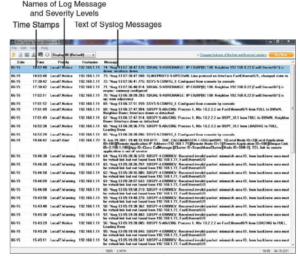

قالب پیام syslog را در نظر بگیرید ، همانطور که در شکل ۱۱-۱۲ نشان داده شده است. ورودی های syslog حاوی تمبرهای زمانی هستند ، که به شما کمک می کنند ارتباط یک پیام ورود به سیستم با پیام دیگر را درک کنید. ورودی ها علاوه بر متن پیام های syslog ، شامل اطلاعات سطح شدت نیز هستند.

شکل ۱۲-۱۱ : ساختاری از Syslog Message

توجه

انواع سیستم ها می توانند به عنوان سرورهای syslog عمل کنند. می توانید یک برنامه رایگان syslog را از http://solarwinds.com/downloads بارگیری کنید

Logs

علاوه بر Logs تولید شده توسط روترها ، سوئیچ ها و سایر تجهیزات دنده زیرساختی ، سیستم عامل های فعال کلاینت شبکه و سرورها به طور کلی توانایی تولید خروجی ورود به سیستم را دارند. مایکروسافت ویندوز به جای اینکه حاوی اطلاعات ورود به سیستم عمومی باشد از برنامه Event Viewer استفاده می کند که به شما امکان می دهد انواع مختلف گزارش از جمله گزارش برنامه ، امنیت و سیستم را مشاهده کنید. این گزارش ها را می توان برای بررسی بعدی بایگانی کرد. آنها می توانند برای شناسایی روند شبکه استفاده شوند و به عنوان داده هایی برای ایجاد خطوط اصلی استفاده شوند.

توجه

برای بررسی دوره ای و دقیق بسیاری از Logs به شبکه خود ، حتماً روشهای عملیاتی استاندارد را ثبت کنید.

گزارش های برنامه

گزارش های برنامه Microsoft Windows حاوی اطلاعاتی درباره برنامه های نرم افزاری است که روی سیستم عامل اصلی اجرا می شوند. در شکل ۱۱-۱۳ ، به سه سطح شدت مرتبط با وقایع موجود در گزارش: اطلاعات ، هشدار و خطا توجه کنید .

شکل۱۳-۱۱ : Application Log

گزارش های امنیتی

شکل ۱۱-۱۴ نمونه ای از گزارش امنیتی Microsoft Windows را نشان می دهد.

شکل۱۴-۱۱ : Security Log

System Logs

گزارش سیستم مایکروسافت ویندوز ،( نمونه ای از آن در شکل ۱۱-۱۵ نشان داده شده است) ، رویدادهای تولید شده توسط سیستم عامل زیر را لیست می کند.

شکل۱۵-۱۱ : System Log

روش های دسترسی از راه دور

اگرچه روش ها و فن آوری های دسترسی از راه دور در جای دیگری از این متن آورده شده است ، اما ارزش دارد که آنها را در اینجا بررسی کنید:

- VPN ها: شبکه های خصوصی مجازی به شما امکان می دهند برای اهداف مدیریتی به قسمتهای مختلف شبکه خود ارتباطات ایمن برقرار کنید .

- IPSec: IPSec روشی مبتنی بر استاندارد را برای اطمینان از احراز هویت ، یکپارچگی و محرمانه بودن امن در مورد VPN ارائه می دهد.

- SSL / TLS / DTLS: این استانداردها اجازه استفاده از مرورگرهای وب استاندارد برای ارتباطات امن VPN را می دهد.

- VPN سایت به سایت: این نوع VPN یک سایت شبکه را به دیگری متصل می کند. مانند محل استقرار در دفتر شعبه.

- VPN کلاینت به سایت: این نوع VPN به شما امکان می دهد از نرم افزار مدیریت شبکه در سیستم کلاینت استفاده کنید و از طریق VPN به یک سایت شبکه متصل شوید.

- RDP: پروتکل دسکتاپ از راه دور به شما این امکان را می دهد تا به یک سیستم از راه دور دسترسی داشته باشید گویی که در مکان مقابل از قبل نشسته اید.

- VNC: محاسبات شبکه مجازی مشابه RDP است. دسترسی به یک سیستم از راه دور را طوری اجازه می دهد که گویی در مقابل آن نشسته اید.

- SSH: پروتکل Secure Shell به شما امکان می دهد دستورات را به یک سیستم از راه دور منتقل کنید. این دستورات با استفاده از مکانیزم های رازداری محافظت می شوند.

- Telnet: این پروتکل امکان ارسال دستورات شبکه به دستگاه های از راه دور را دارد ، دقیقاً مانند SSH. تمایز بزرگ این است که Telnet این اطلاعات را به صورت متن روشن و بدون امنیت ارسال می کند.

- HTTPS / URL مدیریت: بسیاری از سیستم های مدیریتی با استفاده از امنیت SSL / TLS از طریق مرورگر وب اتصال ایمن وب را ایجاد می کنند.

- دسترسی از راه دور به پرونده: چندین پروتکل امکان انتقال پرونده ها از طریق شبکه را فراهم می کند:

- FTP / FTPS: FTP هیچ امنیتی برای صحبت ندارد ، FTPS در رابطه با SSL / TLS کار می کند.

- SFTP: FTP امن جایگزینی امن برای FTP فراهم می کند.

- TFTP: این نسخه مبتنی بر UDP از FTP قابلیت اطمینان برای کارایی پروتکل UDP برخوردار است . اغلب برای ارسال پیکربندی و پرونده های تصویری از طریق شبکه استفاده می شود.

- مدیریت خارج از باند: می توانید از مودم یا روتر کنسول استفاده کنید تا اطمینان حاصل کنید که ترافیک مدیریت شبکه شما اشتراک یکسانی با داده ها ندارد. این جداسازی اضافی به حفظ امنیت داده ها و حفظ پهنای باند برای داده های کاربر کمک می کند

مطالعه موردی در دنیای واقعی

Acme ، Inc به اهمیت زیرساخت شبکه پی می برد. به همین دلیل یک شرکت کابل کشی استخدام کرد که با استفاده از ابزار آزمایش نتایج هر کابل را از دفاتر به IDF در در هر طبقه تأیید می کند. کابل کشی بین IDF ها و مرکز داده (نزدیک MDF در زیرزمین) نیز توسط شرکت نصب کابل تایید و تضمین شده است. کابل های پچ پیش ساخته و مجاز دسته ۶ بین رایانه ها و جک های RJ-45 که در هر دفتر در هر طبقه قرار دارند استفاده خواهد شد. Acme برای درک الگوهای ترافیک و پر کاربردترین پروتکل های شبکه خود ، از یک تجزیه و تحلیل پروتکل برای جمع آوری دوره ای اطلاعات مربوط به جریان های ترافیک در شبکه خود استفاده می کند. مستندات شبکه در مورد توپولوژی فیزیکی و منطقی ایجاد شده است ، از جمله آدرس IP مورد استفاده برای زیرشبکه ها. در سوئیچ ها ، روترها و سایر دستگاه های شبکه ، برچسب گذاری برای شناسایی واضح هر اتصال دهنده ، پورت و رابط اجرا شده است. اتصالات متقاطع روی پچ پنل ها نیز برای شناسایی آسان برچسب گذاری شده اند. کنترل های اداری در دستگاه های شبکه برقرار شده و قفل های فیزیکی بر روی درهای کمدهای سیم کشی قرار گرفته است. کنترل های زیست محیطی مانند تهویه مطبوع نیز در IDF ها تنظیم شده است. دسترسی به دستگاه های شبکه در IDF و MDF در حال بررسی است. هرگونه تغییر ایجاد شده در یک سرور syslog وارد می شود. SNMP همچنین برای گزارش رویدادهای سیستم به یک مدیر SNMP امن در دسترس است. رویه های کنترل تغییر به صورت مستند و ابلاغ شده است تا بدون جزئیات مستند مناسب در مورد تغییراتی که پیشنهاد می شود ، تأثیر بالقوه آنها ، پنجره کنترل تغییر و روش بازگشت در صورت لزوم ، هیچ تغییری رخ نخواهد داد. تغییرات باید قبل از اجرا توسط مدیریت تأیید شود. تغییرات غیرمجاز قابل قبول نیستند. با این سیاست موافقت شده است. تحمل خطا برای برق و سیستمهای حیاتی و دستگاههای شبکه ، همراه با کنترلهای نظارت ، جهت هشدار به مدیر در صورت خرابی یا تخریب عملکرد ، اعمال شده است.

خلاصه

در اینجا موضوعات اصلی ذکر شده در این فصل وجود دارد:

- هدف از ابزارهای مختلفی که می تواند برای حفظ فیزیکی شبکه استفاده شود مشخص شد. به عنوان مثال می توان BERT, butt set, cable certifier, cable tester, connectivity software, crimper, ESD wrist strap, environmental monitor, loopback plug, multimeter, protocol analyzer, Wi-Fi analyzer, looking-glass site, speed test site, punch-down tool, throughput tester, TDR, OTDR, و toner probe اشاره کرد .

- درباره عملکرد SNMP و همچنین پیشرفتهای امنیتی موجود در SNMPv3 بحث شد.

- عملکرد syslog و همچنین میزان شدت پیام syslog بررسی شد.

- نمونه هایی از گزارش های جمع آوری شده توسط برنامه Microsoft Windows Event Viewer ارائه شد. به طور خاص ، نمونه هایی از برنامه مایکروسافت ویندوز ، امنیت و logs مربوط به سیستم ارائه شده است.