کانفیگ میکروتیک رو بلدم، ولی چجوری مدیریتش کنم؟

در دنیای شبکه، مدیریت کانفیگ یکی از مهمترین وظایف برای حفظ عملکرد صحیح و بهینه دستگاهها است. این فرآیند به شما اجازه میدهد تا تغییرات اعمالشده در کانفیگ را ثبت، بررسی، بازگردانی و مدیریت کنید. در این مقاله، به بررسی ابزارها و دستورات کاربردی برای مدیریت کانفیگ در RouterOS خواهیم پرداخت. از ویژگیهایی مانند system history برای Undo و Redo تغییرات، تا حالت امن (Safe Mode) و ابزارهای پیشرفته مانند System Backup و Configuration Export and Import، تمامی جوانب این موضوع را بهصورت عملی و کاربردی مرور خواهیم کرد.

مدیریت کانفیگ Configuration Management:

در این مقاله به مجموعهای از دستورات مورد استفاده برای مدیریت کانفیگ خواهیم پرداخت:

- Undo و Redo در هنگام کانفیگ.

- کاربرد و کار کردن با محیط Safe Mode.

- بکاپ و خروجی گرفتن از کانفیگ.

- بازیابی و ورودی گرفتن از کانفیگ.

- اجرای خودکار اسکریپت بعد از import.

- تنظیم تاخیر یا عیب یابی import.

- reset یا بازنشانی کانفیگ.

و بعد، کانفیگهای پیشفرض دستگاههای زیر را برسی میکنیم:

- روتر CPE (Customer Premises Equipment)

- روتر LTE CPE AP

- روتر access point (AP Router)

- بریج W60G و بریج PTP (PTP Bridge, W60G Bridge)

- بریج WISP (WISP Bridge)

- سویچ (Switch)

- IP Only

- CAP

Configuration Undo and Redo:

هر عملی که در رابط کاربری گرافیکی (GUI) انجام شود یا هر دستوری که از طریق رابط خط فرمان (CLI) اجرا شود، در system history/ ثبت میشود. شما میتوانید هر عملی را با استفاده از دستورات system history undo/ یا system history redo/ از طریق CLI یا با کلیک روی دکمههای Undo و Redo از GUI بازگردانید یا دوباره انجام دهید.

یک مثال ساده برای نشان دادن اضافه کردن یک قانون فایروال و نحوه بازگردانی (undo) یا انجام مجدد (redo) عمل، این است:

[admin@v7_ccr_bgp] /ip/firewall/filter> add chain=forward action=drop

[admin@v7_ccr_bgp] /ip/firewall/filter> print

Flags: X – disabled, I – invalid; D – dynamic

۰ X chain=input action=drop protocol=icmp src-address=10.155.101.1 log=no

log-prefix=””

۱ chain=forward action=drop

[admin@v7_ccr_bgp] /ip/firewall/filter> /system/history/print

Flags: U – undoable, R – redoable, F – floating-undo

Columns: ACTION, BY, POLICy

ACTION BY POLIC

F filter rule added admin write

U — write

[admin@v7_ccr_bgp] /ip/firewall/filter>

ما اینجا یک رول فایروال در system history/ اضافه کردیم و تمامی اتفاقات رخ داده قابل مشاهده است.

برای بازگردانی (undo) همهچیز:

[admin@v7_ccr_bgp] /ip/firewall/filter> /undo

[admin@v7_ccr_bgp] /ip/firewall/filter> print

Flags: X – disabled, I – invalid; D – dynamic

۰ X chain=input action=drop protocol=icmp src-address=10.155.101.1 log=no

log-prefix=””

[admin@v7_ccr_bgp] /ip/firewall/filter>

همانطور که مشاهده میکنید، رول فایروال دیگر وجود ندارد.

حالا برای اعمال دوبارۀ آخرین تغییر (redo):

[admin@v7_ccr_bgp] /ip/firewall/filter> /redo

[admin@v7_ccr_bgp] /ip/firewall/filter> print

Flags: X – disabled, I – invalid; D – dynamic

۰ X chain=input action=drop protocol=icmp src-address=10.155.101.1 log=no

log-prefix=””

۱ chain=forward action=drop

[admin@v7_ccr_bgp] /ip/firewall/filter>

System history قادر است کامندهای دقیق CLI که هنگام عملیاتهای Undo یا Redo اجرا میشوند را نشان دهد. حتی اگر این کار را از طریق GUI انجام دهیم. برای مثال، این خروجی سابقۀ اضافه کردن TCP accept rule از WinBox را با جزئیات نشان میدهد:

[admin@v7_ccr_bgp] /system/history> print detail

Flags: U – undoable, R – redoable, F – floating-undo

F redo=

/ip firewall filter add action=accept chain=forward disabled=no log=no \

log-prefix=”” protocol=tcp

undo=/ip firewall filter remove *4 action=”filter rule added” by=”admin”

policy=write time=oct/10/2019 18:51:05

F redo=/ip firewall filter add action=accept chain=forward

undo=/ip firewall filter remove *3 action=”filter rule added” by=”admin”

policy=write time=oct/10/2019 18:49:03

U redo=”” undo=”” action=”—” by=”” policy=write time=sep/27/2019 13:07:35

[admin@v7_ccr_bgp] /system/history>

حالت امن Safe Mode:

گاهی اوقات ممکن است کانفیگ روتر را به شکلی تغییر دهیم که روتر دیگر در دسترس نباشد (مگر آن که از کنسول لوکال انجام شود). معمولاً، رخدادن این اتفاق تصادفی است، بااینحال وقتی اتصال از روتر قطع شده باشد، هیچ راهی برای بازگردانی به آخرین تغییرات نیست. حالت امن (Safe mode) برای بهحداقلرساندن چنین ریسکهایی استفاده میشود.

دکمۀ (Safe Mode) در محیط گرافیکی Winbox به شما اجازۀ رفتن به حالت امن را میدهد. در صورت استفاده از CLI میتوانید با فشردن کلید میانبر F4 یا با هم فشردن CTRL + X از این حالت استفاده کنید. برای خروج در CLI بدون ذخیرهکردن تغییرات اعمال شده، کلیدهای CTRL و D را فشار دهید.

[admin@Farkiantech] ip route>[CTRL]+[X]

[Safe Mode taken]

[admin@Farkiantech] ip route<SAFE>

در صورت رفتن به safe mode، عبارت Safe Mode taken باید نمایش داده شود. هنگامی که در حالت امن هستید، در صورت بستهشدن غیرطبیعی آن session، تمامی تغییراتی که در کانفیگ روتر انجام شده است نادیده گرفته میشوند (Undone). شما میتوانید بعدتر تمامی تغییراتی که خودکار بازگردانی شدهاند را در system history مشاهده کنید که با یک F علامتگذاری شدهاند:

[admin@Farkiantech] /ip/route>

[Safe Mode taken]

[admin@Farkiantech] /ip/route<SAFE> add

[admin@Farkiantech] /ip/route<SAFE> /system/history/print

Flags: U, F – FLOATING-UNDO

Columns:

ACTION, BY, POLICY ACTION BY POLICY

F route 0.0.0.0/0 added admin write

حال اگر اتصال telnet (یا از ترمینال WinBox) قطع شود، بعد از مدتی (تایم اوت TCP 9 دقیقه است) تمامی تغییراتی که هنگام safe mode انجام شده بازگردانی (undone) میشوند. با فشردن Ctrl + D نیز میتوانید تمامی تغییرات را بازگردانید و از session بیرون بیایید، درحالیکه quit/ این کار را انجام نمیدهد.

اگر کاربر دیگری بخواهد وارد safe mode شود، پیغام زیر به او نمایش داده میشود:

[admin@Farkiantech] >

Hijacking Safe Mode from someone – unroll/release/don’t take it [u/r/d]:

- فرمان [u]: برای undoes، تمامی تغییرات رخداده در safe mode را بازمیگرداند و session فعلی را به حالت safe mode در میآورد.

- فرمان [r]: برای undoes، تمامی تغییرات رخداده در safe mode را نگه میدارد و session فعلی را به حالت safe mode در میآورد. کاربر قبلی safe mode نیز از این بابت خبردار میشود:

[admin@Farkiantech] ip firewall rule input

[Safe mode released by another user]

- فرمان [d]: همه چیز را همانطور که بود رها میکند.

اگر تغییرات رخداده در safe mode بهقدری زیاد باشند که در history جا نشوند (محدودیت حال حاضر history 100 عملیات آخر شماست)، session بهصورت خودکار از safe mode خارج میشود، و هیچ تغییری خودکار بازگردانی نمیشود. ازاینرو، بهتر است کانفیگ را بهصورت قدمبهقدم و کوتاه پیش ببرید، هنگامی که در safe mode هستید با دو بار فشردن Ctrl + X میتوانید لیست عملیات (action list) safe mode را خالی کنید.

بکاپ و بازیابی سیستمی System Backup and Restore:

سیستم بکاپ (System backup) راهی برای نسخهبرداری کپی برابر اصل (clone) از کانفیگ روتر به فرمت باینری است.

جلوتر به جزئیات بیشتری در این باره خواهیم پرداخت.

خروجی یا ورودی گرفتن از کانفیگ Configuration Export and Import:

RouterOS به شما اجازه استخراج و واردکردن بخشهایی از کانفیگ را به فرمت متن میدهد. این قابلیت برای کپیکردن بخشهایی از کانفیگ بین دستگاهها کاربرد دارد، برای مثال، شما میتوانید تمامی فایروال یک روتر را روی روتر دیگری clone کنید.

دستور export میتواند از هر منو اجرا شود (که باعث میشود تنها کانفیگ مربوط به آن منوی خاص و تمامی زیر منوهایش استخراج شود) یا برای export کامل کانفیگ از منوی روت اجرا شود که این دستور فقط از طریق CLI در دسترس است.

توجه داشته باشید که: فرمان Export از پسوردهای کاربر سیستم، مجوزهای (certificates) نصب شده، کلیدهای SSH، Dude، یا دیتابیس User-manager خروجی نخواهد گرفت.

Installed certificates، Dude، و دیتابیسهای User-manager باید بهصورت دستی در دستگاه دیگری خروجی گرفته شوند یا وارد شوند.

پسورد و SSH keyهای کاربر نیز قابلاستخراج و خروجی گرفتن نمیباشند.

ما پیشنهاد میکنیم هنگام واردکردن کانفیگ، از همان ورژن RouterOS استفاده کنید که هنگام خروجی گرفتن از کانفیگ از آن استفاده میکردید. این سبب میشود تا ریسک نبودن بعضی دستورات در ورژنهای متفاوت کاهش یابد.

خروجی گرفتن از کانفیگ Configuration Export:

| توضیحات | خاصیت (Property) |

| تنها کانفیگ تغییریافته را نشان میدهد، رفتار معمول. | Compact |

| کانفیگ را در فایل مشخصی خروجی میگیرد. هنگامی که مسیر خروجی برای کانفیگ تعیین نشده باشد، خروجی آن در ترمینال پرینت خواهد شد. | File |

اطلاعات حساس را نمایش میدهد، مانند پسوردها، keys، و غیره. اطلاعات حساس را مخفی میکند، مانند پسوردها، keys، و غیره. | Show-sensitive (yes|no; Default: no). RouterOS version 7 only hide-sensitive (yes|no; Default: no). RouterOS version 6 only |

| با این پارامتر، فرمان export تنها پارامترهای کانفیگ را خروجی میدهد که شامل موارد پیشفرض نیز نمیشوند. | terse |

| با این پارامتر، فرمان export کل پارامترها و آیتمهای کانفیگ را خروجی میدهد که شامل موارد پیشفرض نیز میشوند. | verbose |

برای مثال، export کردن کانفیگ از منوی ip address/ و سیو کردن آن در یک فایل بدین شکل است:

[admin@Farkiantech] > /ip address print

Flags: X – disabled, I – invalid, D – dynamic

# ADDRESS NETWORK BROADCAST INTERFACE

۰ ۱۰٫۱٫۰٫۱۷۲/۲۴ ۱۰٫۱٫۰٫۰ ۱۰٫۱٫۰٫۲۵۵ bridge1

۱ ۱۰٫۵٫۱٫۱/۲۴ ۱۰٫۵٫۱٫۰ ۱۰٫۵٫۱٫۲۵۵ ether1

[admin@Farkiantech] > /ip address export file=address

[admin@Farkiantech] > /file print

# NAME TYPE SIZE CREATION-TIME

۰ address.rsc script 315 dec/23/2003 13:21:48

[admin@Farkiantech] >

به طور پیشفرض، دستور export تنها کانفیگهای ویرایش شده توسط کاربر را نمایش میدهد و پیشفرضهای RouterOS را شامل نمیشود.

برای مثال، سیاست پیشفرض IPSec استخراج نمیشود، و اگر یک خاصیت را تغییر دهیم نیز، تنها آن تغییر export خواهد شد:

[admin@rack1_b4] /ip ipsec policy> print

Flags: T – template, X – disabled, D – dynamic, I – inactive, * – default

۰ T * group=default src-address=::/0 dst-address=::/0 protocol=all

proposal=default template=yes

[admin@rack1_b4] /ip ipsec policy> export

# apr/02/1970 17:59:14 by RouterOS 6.22

# software id = DB0D-LK67

#

[admin@rack1_b4] /ip ipsec policy> set 0 protocol=gre

[admin@rack1_b4] /ip ipsec policy> export

# apr/02/1970 17:59:30 by RouterOS 6.22

# software id = DB0D-LK67

#

/ip ipsec policy

set 0 protocol=gre

خوب است بدانید: flag یا علامت * به معنای این است که ورودی، یک پیشفرض سیستمی است و نمیتوان آن را بهصورت دستی حذف کرد.

در اینجا میتوانید لیستی از تمامی منوهایی که ورودیهای سیستمی پیشفرض (default system entries) را در بر دارند مشاهده کنید:

| ورودی پیشفرض | منو |

| default | /interface wireless security-profiles |

| “default”, “default-encryption” | /ppp profile |

| default | /ip hotspot profile |

| default | /ip hotspot user profile |

| default | /ip ipsec policy |

| default | /ip ipsec policy group |

| default | /ip ipsec proposal |

| read-only | /ip ipsec mode-conf |

| pub | /ip smb shares |

| guest | /ip smb users |

| any | /ipv6 nd |

| all | /mpls interface |

| all | /routing bfd interface |

| default | /routing bgp instance |

| default | /routing ospf instance |

| backbone | /routing ospf area |

| default | /routing ospf-v3 instance |

| backbone | /routing ospf-v3 area |

| public | /snmp community |

| all | /tool mac-server mac–winbox |

| all | /tool mac-server |

| “info”, “error”, “warning”, “critical” | /system logging |

| “memory”, “disk”, “echo”, “remote” | /system logging action |

| “default”, “ethernet-default”, “wireless-default”, “synchronous-default”, “hotspot-default”, “only-hardware-queue”, “multi-queue-ethernet-default”, “default-small” | /queue type |

توجه داشته باشید: اگر منوی خاصی نتواند به فرمان export پاسخ دهد، از ورژن RouterOS v7.11 به بعد، پس از تایماوت در خروجی فرمان export، یک پیام ارور نمایش داده خواهد شد (#error exporting “/xxx” (timeout)) و پروسه به منوی بعد میرود.

از ورژن RouterOS v7.13 به بعد، شما میتوانید قسمتهای خاص از یک منو را export کنید. برای مثال، شما قادر هستید یک address-list خاص را از میان چند address-list بر روی روترتان export کنید.

[admin@Farkiantech] > ip firewall address-list export where list=mylist

واردکردن کانفیگ Configuration Import:

فرمان import در منوی اصلی (Root) امکان اجرای اسکریپتهای کانفیگ از یک فایل بهخصوص را فراهم میکند. فایل اسکریپت (با پسوند .rsc ) میتواند هر دستور کنسولی را از جمله اسکریپتهای پیچیده دارا باشد.

بهعنوانمثال، برای لود کردن یک فایل کانفیگ ذخیره شده:

[admin@Farkiantech] > import address.rsc

Opening script file address.rsc

Script file loaded and executed successfully

[admin@Farkiantech] >

شما میتوانید با فرمان import پارامترهای بهخصوصی را دنبال کنید:

| توضیحات | Property |

| اجرای اسکریپت از شماره خط مشخصشده آغاز میشود. | from-line |

| نام فایل اسکریپتی که قرار است اجرا شود. | file-name |

| هر خط از اسکریپت را خوانده و جداجدا آنها را اجرا میکند تا عیبیابی syntax یا ارورها را آسانتر سازد. | verbose |

خوب است بدانید: اگر دستگاه یک کانفیگ پیشفرض یا قبلی دارد که نیاز به جایگزینی دارد، نیاز است یک configuration reset انجام دهید.

این شامل اعمال یک کانفیگ تمیز و خالی با استفاده از دستور system/reset-configuration no-defaults=yes/ است که بعد از آن ریبوت کنید.

ورودی گرفتن خودکار Auto Import:

همچنین امکان این وجود دارد که اسکریپتها را بعد از آپلودکردن به روتر با FTP یا SFTP، بهصورت خودکار اجرا کنید. این فایل اسکریپت میبایست با پسوند (auto.rsc.) نامگذاری شود. هنگامی که دستورات فایل اجرا شدند، یک فایل جدید (auto.log.) ساخته میشود که اطلاعاتی مبنی بر موفق یا ناموفق بودن import را دارا است.

پسوند (auto.rsc.) در نام فایل، برای اجرای خودکار فایل الزامی است.

عیبیابی واردات Import troubleshooting:

بخشهای کانفیگ که باید در فایلهای .rsc در نظر داشته باشید Configuration parts to watch out for in .rsc files:

شاید بخواهید قسمتهایی از فایل export که با export/ ساخته بودید را قبل از import کردن بر روی یک دستگاه جدید حذف کنید.

- ممکن است تغییرات نام اینترفیس باعث بروز مغایرت با طرح اسمگذاری پیشفرض ethernet شود.

/interface ethernet

set [ find default-name=ether5 ] auto-negotiation=no name=ether1-gateway

set [ find default-name=ether6 ] name=ether2

set [ find default-name=ether7 ] name=ether3

set [ find default-name=ether8 ] name=ether4

set [ find default-name=ether1 ] name=ether5

set [ find default-name=ether2 ] name=ether6

set [ find default-name=ether3 ] name=ether7

set [ find default-name=ether4 ] name=ether8

- در ورژنهای قدیمیتر export امکان داشت entryهای پیشفرض را بجای دستور set با فرمان add نشان دهد.در این مورد باید قبل از import کردن ویرایش شود تا از بروز با خطا جلوگیری شود.

- همچنین بررسی کنید تعداد کل اینترفیسهای فیزیکی در دستگاههای قدیمی و جدید با هم همخوانی داشته باشند. اگر تعدادی از آنها موجود نباشند، هنگام گرفتن rsc import.، در قالب یک ارور نمایان میشوند.

در صورت import ناقص، کارهای زیر را انجام دهید:

- کانفیگ آن دستگاه را ریست کنید.

- دستور import را دوباره با verbose=yes اجرا کنید که باز هم در صورت بروز مشکل، پروسه import را متوقف میکند؛ اما این بار به شما نشان میدهد کجا به مشکل برخورد کردهاید. این روش جایی را که باید در فایل rsc import. ویرایش شود به شما نشان میدهد.

تأخیر راهاندازی Startup delay:

اگر کانفیگ شما به اینترفیسهایی وابسته است که ممکن است هنگام اجرای دستورات هنوز راهاندازی نشده باشند، پیشنهاد میشود برای آن delayهایی بگذارید یا وضعیت راهاندازی اینترفیسها را تا زمان در دسترس قرارگرفتن تمامی اینترفیسهای موردنیاز تحتنظر داشته باشید. این اسکریپت بهعنوان یک مثال، شما امکان میدهد تعداد اینترفیسهای مورد انتظار و مدتزمان انتظار برای آمادهشدن آنها را تعیین کنید:

{

:local i 0

#Number of interfaces. It is necessary to reconfigure this number for each device (/interface print count-only)

:local x 10

#Max time to wait

:local t 30

while ($i < $t && [:len [/interface find]] < $x) do={

:put $i

:set $i ($i + 1)

:delay 1

}

if ($i = $t) do={

:log warning message=”Could not load all physical interfaces”

} else={

#Rest of your script

}

}

اسکریپت بالا منتظر میماند تا ۱۰ اینترفیس قابل مشاهده باشد یا ۳۰ ثانیه بگذرد. اگر در این زمان ۱۰ اینترفیس وجود نداشته باشد، پیام آن را در log ذخیره میکند. متغیرها را نسبت به نیاز خود تغییر دهید.

بازنشانی کانفیگ Configuration Reset:

در RouterOS شما میتوانید کانفیگ خود را با دستور system reset-configuration/ ریست کنید.

این دستور تمامی کانفیگهای روتر شما را پاک میکند و آنها به پیشفرض کارخانه باز میگرداند. برای مثال login name و password به یوزر admin و بدون پسورد بازمیگردد، هرچند برای بعضی مدلها باید اطلاعات user و wireless passwordها را بر روی استیکر آن دستگاه بررسی نمایید. برای اطلاعات بیشتر از کانفیگ پیشفرض لیستی را ارائه خواهیم کرد.

بعد از اجرای دستور ریست کانفیگ، روتر ریبوت میشود تا کانفیگ پیشفرض را لود کند. از ورژن ۷٫۱۳ به بالا، بعد از ریست صفحهای دررابطهبا لایسنس به شما نمایش داده خواهد شد.

فایل بکآپ کانفیگ فعلیتان قبل از ریست ذخیره خواهد شد تا در صورت نیاز بتوانید هر کانفیگ قبلی را برگردانید.

اگر روتر را با استفاده از Netinstall راهاندازی کرده باشید و یک اسکریپت بهعنوان کانفیگ اولیه تعریف شده باشد، دستور ریست آن اسکریپت را بعد از پاککردن کانفیگ اجرا میکند. برای جلوگیری از این اتفاق، مجبور به راهاندازی دوبارۀ روتر هستید.

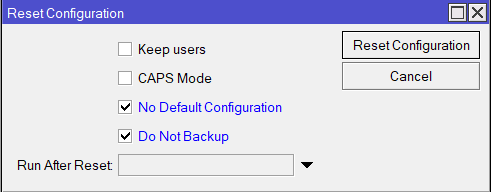

شما میتوانید رفتار و عملیات ریست پیشفرض را به شکلی که میخواهید و با پارامترهای زیر تغییر دهید:

| توضیحات | Property |

| کاربرهای موجود در کانفیگ را پاک نمیکند | keep-users |

| کانفیگ پیشفرض را جایگزین نمیکند و فقط کانفیگ فعلی را پاک میکند | no-defaults |

| ساخت خودکار فایل بکآپ را قبل از ریست انجام نمیدهد. | skip-backup |

| یک فایل .rsc بهخصوص را بعد از نصب اجرا میکند. اینگونه میتوانید کانفیگ شخصی خود را لود کنید. | run-after-reset |

اگر اجرای یک فایل .rsc بهخصوص بیشتر از ۲ دقیقه طول بکشد، اسکریپت با شکست مواجه خواهد شد و ارور runtime limit exceeded در LOG قابلمشاهده خواهد بود.

برای مثال، ریست کامل کانفیگ بدون لود کردن کانفیگ دیگری و ردکردن فایل بکآپ بدینگونه است:

[admin@Farkiantech] > /system reset-configuration no-defaults=yes skip-backup=yes

Dangerous! Reset anyway? [y/N]: y

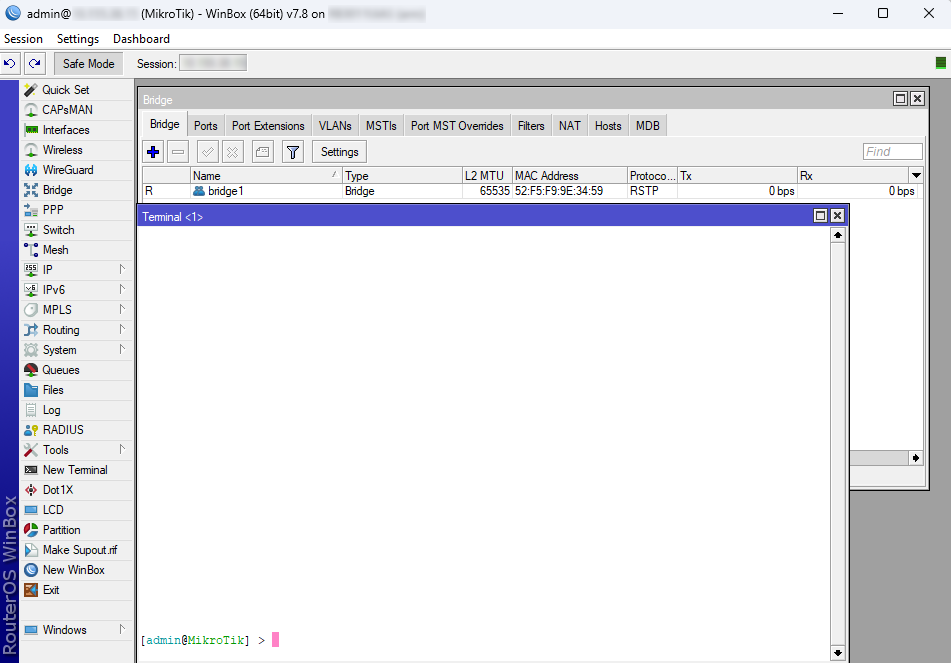

با استفاده از Winbox هم به همینگونه است:

کانفیگ پیشفرض Default congurations:

تمامی دستگاههای MikroTik با نوعی کانفیگ پیشفرض همراهاند. در اینجا بسته به نوع بورد، چند کانفیگ مختلف نامبردهشده است:

- CPE Router;

- LTE CPE AP router;

- AP Router (single or dual-band);

- PTP Bridge, (AP or CPE);W60G Bridge

- WISP Bridge (AP in ap_bridge mode);

- Switch;

- IP Only;

- CAP.

شما میتوانید با اجرای دستور system default-configuration print/، دستورات دقیق کانفیگ پیشفرض خود را مشاهده فرمایید.

روتر CPE (Customer Premises Equipment):

در این نوع از کانفیگ، روتر بهعنوان یک دستگاه وایرلس کانفیگ شده است. اینترفیس WAN یک اینترفیس Wireless است. پورت WAN توسط کلاینت DHCP کانفیگ شده، توسط IP firewall محافظت شده و MAC discovery/connection غیرفعال گشته است.

لیست روترهایی که از این نوع کانفیگ استفاده میکنند:

- RB 711,911,912,921,922 – با لایسنس سطح ۳

- SXT

- QRT

- SEXTANT

- LHG

- LDF

- DISC

- Groove

- Metal

CPE RouterMode:

- اینترفیس وایرلس به ارائهکنندهٔ سرویس شبکه متصل است (پورت WAN)؛

- پورت WAN توسط فایروال محافظت شده و کلاینت DHCP در آن فعال شده است.

کانفیگ wlan1:

- mode: station;

- band: 2ghz-b/g/n;

- tx-chains: 0;1;

- rx-chains: 0;1;

- installation: outdoor;

- wpa2: no;

- ht-extension: 20/40mhz-XX;

کانفیگ LAN:

- IP address 192.168.88.1/24 بر روی ether1 (LAN port) تنظیم شده است؛

- DHCP Server: enabled;

- DNS: enabled;

کانفیگ WAN (gateway):

- gateway:wlan1;

- ip4 firewall: enabled;

- ip6 firewall: enabled;

- NAT: enabled;

- DHCP Client: enabled;

برای ورود یا Login:

- کاربر admin توسط یک پسورد محافظت شده است.

پیشنمایش کانفیگ:

LTE CPE AP router:

این نوع کانفیگ روی روترهایی انجام میشود که هم LTE و هم wireless interfaces را دارا باشند. اینترفیس LTE بهعنوان یک پورت WAN شناخته میشود که توسط فایروال از آن محافظت میشود و MAC discovery/connection در آن غیرفعال است. IP address بر روی پورت WAN بهصورت خودکار تنظیم میشود. وایرلس نیز بهعنوان یک access point در نظر گرفته میشود که بهتمامی پورتهای دردسترس bridge شده است.

لیست روترهایی که از این نوع کانفیگ استفاده میکنند:

- wAP LTE Kit

- SXT LTE

- LtAP 4G kit

- LtAP LTE kit

- Chateau

CPE RouterMode:

- اینترفیس وایرلس به ارائهدهندهٔ اینترنت شما متصل است (WAN).

- پورت WAN توسط فایروال محافظت شده و کلاینت DHCP روی آن فعال است.

کانفیگ LAN:

- IP address 192.168.88.1/24 بر روی بریج (LAN port) تنظیم شده است؛

- DHCP Server: enabled;

- DNS: enabled;

کانفیگ WAN (gateway):

- gateway:lte1;

- ip4 firewall: enabled;

- ip6 firewall: enabled;

- NAT: enabled;

برای ورود یا Login:

- کاربر admin توسط یک پسورد محافظت شده است.

پیشنمایش کانفیگ:

روتر access point (AP Router):

این نوع از کانفیگ بر روی روترهای access point خانگی تنظیم میشوند تا مستقیماً بعد از خرید و بدون کانفیگ بیشتر استفاده شوند (البته بهجز passwordها و wireless keyهای روتر).

اولین Ethernet همیشه بهعنوان یک پورت WAN کانفیگ شده است که توسط یک فایروال از آن محافظت، کلاینت DHCP بر روی آن فعال، و MAC connection/discovery غیرفعال گشته است. مابقی پورتهای Ethernet و اینترفیسهای wireless با سرور DHCP تنظیم شده و آدرس ۱۹۲٫۱۶۸٫۸۸٫۱/۲۴ به بریج لوکال لن (local LAN bridge) اضافه میشوند. دررابطهبا روترهای dual-band، یک wireless با فرکانس ۵GHz به access point کانفیگ میشود و wireless دیگر با فرکانس ۲٫۴GHz به access point کانفیگ میشود.

لیست روترهایی که از این نوع کانفیگ استفاده میکنند:

- RB 450,751,850,951,953,2011,3011,4011

- hEX, PowerBox

- mAP

- wAP, wAP R (بدون LTE card)

- hAP

- cAP

- OmniTIK

- سری CRS با wireless interface

- سری L009

- Audience

- Knot

- PWR

RouterMode:

- پورت WAN توسط فایروال محافظت شده و کلاینت DHCP روی آن فعال است.

- اینترفیسهای Wireless و Ethernet (بهجز پورت(های) WAN) بخشی از LAN bridge میشوند.

کانفیگ LAN:

- IP address 192.168.88.1/24 بر روی بریج (LAN port) تنظیم شده است؛

- DHCP Server: enabled;

- DNS: enabled;

کانفیگ wlan1:

- mode: ap-bridge;

- band: 2ghz-b/g/n;

- tx-chains: 0;1;

- rx-chains: 0;1;

- installation: indoor;

- wpa2: no;

- ht-extension: 20/40mhz-XX;

کانفیگ WAN (gateway):

- ip4 firewall: enabled;

- ip6 firewall: enabled;

- NAT: enabled;

- DHCP Client: enabled;

برای ورود یا Login:

- کاربر admin توسط یک پسورد محافظت شده است.

پیشنمایش کانفیگ:

بریج W60G و بریج PTP (PTP Bridge, W60G Bridge):

یک Ethernet که Bridge شده است (Bridged Ethernet) با اینترفیس wireless. آدرس آیپی پیشفرض ۱۹۲٫۱۶۸٫۸۸٫۱/۲۴ بر روی اینترفیس bridge تنظیم شده است. شما دو آپشن برای انتخاب دارید؛ CPE و AP. برای CPE، اینترفیس wireless بر روی حالت station-bridge قرار گرفته و برای AP، حالت bridge مورد استفاده قرار گرفته است. برای روترهایی که یک اتصال point-to-point با فرکانس ۶۰GHz دارند، از کانفیگ W60G Bridge استفاده میشود.

PTP Bridge:

- اینترفیسهای Wireless و LAN، بریج گشتهاند.

کانفیگ LAN:

برای ورود یا Login:

- کاربر admin توسط یک پسورد محافظت شده است.

پیشنمایش کانفیگ:

لیست روترهایی که از این نوع کانفیگ استفاده میکنند:

- DynaDish – as CPE

W60G Bridge:

- اینترفیسهای Wireless و LAN، بریج گشتهاند.

کانفیگ wlan60-1:

- SSID: MikroTik;

- mode:station-bridge;

- password: no;

- IP address 192.168.88.1/24 بر روی bridge تنظیم شده است.

برای ورود یا Login:

- کاربر admin توسط یک پسورد محافظت شده است.

پیشنمایش کانفیگ:

لیست روترهایی که از این نوع کانفیگ استفاده میکنند:

- Cube, Cube Pro

- nRAY, Dish

- Wireless Wire Dish, nRAY, Cube, Cube Pro

- Wireless Wire kit

- wAP 60G – با لایسنس سطح ۳

بریج WISP (WISP Bridge):

این کانفیگ مشابه PTP Bridge در حالت AP است، با این تفاوت که حالت wireless در راهاندازیهای PTMP بهصورت ap-bridge تنظیم میشود. با MAC address، دسترسی مستقیم به روتر میسر است. در صورت متصل بودن دستگاه با یک سرور DHCP فعال به شبکه، کلاینت DHCP کانفیگ شده بر روی اینترفیس bridge میتواند IP address دریافت کند که با آن میتوانید به روتر دسترسی داشته باشید.

لیست روترهایی که از این نوع کانفیگ استفاده میکنند:

- RB 911,912,921,922 – با لایسنس سطح ۴

- Groove A, RB 711 A

- BaseBox, NetBox

- mANTBox, NetMetal

- wAP 60G AP – با لایسنس سطح ۴

- LtAP

- CME

WISP Bridge:

- اینترفیسهای Wireless و LAN، بریج گشتهاند.

کانفیگ wlan1:

- mode: ap-bridge;

- band: 2ghz-b/g/n;

- tx-chains: 0;1;

- rx-chains: 0;1;

- installation: outdoor;

- wpa2: no;

- ht-extension: 20/40mhz-XX;

کانفیگ wlan2:

- mode: ap-bridge;

- band: 5ghz-a/n/ac;

- tx-chains: 0;1;

- rx-chains: 0;1;

- installation: outdoor;

- wpa2: no;

- ht-extension: 20/40/80mhz-XXXX;

کانفیگ LAN:

- DHCP Client: بر روی بریج (LAN port) فعال گشته است؛

برای ورود یا Login:

- کاربر admin توسط یک پسورد محافظت شده است.

پیشنمایش کانفیگ:

سویچ (Switch):

این نوع از کانفیگ از قابلیتهای چیپ واقع در سویچ برای کانفیگ کردن آن استفاده میکند. تمامی پورتهای Ethernet به switch group اضافه میشوند و IP address پیشفرض ۱۹۲٫۱۶۸٫۸۸٫۱/۲۴ بر روی اینترفیس bridge تنظیم میشود.

لیست روترهایی که از این نوع کانفیگ استفاده میکنند:

- FiberBox

- CRS بدون wireless interface

حالت Switch:

- تمامی اینترفیسها سویچ میشوند.

برای ورود یا Login:

- کاربر admin توسط یک پسورد محافظت شده است.

پیشنمایش کانفیگ:

IP Only:

هنگامی که هیچگونه کانفیگ موجود نباشد، IP address 192.168.88.1/24 بر روی ether1 یا combo1 یا sfp1 تنظیم میشود.

لیست روترهایی که از این نوع کانفیگ استفاده میکنند:

- RB 411,433,435,493,800,M11,M33,1100

- CCR

LAN:

- IP on etherx: 192.168.88.1/24;

برای ورود یا Login:

- admin و بدون پسورد

پیشنمایش کانفیگ:

ccr.

CAP:

این نوع از کانفیگ مناسب زمانی است که نیاز دارید از یک دستگاه بهعنوان یک کلاینت وایرلس با مدیریت CAPsMAN استفاده نمایید.

با لود شدن CAP و کانفیگ پیشفرض آن، ether1 یک management port محسوب میشود که بر روی آن کلاینت DHCP کانفیگ گشته است. تمامی اینترفیسهای دیگر اترنت، bridge شدهاند و wlan1 جوری تنظیم شده تا توسط CAPsMAN مدیریت شود.

برای لود کردن کانفیگ CAP به مقالۀ Reset Button مراجعه کنید.

امیدواریم این مقاله برای شما مفید بوده باشد و به درک بهتری از مفاهیم مطرحشده کمک کرده باشد.

در صورت داشتن هرگونه سوال یا تجربهای مرتبط، خوشحال میشویم که نظرات شما را در بخش دیدگاهها بخوانیم. همچنین، پیشنهاد میکنیم مقالات دیگر ما را نیز مطالعه کنید، از جمله راهاندازی اولیه RouterOS، کانفیگ NAT و Port Forwarding در میکروتیک و محافظت و امنیت روتر میکروتیک که ممکن است برای شما کاربردی باشند.

برای دسترسی به تمامی مطالب آموزشی سایت نیز، میتوانید به اینجا سر بزنید.